Tehdit aktörleri, bulut altyapılarına sızmak ve gezinmek için hesaplama örneklerine geçici kimlik bilgileri ile güvenli bir şekilde sağlamak için tasarlanmış temel bir bileşen olan Meta Veri Hizmetini (IMDS) manipüle ediyordu.

Şüphesiz uygulamaları IMDS uç noktalarına sorgulamak için, saldırganlar kısa ömürlü jetonları hasat ederek, kimlik hırsızlığı, yanal hareket ve kurban ortamlarında ayrıcalık artışını sağlayarak.

IMDS Servisi’nden yarar

WIZ, örnek meta veri hizmetinin AWS, Azure ve GCP sanal makinelerinin kalbinde çalıştığını, kritik verileri ve IAM kimlik bilgilerini HTTP istekleri aracılığıyla ayrıcalıklı 169.254.169’a maruz bıraktığını bildirdi.[.]254 Adres.

IMDSV2, oturum odaklı jeton alımı yoluyla güvenliği güçlendirirken, IMDSV1 sunucu tarafı istek ambgderalına (SSRF) karşı savunmasız kalır.

Saldırganlar, Proxy IMDS çağrılarına SSRF kusurlarını veya yanlış yapılandırılmış iş yüklerini sömürüyor, doğrudan ana bilgisayar kontrolü olmadan rol tabanlı kimlik bilgilerini çalıyor.

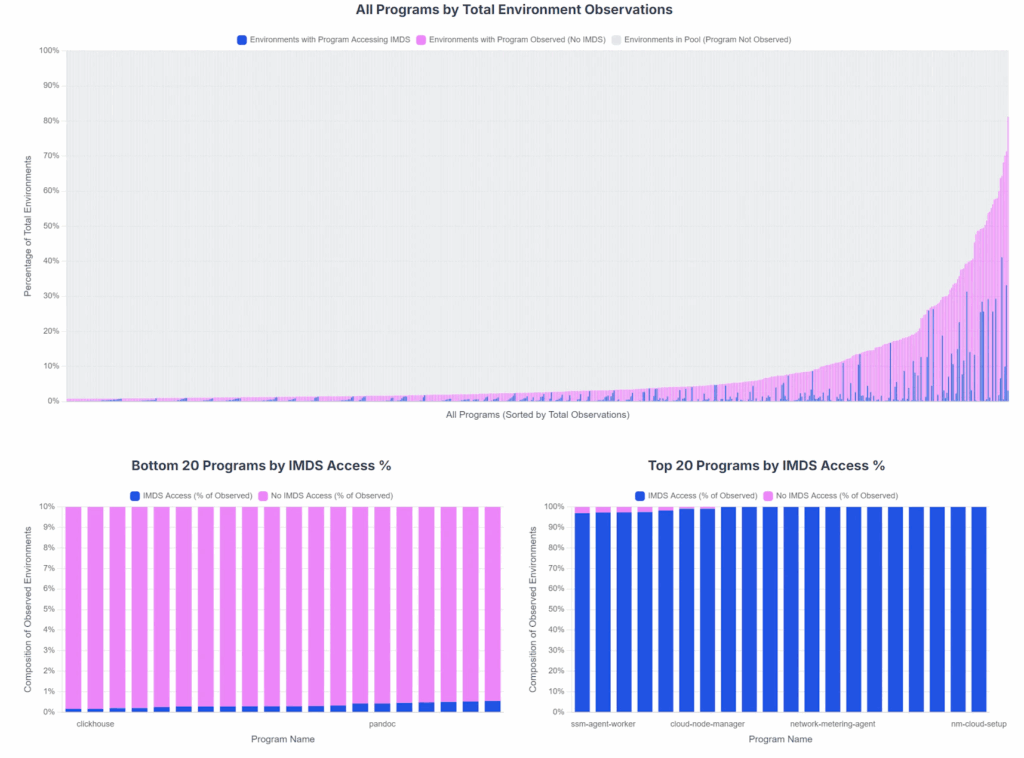

Araştırmacılar, AWS SDK’ları, EC2 ajanları ve NM-Cloud-Setup gibi meşru müşterilerin taban çizgisini kurarak, IMD’lere nadiren erişen süreçleri izole ederler.

Hassas meta veri yolları için filtreleme (örneğin,/son/meta-veri/iam/güvenlik-krediye/ve/computeMetadata/v1/örnek/hizmet hesapları/) ve internet maruziyeti ile öncelik vermek gizli keşif ve desfiltrasyon girişimleri ortaya çıkar.

İki gerçek dünya bulgu bu taktiğin yeteneğinin altını çiziyor. İlk olarak, pandok’ta sıfır günlük bir SSRF (CVE-2025-51591) kötü amaçlı HTML’yi etkinleştirdi

Saldırganlar önerilen –raw_html ve –sandbox bayraklarını atladı, ancak IMDSV2’nin uygulanması, istikrarsız GET isteklerini geçersiz kılarak yüklerini engelledi. IMDSV1 kullanımda olsaydı, istismar tam kimlik bilgisi uzlaşma sağlayacaktı.

İkinci keşif, Clickhouse’un Select * ‘i URL işlevinden, kimliği doğrulanmamış bir kurulumda içeriyordu.

IMDS’de URL sorgularını yönlendirerek saldırganlar meta veri jetonlarını alabilir. Her ne kadar bir GCP ortamındaki bu özel olay sınırlı ayrıcalıklar nedeniyle başarısız olmasına rağmen, SSRF odaklı IMDS kötüye kullanımının bulut-agnostik tehlikesini vurgulamaktadır.

Wiz, S3 erişimi ile yanlış yapılandırılmış bir tıklama ev örneğinin büyük bir ihlali kolayca hızlandırabileceğini söyledi.

Savunucular için proaktif önleme ve gerçek zamanlı tespit esastır. Tüm hesaplama örneklerinde IMDSV2’nin uygulanması, ağ erişimini meta veri uç noktalarına sınırlamak ve IAM rollerine en az ayrıcalık ilkesinin uygulanması maruz kalmayı önemli ölçüde azaltır.

Bu arada, olağandışı IMDS’yi işaretleyen çalışma zamanı sensörleri ve eksfiltrasyon kalıpları uçuş içi saldırıları hızla tanımlayabilir.

Bulut güvenlik ekipleri, imza tabanlı savunmalardan anormal av izlemeye, süreçlerin IMD’leri asla sorgulamaması ve sapmalar üzerinde uyarılmasına kadar gelişmelidir.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.