Bir kötü amaçlı yazılım kampanyası, “DcRAT” olarak bilinen bir uzaktan erişim truva atı yüklemek için sahte OnlyFans içeriği ve yetişkinlere yönelik yemler kullanıyor ve tehdit aktörlerinin verileri ve kimlik bilgilerini çalmasına veya virüs bulaşmış cihaza fidye yazılımı yerleştirmesine olanak tanıyor.

OnlyFans, ücretli abonelerin yetişkin modellerin, ünlülerin ve sosyal medya kişiliklerinin özel fotoğraflarına, videolarına ve gönderilerine erişebildiği bir içerik abonelik hizmetidir.

Yaygın olarak kullanılan bir site ve oldukça tanınan bir addır, dolayısıyla ücretli içeriğe ücretsiz olarak erişmek isteyen insanlar için bir mıknatıs görevi görebilir.

Ocak 2023’te saldırganlar, ziyaretçileri sahte OnlyFans sitelerine yönlendirmek için bir Birleşik Krallık devlet sitesindeki açık bir yönlendirmeyi kötüye kullandığından, bu, tehdit aktörlerinin kötü niyetli hedeflerine ulaşmak için OnlyFans’tan ilk kez yararlanışı değil.

eSentire tarafından keşfedilen yeni kampanya, Ocak 2023’ten beri devam ediyor ve kurbanın premium OnlyFans koleksiyonlarına erişmek üzere olduklarını düşünerek manuel olarak çalıştırması için kandırıldığı bir VBScript yükleyici içeren ZIP dosyalarını yayıyor.

Bulaşma zinciri bilinmiyor, ancak kötü amaçlı forum gönderileri, anlık mesajlar, kötü amaçlı reklamlar ve hatta belirli arama terimlerinde üst sıralarda yer alan Siyahi SEO siteleri olabilir. Eclypsium tarafından paylaşılan bir örnek, eski yetişkin sinema oyuncusu Mia Khalifa’nın çıplak fotoğrafları gibi görünüyor.

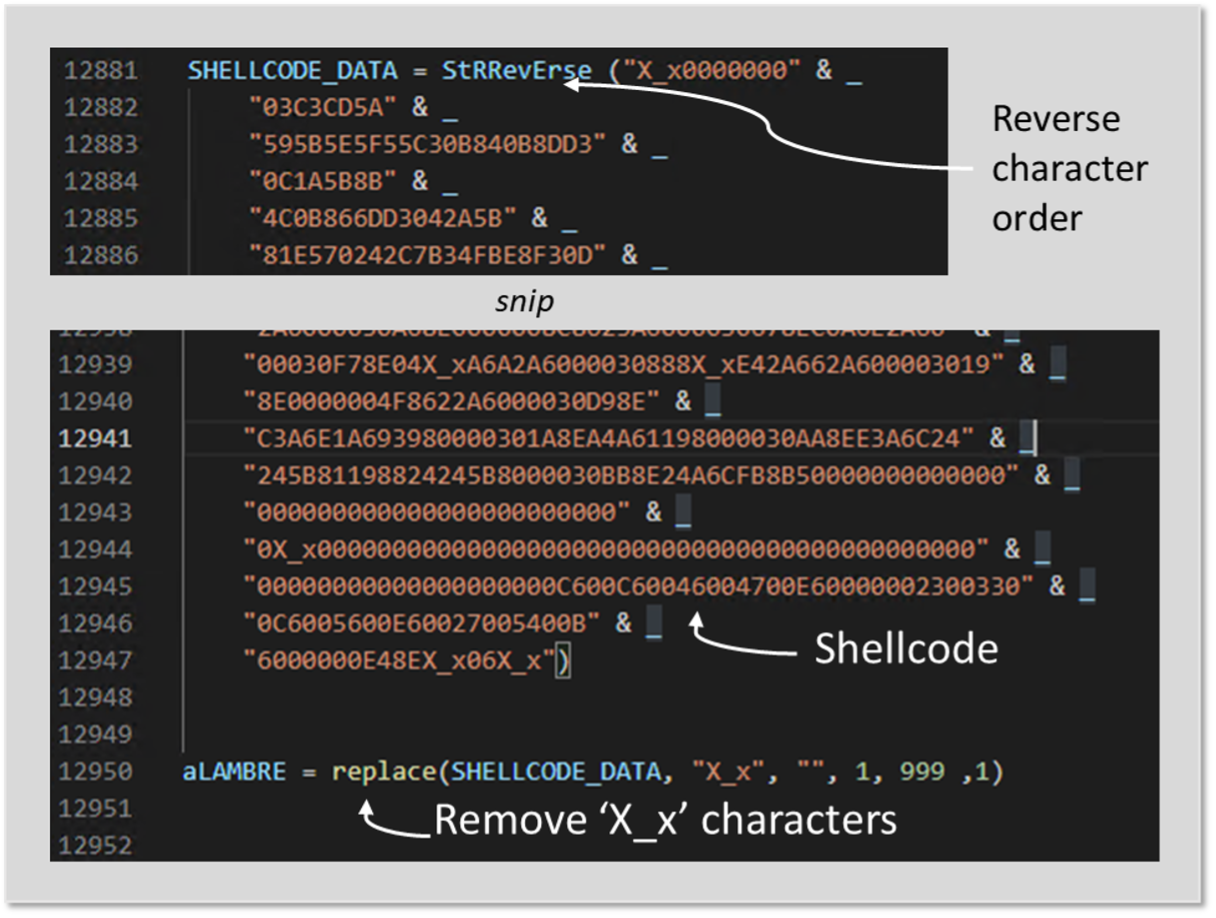

VBScript yükleyici, Splunk tarafından keşfedilen ve biraz değiştirilmiş bir Windows yazdırma komut dosyası olan bir 2021 kampanyasında gözlemlenen bir komut dosyasının minimum düzeyde değiştirilmiş ve gizlenmiş bir sürümüdür.

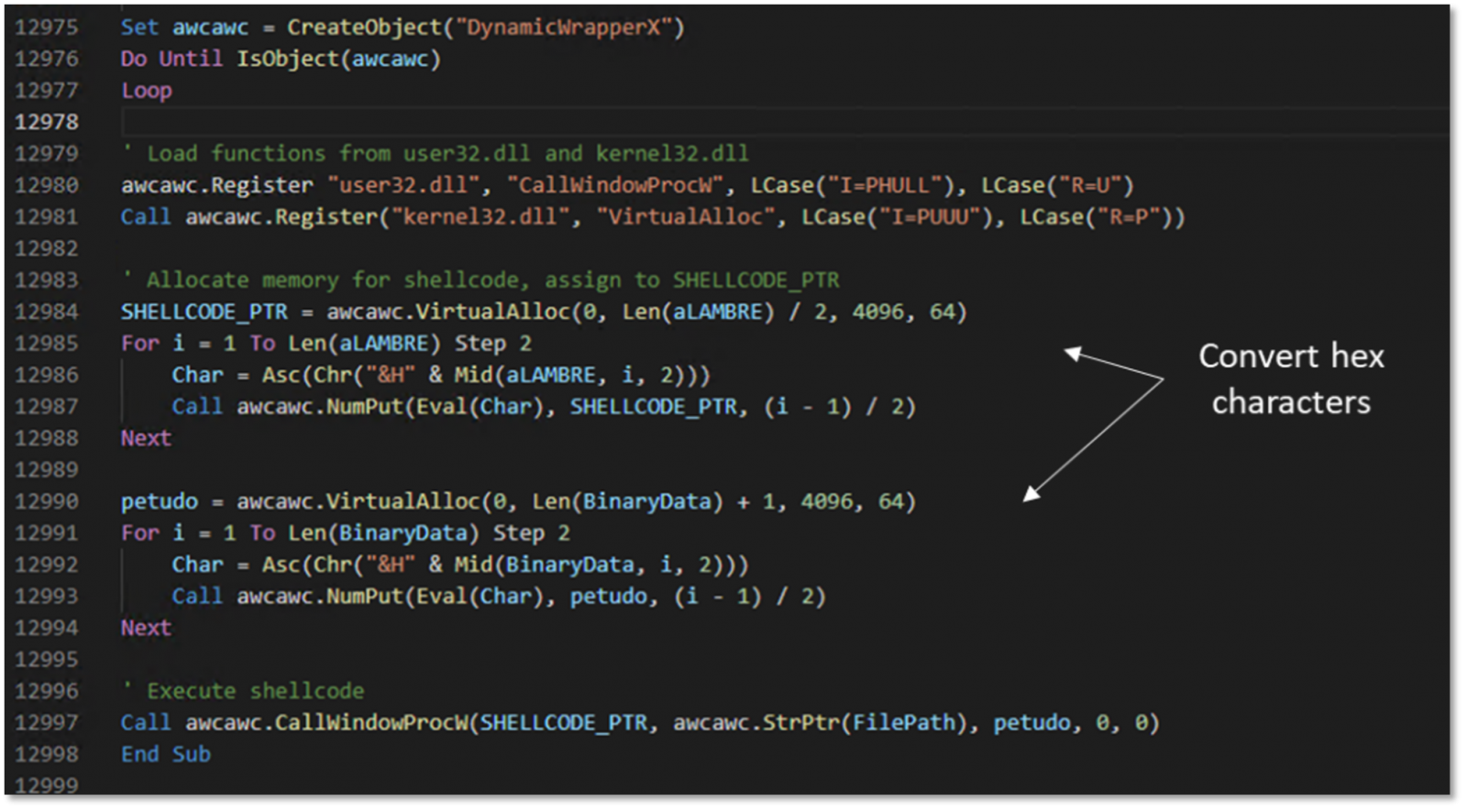

Başlatıldığında, WMI kullanarak işletim sistemi mimarisini kontrol eder ve aşağıdaki adımlar için gerektiği gibi 32 bitlik bir işlem oluşturur, katıştırılmış bir DLL dosyasını (“dynwrapx.dll”) çıkarır ve DLL’yi Regsvr32.exe komutuyla kaydeder.

Bu, kötü amaçlı yazılımın, Windows API veya diğer DLL dosyalarından işlevleri çağırmayı sağlayan bir araç olan DynamicWrapperX’e erişmesini sağlar.

Son olarak, ‘BinaryData’ adlı yük belleğe yüklenir ve AV araçları tarafından işaretlenme olasılığı daha düşük olan .NET Framework’ün yasal bir parçası olan ‘RegAsm.exe’ işlemine eklenir.

Enjekte edilen yük, AsyncRAT’ın GitHub’da ücretsiz olarak bulunan ve yazarının çevrimiçi olarak ortaya çıkan birkaç kötüye kullanım vakasının ardından terk ettiği değiştirilmiş bir sürümü olan DcRAT’tır.

Bu vakalardan biri, Ekim 2021’de, siyasi temalı bir tehdit aktörünün onu diğer birkaç kötü amaçlı yazılım ailesiyle birlikte güvenliği ihlal edilmiş sistemlere bırakmasıyla ortaya çıktı.

DcRAT, keylogging, web kamerası izleme, dosya manipülasyonu ve uzaktan erişim gerçekleştirir ve ayrıca web tarayıcılarından kimlik bilgilerini ve çerezleri çalabilir veya Discord belirteçlerini kapabilir.

Ek olarak DcRAT, sistem dışı tüm dosyaları hedefleyen ve “.DcRat” dosya adı uzantısını şifrelenmiş dosyalara ekleyen bir fidye yazılımı eklentisine sahiptir.

Şüpheli kaynaklardan, özellikle premium/ücretli içeriğe ücretsiz erişim sunanlardan arşivleri veya yürütülebilir dosyaları indirirken dikkatli olmak önemlidir.