Tehdit aktörleri, Weepsteel keşif kötü amaçlı yazılımını dağıtmak için eski Sitecore dağıtımlarında sıfır günlük bir güvenlik açığından yararlanıyor.

CVE-2025-53690 altında izlenen kusur, 2017 öncesi Sitecore kılavuzlarına bir örnek ASP.NET makine anahtarının dahil edilmesinin neden olduğu bir ViewState sazizleme güvenlik açığıdır.

Bazı müşteriler, bu anahtarı üretimde yeniden kullandılar, saldırganların geçerli, ancak sunucuyu seansize etme ve yürütme konusunda kandıran ve uzaktan kod yürütülmesine (RCE) yol açan kötü niyetli ‘_viewstate’ yükleri sağladığı için saldırganlara izin verdi.

Kusur, ASP.net’in kendisinde bir hata değildir, ancak asla üretim için tasarlanmayan kamu belgelenmiş anahtarları yeniden kullanılarak oluşturulan yanlış yapılandırma güvenlik açığı.

Sömürü faaliyeti

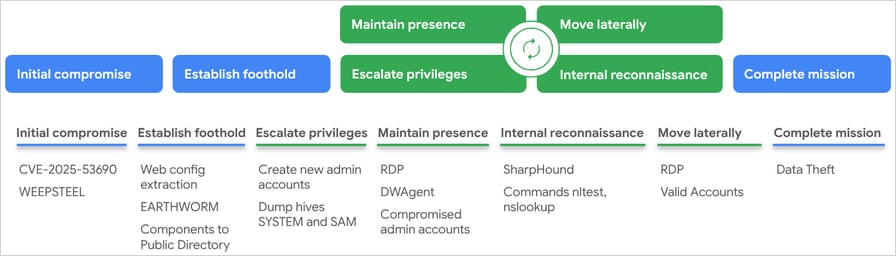

Vahşi doğada kötü niyetli etkinliği keşfeden maniant araştırmacılar, tehdit aktörlerinin çok aşamalı saldırılarda kusurdan yararlandığını bildiriyor.

Saldırganlar ‘/Sitecore/Blok’ü hedefler. ASPX’in uç noktası, kimlik doğrulanmamış bir ViewState alanı içeren ve CVE-2025-53690’dan yararlanarak IIS Network Hizmet Hesabı kapsamında RCE elde edin.

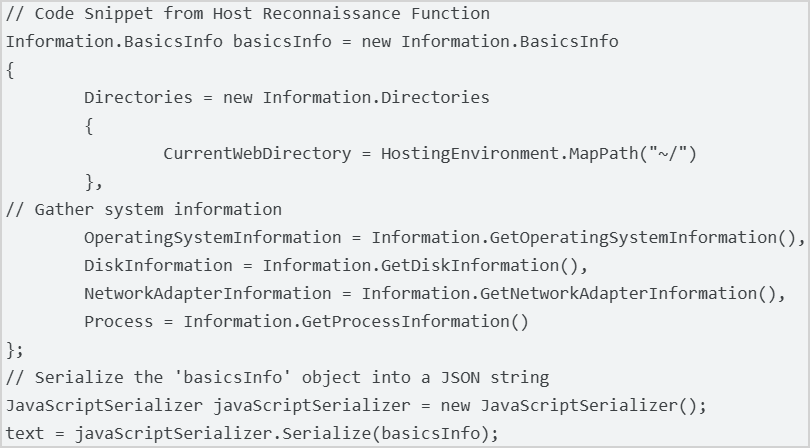

Düştükleri kötü amaçlı yük yükü, sistem, işlem, disk ve ağ bilgilerini toplayan ve standart görünüm yanıtları olarak kapanmasını gizleyen bir keşif arka kapısıdır.

Kaynak: Maniant

Mantiant, Whoami, ana bilgisayar adı, görev listesi, ipconfig /all ve netstat -ano dahil olmak üzere uzlaşmış ortamlarda keşif komutlarının yürütülmesini gözlemledi.

Saldırının bir sonraki aşamasında, bilgisayar korsanları, çalınan verilerin arşivlerini oluşturmak için kullanılan solucan (bir ağ tüneli ve ters çorap proxy), dwagent (uzaktan erişim aracı) ve 7-zip kullandı.

Daha sonra, yerel yönetici hesapları (‘ASP $,’ ‘Sawadmin’), önbelleğe alınarak (Sam ve Sistem kovanları) kimlik bilgilerini boşaltmayı ve Gotokentheeft aracılığıyla şok taktiklemeye çalışarak ayrıcalıklarını artırdılar.

Kalıcılık, bu hesaplar için şifre son kullanma, onlara RDP erişimi sağlayarak ve DWAGENT’i bir sistem hizmeti olarak kaydedilerek güvence altına alındı.

Kaynak: Maniant

CVE-2025-53690 hafifletme

CVE-2025-53690 Etkileri Sitecore Experience Manager (XM), Deneyim Platformu (XP), Deneyim Ticareti (XC) ve Yönetilen Bulut, 2017 öncesi belgede yer alan ASP.NET makine tuşunu kullanılarak dağıtıldığında 9.0 sürümüne kadar.

XM Cloud, Content Hub, CDP, Kişiselleştir, Düzenli, Vekiye, Gönder, Keşfet, Arama ve Ticaret Sunucusu etkilenmez.

Sitecore, Mantiant’ın raporu ile koordineli olarak bir güvenlik bültenini yayınladı ve statik makine tuşlarıyla çok yüklemelerin de risk altında olduğunu söyledi.

Potansiyel olarak etkilenen yöneticiler için önerilen eylemler, tüm statikleri hemen değiştirecek

Genel olarak, devam eden bir güvenlik önlemi olarak düzenli statik makine anahtar rotasyonunun benimsenmesi önerilir.

ASP.NET makine anahtarlarının yetkisiz erişimden nasıl korunacağı hakkında daha fazla bilgi burada bulunabilir.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.