Potansiyel olarak Rusya ile bağlantılı bir tehdit aktöründen aktif bir kampanya, Microsoft 365, ilgilenen kuruluşlardaki bireylerin cihaz kodu kimlik avı kullanarak hedefliyor.

Hedefler hükümet, STK, BT hizmetleri ve teknolojisi, savunma, telekomünikasyon, sağlık ve Avrupa, Kuzey Amerika, Afrika ve Orta Doğu’daki enerji/petrol ve gaz sektörlerinde.

Microsoft Tehdit İstihbarat Merkezi, cihaz kodu kimlik avı kampanyasının arkasındaki tehdit aktörlerini, ilgi alanlarına, mağdurlara ve tradecraft’a dayanarak ‘Storm-237’ olarak izler, araştırmacılar, faaliyetin Rusya’nın Rusya’nın rusya ile uyumlu bir operasyonu ile ilişkili olduğuna dair orta güvene sahiptir. ilgi alanları.

Aygıt Kodu Kimlik Yardım Saldırıları

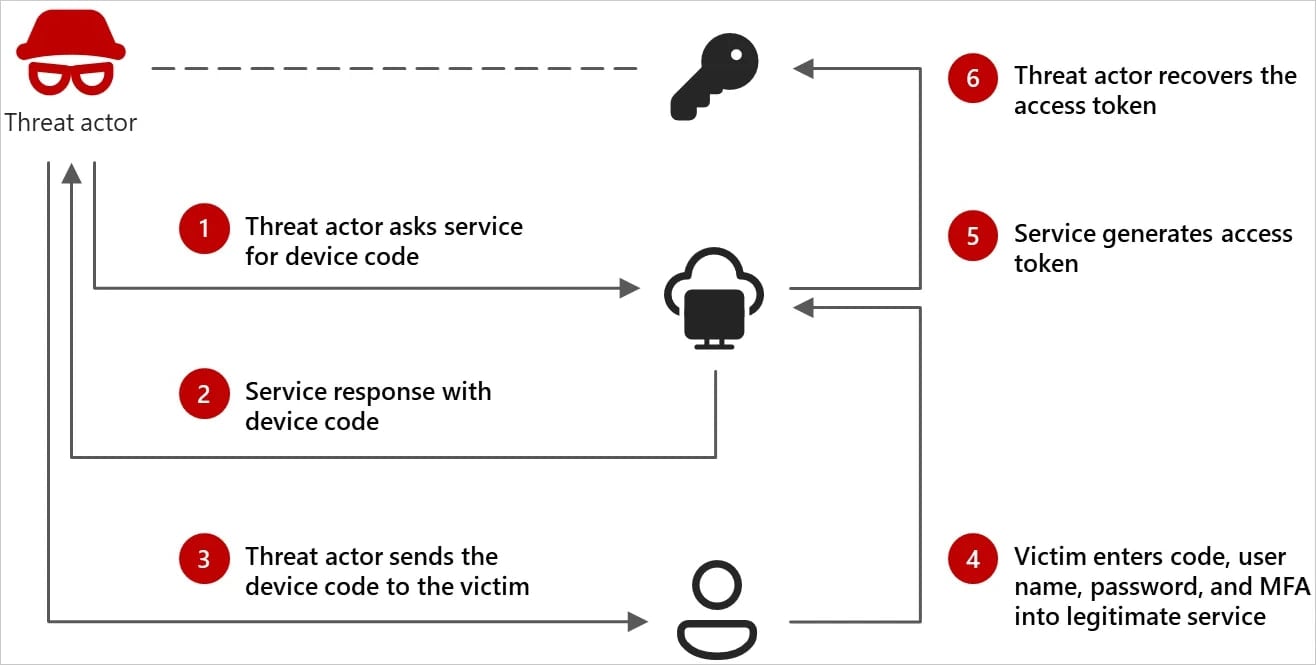

Giriş Kısıtlı Cihazlar – Akıllı TV’ler ve bazı ITS gibi klavye veya tarayıcı desteği olmayanlar, kullanıcıların akıllı telefon veya bilgisayar gibi ayrı bir cihaza bir yetkilendirme kodu yazarak bir uygulamaya oturum açmasına izin vermek için bir kod kimlik doğrulama akışına güvenir.

Microsoft araştırmacıları, geçen Ağustos ayından bu yana, Storm-2372’nin kullanıcıları yasal oturum açma sayfalarında saldırgan tarafından oluşturulan cihaz kodlarına girerek kandırarak bu kimlik doğrulama akışını kötüye kullandığını keşfetti.

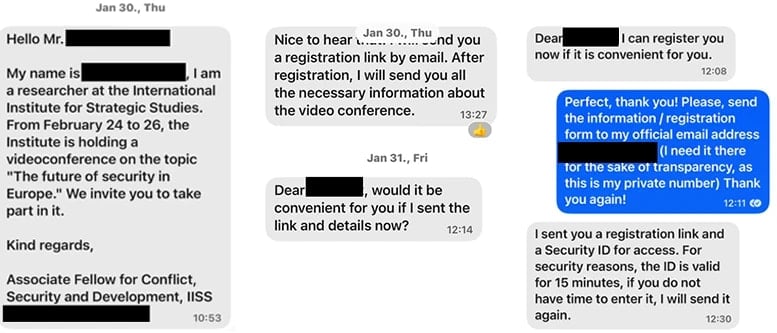

Operatörler, WhatsApp, Signal ve Microsoft ekipleri gibi mesajlaşma platformları üzerinde “yanlış bir şekilde hedefle ilgili bir kişi olarak poz vererek” hedefle bağlantı kurduktan sonra saldırıyı başlatır.

Kaynak: Microsoft

Tehdit oyuncusu, e -posta veya mesaj yoluyla sahte bir çevrimiçi toplantı daveti göndermeden önce yavaş yavaş bir ilişki kurar.

Araştırmacılara göre, kurban, saldırgan tarafından oluşturulan bir cihaz kodunu içeren bir ekip toplantısı davet alıyor.

Microsoft, “Davetiyeler, kullanıcıyı, kurban hesaplarına Fırtına-2372 ilk erişimini sağlayan ve e-posta hasadı gibi grafik API veri toplama faaliyetlerini sağlayan mesajlaşma hizmetinin deneyimini taklit eden bir cihaz kodu kimlik doğrulama isteğini tamamlamaya teşvik ediyor.”

Bu, bilgisayar korsanlarına, çalınan jetonlar geçerli kaldığı sürece şifreye ihtiyaç duymadan kurbanın Microsoft hizmetlerine (e -posta, bulut depolama) erişimini sağlar.

Kaynak: Microsoft

Ancak Microsoft, saldırganın artık yeni jetonlar oluşturmalarını sağlayan cihaz kodu oturum açma akışında Microsoft kimlik doğrulama komisyoncusu için belirli istemci kimliğini kullandığını söylüyor.

Tehdit oyuncusu, Microsoft’un bulut tabanlı kimlik ve erişim yönetimi çözümü Entra ID’ye cihazları kaydetmek için istemci kimliğini kullanabileceği için bu yeni saldırı ve kalıcılık olasılıkları açar.

“Aynı yenileme jetonu ve yeni cihaz kimliği ile Storm-2372, birincil yenileme jetonunu (PRT) elde edebilir ve bir kuruluşun kaynaklarına erişebilir. E-posta toplamak için bağlı cihazı kullanarak Storm-2372’yi gözlemledik”-Microsoft

Storm-2372’ye karşı savunma

Storm-2372 tarafından kullanılan aygıt kodu kimlik avı saldırılarına karşı koymak için Microsoft, mümkün olduğunca cihaz kod akışını engellemeyi önerir ve Microsoft Entra Kimliğindeki koşullu erişim politikalarının güvenilir cihazlara veya ağlarla sınırlamak için uygulanmasını önerir.

Aygıt kodu kimlik avından şüpheleniliyorsa, kullanıcının yenileme jetonlarını derhal ‘revokesigninsessions’ kullanarak iptal edin ve etkilenen kullanıcılar için yeniden kimlik doğrulamasını zorlamak için şartlı bir erişim ilkesi belirleyin.

Son olarak, Microsoft Entra ID’nin oturum açma günlüklerini kullanın ve kısa bir süre içinde yüksek miktarda kimlik doğrulama denemelerini, tanınmayan IP’lerden cihaz kodu oturum açmalarını ve birden fazla kullanıcıya gönderilen cihaz kodu kimlik doğrulaması için beklenmedik istemleri kullanın.