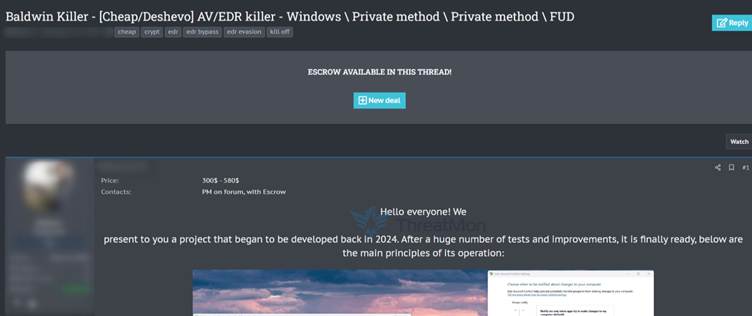

Kötü şöhretli bir tehdit oyuncusu, önde gelen antivirüs (AV) ve uç nokta algılama ve yanıt (EDR) sistemlerini atlamak için tasarlanmış sofistike bir kötü amaçlı yazılım aracı olan “Baldwin Killer” i satmaya başladığı iddia ediliyor.

Dark Web forumlarında ilan edilen araç, Windows Defender, Kaspersky, Bitdefender ve Avast gibi güvenlik çözümlerini atlattığını iddia ederek, küresel olarak siber güvenlik uzmanları arasında alarmlar yükseltiyor.

“Baldwin Killer” in gelişmiş özellikleri

Karanlık bir web portalında paylaşılan bir gönderiye göre, kötü amaçlı yazılım birden fazla kaçaklama tekniği kullanıyor:

.png

)

- Hafıza enjeksiyonu: Tespiti önlemek için meşru işlemlerde kötü amaçlı kod yürütür.

- UAC Bypass: Kullanıcı etkileşimi olmadan yüksek ayrıcalıklar vererek kullanıcı hesabı kontrolü (UAC) istemlerini atlatmak için bir “özel teknik” kullanır.

- Ring0 rootkit: Derin sistem erişimi ve gizli yetenekleri sağlayan çekirdek seviyesinde (RING0) çalışır.

- Erken Boot Autostart: Geleneksel önyükleme sonrası güvenlik taramalarından kaçarak sistemin önyükleme işlemi sırasında etkinleştirilir.

- Akıllı ekran sünnet: Microsoft’un akıllı ekran uyarılarını atlamak için dll yan yükleme kullanıyor.

Araç setinin modüler tasarımı, alıcıların fidye yazılımı, veri hırsızlığı veya casusluk için saldırıları özelleştirmelerine izin veren uyarlanabilirlik önerir.

İddialar doğrulanmamış olsa da, siber güvenlik analistleri böyle bir tehdidin uygunluğunu vurgulamaktadır.

SecureWave Labs’da kötü amaçlı yazılım analisti Dr. Elena Carter, “Çekirdek seviyesi kökler ve erken bot kalıcılığı, gelişmiş kalıcı tehditler (APT’ler) için kırmızı bayraklardır” dedi. “Gerçekse, bu araç düşük vasıflı bilgisayar korsanlarını bile yüksek etkili saldırılar başlatmaları için güçlendirebilir.”

Kötü amaçlı yazılımın, birçok kuruluş için son bir savunma hattı olan EDR sistemlerini atlayabilme iddiası özellikle ilgilidir.

Reklam bir fiyat belirtmedi, ancak bu tür araçlar genellikle yeraltı pazarlarına on binlerce dolar getiriyor. Potansiyel hedefler şunları içerebilir:

- İşletmeler: Veri Defiltrasyonu veya Fidye Yazılımı Dağıtım için.

- Devlet kurumları: Kritik hizmetlerin casusluk veya bozulması.

- Kritik altyapı: Enerji ızgaraları, sağlık sistemleri ve ulaşım ağları.

Yetkililer, aracın siber suçlulara girişin engellerini düşürüp daha sık ve yıkıcı saldırıları sağlayabileceğinden korkuyorlar.

Kuruluşların proaktif önlemler almaları istenir:

- Katmanlı güvenlik: AV, EDR ve ağ izleme araçlarını birleştirin.

- Sıfır tröst mimarisi: Kullanıcı ayrıcalıklarını ve segment ağlarını sınırlayın.

- Ürün yazılımı güncellemeleri: Erken önyükleme tehditlerine karşı koymak için BIOS/UEFI ürün yazılımındaki yama güvenlik açıkları.

- Çalışan Eğitimi: Bu tür kötü amaçlı yazılımları sunabilecek kimlik avı girişimlerini tanıyın.

Microsoft ve diğer satıcılar bilgilendirildi, ancak yayından itibaren resmi yamalar veya tavsiyeler yayınlanmadı.

Siber güvenlik firmaları kötü amaçlı yazılım yeteneklerini tersine çevirmek için yarıştıkça, olay saldırganlar ve savunucular arasındaki gelişen silah yarışının altını çiziyor.

Şimdilik, uyanıklık ve uyarlanabilir savunma stratejileri “Baldwin Killer” gibi araçlara karşı en iyi savunma olmaya devam ediyor.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!