Tehdit aktörleri, müşterinin Authenticode imzası içindeki gizli ayarları değiştirerek imzalı uzaktan erişim kötü amaçlı yazılımları oluşturmak için ConnectWise ScreAnconnect yükleyicisini kötüye kullanıyor.

ConnectWise ScreAnconnect, BT yöneticilerinin ve yönetilen servis sağlayıcıların (MSP’ler) cihazların uzaktan sorun gidermesine izin veren bir uzak izleme ve yönetim (RMM) yazılımıdır.

Bir ScreAnconnect yükleyicisi oluşturulduğunda, istemcinin bağlanması gereken uzak sunucuyu, iletişim kutularında hangi metnin gösterildiğini ve görüntülenmesi gereken logoları içerecek şekilde özelleştirilebilir. Bu yapılandırma verileri dosyanın Authenticode imzası içinde kaydedilir.

Authenticode doldurma olarak adlandırılan bu teknik, dijital imzayı sağlam tutarken verilerin bir sertifika tablosuna eklenmesine izin verir.

Screenconnect ilk erişim için istismar edildi

Siber güvenlik firması G verileri, sertifika tablosu hariç tüm dosya bölümlerinde özdeş karma değerleri olan kötü niyetli bağlanmalı ikili dosyaları gözlemledi.

Tek fark, dosyanın imzalanmasına izin verirken yeni kötü amaçlı yapılandırma bilgileri içeren değiştirilmiş bir sertifika tablosu idi.

G verileri, ilk örneklerin BleepingComputer forumlarında bulunduğunu söylüyor ve üyelerin kimlik avı saldırılarına düştükten sonra enfekte olduklarını bildiriyor. Reddit’e benzer saldırılar bildirildi.

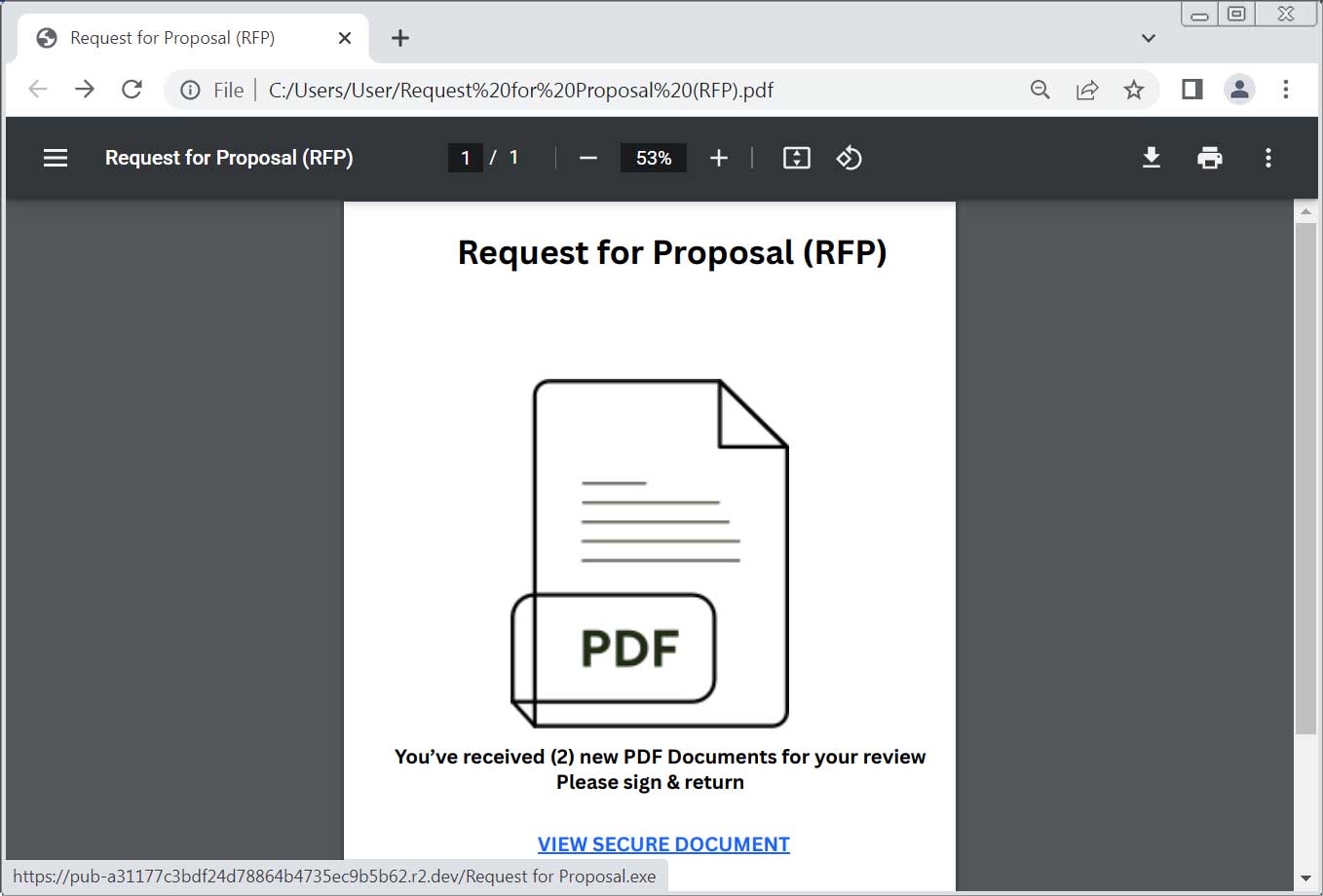

Bu kimlik avı saldırıları, Cloudflare’s R2 sunucularında (R2.DEV) barındırılan yürütülebilir ürünlerle bağlantılı olan PDF’ler veya aracı Canva sayfaları kullanıldı.

Kaynak: BleepingComputer

BleepingComputer tarafından görülen “Teklif Talebi.exe” olarak adlandırılan dosya, kötü amaçlı bir screenconnect istemcisidir [VirusTotal] 86.38.225 numaralı telefondan saldırganın sunucularına bağlanacak şekilde yapılandırılmış[.]6: 8041 (röle.rachael ve-aidan.co[.]İngiltere)

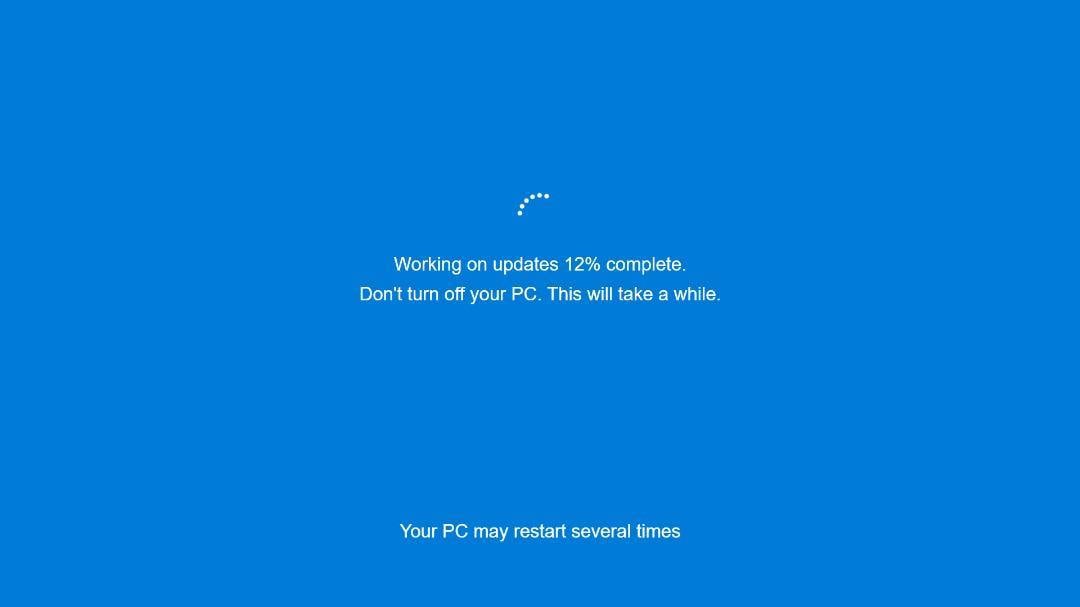

G verileri, araştırmacıların yükleyicinin başlığını “Windows Update” olarak değiştirme ve arka planı aşağıda gösterilen sahte Windows Update resmiyle değiştirme gibi önemli değişiklikler buldukları bu kampanyalarda bulunan ayarları çıkarmak ve gözden geçirmek için bir araç oluşturdu.

Kaynak: G verileri

Esasen, tehdit aktörleri meşru ConnectWise ScreAnconct istemcisini, enfekte olmuş cihazlara gizlice erişim kazanmalarını sağlayan kötü amaçlı yazılımlara dönüştürdü.

G verileriyle temasa geçtikten sonra, ConnectWise bu ikili dosyalarda kullanılan sertifikayı iptal etti ve G verileri şimdi bu örnekleri win32.backdoor.evilconwi.* Ve win32.riskware.silentconwi.* Olarak işaretliyor.

G verileri, bu kampanya ve raporları hakkında ConnectWise’dan asla cevap almadıklarını söylüyor.

Başka bir kampanya aynı zamanda kurumsal yazılımdır, bu kez Sonicwall NetExtender VPN istemcisinin truva atışlarını kullanıcı adlarını, şifreleri ve alan bilgilerini çalmaya dağıtılır.

Sonicwall’dan bir danışmanlığa göre, bu değiştirilmiş sürümler yakalanan kimlik bilgilerini saldırgan kontrollü bir sunucuya göndererek kullanıcıların yalnızca resmi sitelerden yazılım istemcileri almasını kritik hale getirir.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.