CVE-2025-24813 olarak tanımlanan Apache Tomcat’ta kritik bir güvenlik açığını içeren yeni ve önemli bir siber güvenlik tehdidi ortaya çıktı.

Bu güvenlik açığı, uzaktan kod yürütülmesine izin vererek, hackerların Apache Tomcat’i çalıştıran sunucuları kaçırmasına izin verir.

Bu kırılganlığın sömürülmesi ciddi bir endişe kaynağıdır, çünkü uzlaşmış sistemlerde yaygın olarak yetkisiz erişime ve kötü niyetli faaliyetlere yol açabilir.

CVE-2025-24813: Güvenlik açığını anlamak

CVE-2025-24813, Apache Tomcat’ta bir uzaktan kod yürütme güvenlik açığı olarak tanımlanır.

GitHub raporuna göre, bu güvenlik kusuru, savunmasız sunuculara özel olarak hazırlanmış istekler göndererek kullanılabilir ve saldırganların keyfi kod yürütmesine izin verir.

Bu güvenlik açığının doğası onu özellikle tehlikeli hale getirir, çünkü uzaktan sömürülebilir, yani saldırganlar hedeflenen sunuculara fiziksel veya ağ erişimine ihtiyaç duymazlar.

CVE-2025-24813’ün etkisi önemli olabilir. Başarılı bir şekilde kullanılırsa, saldırganlara sunucu üzerinde tam kontrol verir ve kötü amaçlı yazılım yüklemelerine, hassas verileri çalmalarına veya hizmet işlemlerini bozmalarına izin verir.

Bu sadece sunucunun güvenliğini değil, aynı zamanda sunucu tarafından depolanan veya işlenen verilerin gizliliğini ve bütünlüğünü de etkileyebilir.

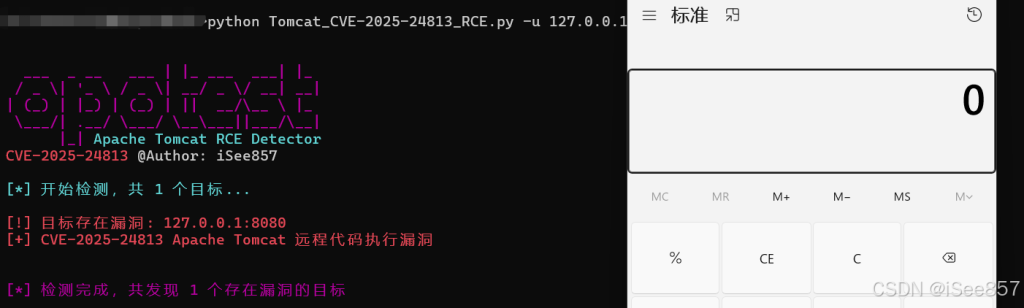

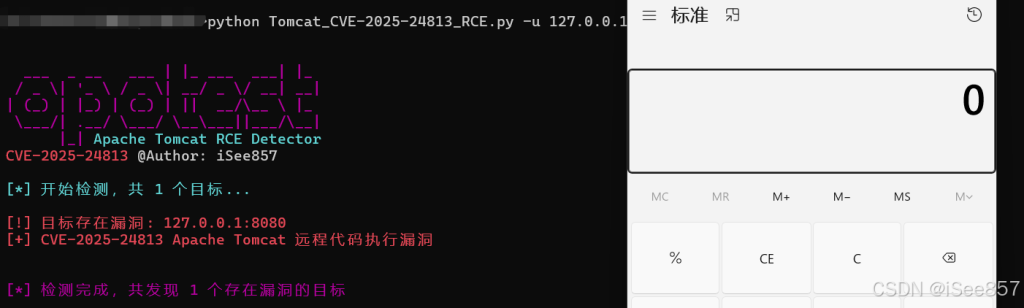

Kavram Kanıtı (POC) Sömürü

Güvenlik açığını göstermek için bir kavram kanıtı (POC) komut dosyası hazırlanmıştır.

Bu senaryo sadece ağ güvenliği araştırması ve eğitim amaçlıdır. Bir sistemin CVE-2025-24813’e karşı savunmasız olup olmadığını test etmek için kullanılır.

Komut dosyası, güvenlik profesyonellerinin büyük ağlardaki savunmasız sistemleri hızlı bir şekilde tanımlamasına olanak tanıyan çoklu işleme özellikleriyle toplu algılamayı destekler.

# Çok iş parçacığı destek ile toplu algılama:

python poc.py -l url.txt -t 5# Tek ana bilgisayar algılama:

python poc.py -u your-ipCVE-2025-24813 ile ilişkili sömürü adımları ve araçları tamamen eğitim amaçlıdır.

Bu araçlar yetkisiz test veya kötü amaçlı faaliyetler için kullanılmamalıdır. Tüm testler, açık izin verildiği sistemlerde yapılmalıdır.

CVE-2025-24813’ün istismarlarına karşı korumak için kuruluşlar derhal harekete geçmelidir:

- Apache Tomcat’i güncelle: Tüm Tomcat kurulumlarının bu güvenlik açığı için yamalar içermesi gereken en son sürüme güncellendiğinden emin olun.

- Ağ İzlemeyi Uygula: Yetkisiz etkinlik belirtileri için ağ trafiğini ve sunucu günlüklerini düzenli olarak izleyin.

- Güvenlik Araçlarını Kullanın: Şüpheli istekleri engellemek için saldırı algılama sistemlerini ve güvenlik duvarlarını kullanın.

- Erişim sınırlaması: Sunucu yapılandırmaları ve kodla kimin etkileşime girebileceğini sınırlamak için katı erişim denetimleri uygulayın.

CVE-2025-24813 gibi güvenlik açıklarının sömürülmesi, sağlam siber güvenlik uygulamalarının sürdürülmesinin öneminin altını çizmektedir.

Düzenli güncellemeler, uygun ağ izleme ve katı erişim kontrolleri, sunucu kaçırmalarını önlemek ve hassas verileri korumak için gereklidir.

Tehdit peyzajı gelişmeye devam ettikçe, dijital varlıkları korumak için proaktif önlemler çok önemlidir.

Are you from SOC/DFIR Teams? – Analyse Malware Incidents & get live Access with ANY.RUN -> Start Now for Free.