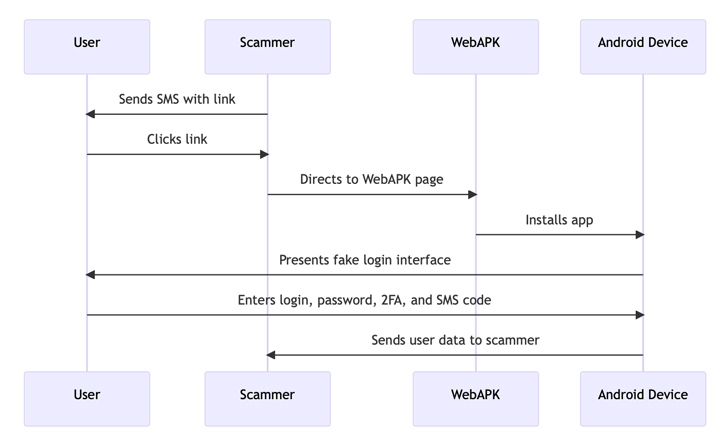

Tehdit aktörleri, şüphelenmeyen kullanıcıları kandırarak hassas kişisel bilgileri yakalamak üzere tasarlanmış Android telefonlara kötü amaçlı web uygulamaları yüklemeleri için Android’in WebAPK teknolojisinden yararlanıyor.

CSIRT KNF’den araştırmacılar geçen hafta yayınlanan bir analizde, “Saldırı, kurbanların bir mobil bankacılık uygulamasının güncellenmesi gerektiğini düşündüren SMS mesajları almasıyla başladı.” “Mesajda yer alan bağlantı, kurbanın cihazına kötü amaçlı bir uygulama yüklemek için WebAPK teknolojisini kullanan bir siteye yönlendiriyor.”

Uygulama, merkezi Varşova’da bulunan çok uluslu bir bankacılık ve finansal hizmetler şirketi olan PKO Bank Polski’nin kimliğine bürünüyor. Kampanyanın detayları şöyleydi: ilk paylaşılan Polonyalı siber güvenlik firması RIFFSEC tarafından.

WebAPK, kullanıcıların Google Play Store’u kullanmak zorunda kalmadan Android cihazlarındaki ana ekranlarına aşamalı web uygulamaları (PWA’lar) yüklemelerine olanak tanır.

Google, belgelerinde “Bir kullanıcı Google Chrome’dan bir PWA yüklediğinde ve bir WebAPK kullanıldığında, basım sunucusu PWA için bir APK” (paketler) “darphane” (paketler) ve imzalar, “diye açıklıyor.

“Bu işlem zaman alıyor ancak APK hazır olduğunda, tarayıcı söz konusu uygulamayı sessizce kullanıcının cihazına yüklüyor. Güvenilir sağlayıcılar (Play Services veya Samsung) APK’yı imzaladığından, telefon, gelen tüm uygulamalarda olduğu gibi güvenliği devre dışı bırakmadan yükler. Mağazadan. Uygulamayı yandan yüklemeye gerek yok.”

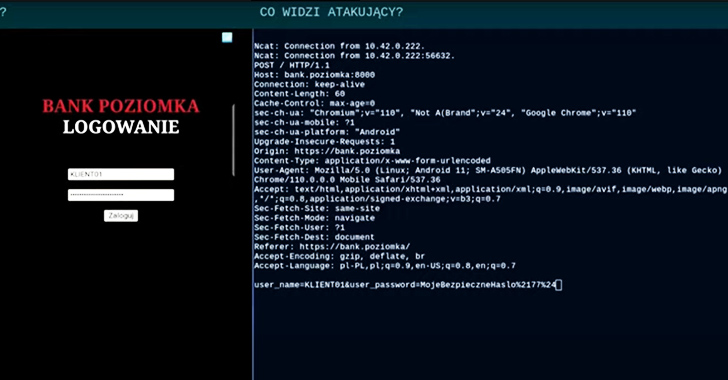

Sahte bankacılık uygulaması (“org.chromium.webapk.a798467883c056fed_v2”) yüklendikten sonra, kullanıcıları kimlik bilgilerini ve iki faktörlü kimlik doğrulama (2FA) belirteçlerini girmeye teşvik ederek etkin bir şekilde hırsızlıklarına neden olur.

CSIRT KNF, “Bu tür saldırılara karşı koymanın zorluklarından biri, WebAPK uygulamalarının her cihazda farklı paket adları ve sağlama toplamları oluşturmasıdır.” Dedi. “Bu verilerin Uzlaşma Göstergeleri (IoC) olarak kullanılmasını zorlaştıran Chrome motoru tarafından dinamik olarak oluşturuldular.”

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Bugün katıl

Bu tür tehditlere karşı koymak için, kimlik avı saldırıları gerçekleştirmek üzere WebAPK mekanizmasını kullanan web sitelerinin engellenmesi önerilir.

Bu gelişme, Resecurity’nin siber suçluların, güvenliği ihlal edilmiş hesap sahiplerinin kimliğine bürünmek ve dolandırıcılığı önleme kontrollerini atlamak amacıyla karanlık ağda pazarlanan Android için özel cihaz sahtekarlığı araçlarından giderek daha fazla yararlandığını ortaya koymasıyla geldi.

Enclave Service ve MacFly dahil olmak üzere antidetect araçları, dolandırıcılık önleme sistemleri tarafından analiz edilen mobil cihaz parmak izlerini ve diğer yazılım ve ağ parametrelerini yanıltabilir; TimpDoor ve Clientor olarak.

Siber güvenlik şirketi, “Siber suçlular bu araçları, çalınan çerez dosyalarından yararlanarak, hiper ayrıntılı cihaz tanımlayıcılarını taklit ederek ve dolandırıcılık kurbanlarının benzersiz ağ ayarlarını kullanarak güvenliği ihlal edilmiş hesaplara erişmek ve meşru müşterilerin kimliğine bürünmek için kullanıyor.”