Tehdit aktörleri, bir Linux rootkit dağıtmak ve kalıcı erişim elde etmek için eski, korumasız Cisco ağ cihazlarında yakın zamanda yamalı bir uzaktan kod yürütme güvenlik açığından (CVE-2025-20352) yararlandı.

Saldırılarda kullanılan güvenlik sorunu, Cisco IOS ve IOS XE’deki Basit Ağ Yönetimi Protokolünü (SNMP) etkiliyor ve saldırganın root ayrıcalıklarına sahip olması durumunda RCE’ye yol açıyor.

Siber güvenlik şirketi Trend Micro’ya göre saldırılar, uç nokta algılama yanıt çözümlerine sahip olmayan Cisco 9400, 9300 ve eski 3750G serisi cihazları hedef aldı.

6 Ekim’de güncellenen orijinal CVE-2025-20352 bülteninde Cisco, güvenlik açığını sıfır gün olarak istismar edildi olarak etiketledi ve şirketin Ürün Güvenliği Olay Müdahale Ekibi (PSIRT) “başarılı bir istismarın farkında” olduğunu söyledi.

Trend Micro araştırmacıları, kötü amaçlı yazılımın “disko” kelimesini içeren evrensel bir erişim şifresi belirlemesi nedeniyle saldırıları ‘Sıfır Disko Operasyonu’ adı altında izliyor.

Trend Micro’nun raporunda, tehdit aktörünün aynı zamanda IOS ve IOS XE’deki Küme Yönetimi Protokolü kodunda bulunan yedi yıllık bir güvenlik açığı olan CVE-2017-3881’den yararlanmaya çalıştığı belirtiliyor.

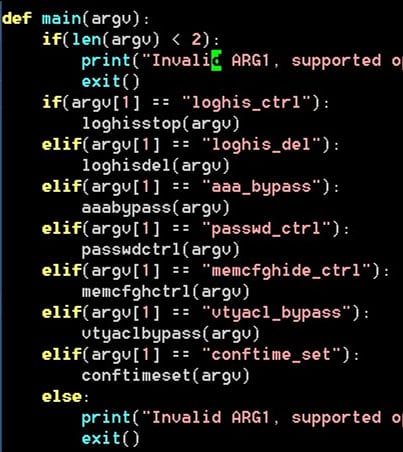

Savunmasız sistemlere yerleştirilen rootkit, herhangi bir bağlantı noktasını dinleyebilen, günlükleri değiştirebilen veya silebilen, AAA ve VTY ACL’leri atlayabilen, evrensel parolayı etkinleştirebilen/devre dışı bırakabilen, çalışan yapılandırma öğelerini gizleyebilen ve bunlar için son yazma zaman damgasını sıfırlayabilen bir UDP denetleyicisine sahiptir.

Kaynak: Trend Micro

Simüle edilmiş bir saldırıda araştırmacılar, günlüğe kaydetmeyi devre dışı bırakmanın, ARP sahtekarlığı yoluyla bir ara istasyon IP’sini taklit etmenin, dahili güvenlik duvarı kurallarını atlamanın ve VLAN’lar arasında yanal olarak hareket etmenin mümkün olduğunu gösterdi.

.jpg)

Kaynak: Trend Micro

Her ne kadar yeni anahtarlar, Adres Alanı Düzeni Rastgeleleştirme (ASLR) koruması nedeniyle bu saldırılara karşı daha dirençli olsa da Trend Micro, bunların bağışık olmadığını ve kalıcı hedeflemenin onları tehlikeye atabileceğini söylüyor.

Araştırmacılar, rootkit’i dağıttıktan sonra kötü amaçlı yazılımın “IOSd’ye birkaç kanca yüklediğini, bunun da yeniden başlatmanın ardından dosyasız bileşenlerin kaybolmasına neden olduğunu” söylüyor.

Araştırmacılar, SNMP istismarının hem 32 bit hem de 64 bit varyantlarını kurtarmayı başardılar.

Trend Micro, güvenliği ihlal edilmiş bir Cisco anahtarını bu saldırılara karşı güvenilir bir şekilde işaretleyebilecek hiçbir aracın şu anda mevcut olmadığını belirtiyor. Saldırı şüphesi varsa, düşük seviyeli bir ürün yazılımı ve ROM bölgesi araştırması yapılması önerilir.

‘Sıfır Disko Operasyonu’ ile ilişkili güvenlik ihlali göstergelerinin (IoC’ler) bir listesini burada bulabilirsiniz.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın