Proofpoint, daha önce bilinen ACR Stealer’dan türetilen Amatera Stealer adlı yeniden markalı ve önemli ölçüde geliştirilmiş bir bilgi çalkayı ortaya çıkardı.

2025’in başlarında tanımlanan bu kötü amaçlı yazılım, selefi ile önemli bir kod örtüşüyor, ancak onu farklı ve zorlu bir tehdit olarak işaretleyen gelişmiş özellikler ve gizli mekanizmalar sunuyor.

ACR Stealer’ın sofistike bir evrimi

Ayda 199 $ ‘dan yılda 1.499 $’ a kadar değişen abonelik planları olan bir hizmet olarak kötü amaçlı yazılım (MAAS) olarak satılan Amatera Stealer, anti-analiz tekniklerini ve sofistike saldırı zincirlerini dahil ederek aktif olarak gelişmektedir.

.png

)

Ortaya çıkması, ACR stealer satışlarının Temmuz 2024’te askıya alınmasını izliyor ve Lumma Stealer’ın bozulmasına denk geliyor ve Amatera’yı güvenilir MaaS çözümleri arayan siber suçlular için bir seçenek olarak konumlandırıyor.

Amatera Stealer öncelikle karmaşık web enjeksiyon kampanyaları aracılığıyla, özellikle kötü amaçlı HTML ve JavaScript ile meşru web sitelerini tehlikeye atan ClearFake kümesi aracılığıyla dağıtılır.

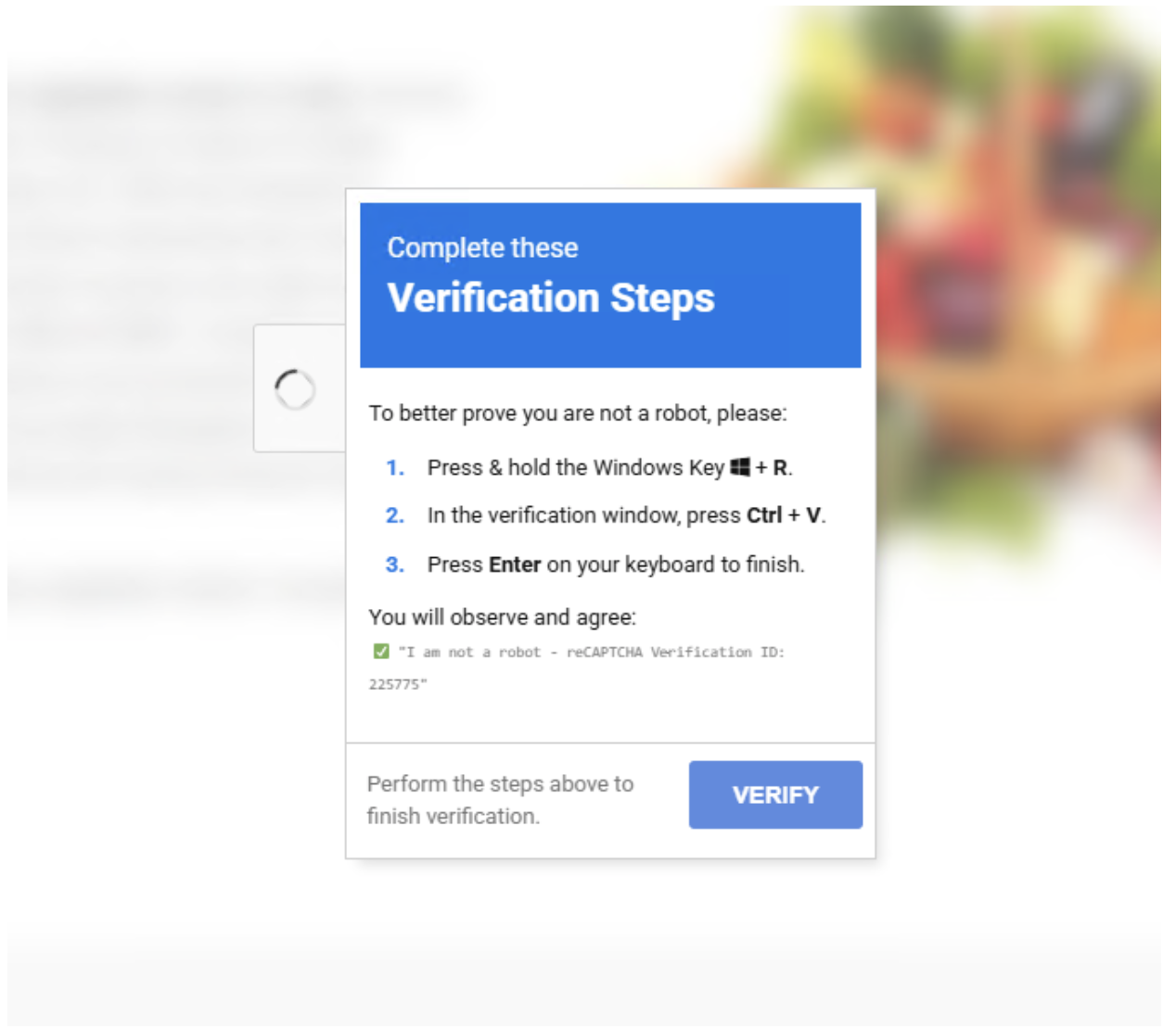

Nisan ve Mayıs 2025’te gözlemlenen bu kampanyalar, kötü amaçlı komut dosyalarını barındırmak için Binance akıllı zincir sözleşmelerini ve kullanıcıları sahte captcha doğrulamaları aracılığıyla komutları yürütmeye kandıran bir sosyal mühendislik yöntemi olan ClickFix’i kullanarak eterhiding gibi tekniklerden yararlanır.

Proofpoint Report’a göre, bu lures kullanıcıları Windows Run iletişim kutusunu Windows tuşu + R ile açmaya, kötü niyetli PowerShell komutlarını yapıştırmaya ve sonuçta Amatera Stealer’ı çok katmanlı yükleyiciler ve kabuk kodu enjeksiyonu ile dağıtmaya teşvik eder.

Yenilikçi Dağıtım

Web enjeksiyonlarının ötesinde, kötü amaçlı yazılım, çok yönlülüğünü sergileyen yazılım çatlakları ve sahte indirmelerden yayılır.

Teknik cephede Amatera, komut ve kontrol (C2) iletişimi için NTSOCKET’ler kullanır ve Stealth’i geliştirmek için standart Windows ağ API’lerini atlar.

Ayrıca, son nokta algılama ve yanıt (EDR) araçları tarafından yaygın olarak kullanılan kullanıcı modu kancalarından kaçarak API’leri dinamik olarak çözmek ve yürütmek için WOW64 Syscalls kullanır.

Ayrıca, kötü amaçlı yazılım, CloudFlare gibi meşru içerik dağıtım ağlarına bağlı olan sert kodlanmış IP adresleri aracılığıyla C2 sunucularına bağlanır ve DNS çözünürlüğünden kaçınarak ve araştırmacı müdahalesine karşı CDN korumasını kullanarak kötü niyetli niyetini daha da gizler.

Kötü amaçlı yazılımların yetenekleri, tarayıcılardan, kripto para birimi cüzdanlarından, e -posta istemcilerinden ve mesajlaşma uygulamalarından hassas verileri çalmaya odaklanırken, aynı zamanda daha fazla sömürü için ikincil yük yürütmesini desteklemektedir.

HTTP üzerinden JSON BLOBS olarak teslim edilen C2 yapılandırması, ek kötü amaçlı dosyaların veya komut dosyalarının yürütülmesi de dahil olmak üzere dinamik davranış ayarlamasını sağlar.

Amatera Stealer, C2 etkileşimleri için potansiyel HTTPS desteği gibi özelliklerle gelişmeye devam ettikçe, gizleme, şifreleme ve yenilikçi teslimat yöntemleri yoluyla tespiti atlama yeteneği, siber güvenlik savunmaları için önemli bir zorluk oluşturmaktadır.

Kuruluşlar, sosyal mühendislik taktikleri konusunda kullanıcı eğitimini desteklemeye ve bu riskleri azaltmak için yetkisiz PowerShell senaryo yürütmesini kısıtlamaya istenmektedir.

Uzlaşma Göstergeleri (IOCS)

| Tip | Değer | Notalar |

|---|---|---|

| SHA256 | 120316ecaf06b76a564ce42e11f7074c52df6d79b85d3526c5b4e9f362d2f1c2 | Amatera Stealer: NTSOCKETS kullanımı, HTTPS desteği yok |

| IP adresi | 104.21.80.1 | Amatera C2, Overplanteasest ile bağlantılı[.]tepe |

| Alan/URL | Proxs[.]YBÜ | HTTPS Güvenlik Bağlam Başlatma için Amatera Altyapısı |

| Akıllı sözleşme | 0x80d31d935f0ec978253a26d48b59359b9542c7 | BNB akıllı zincirinde clear pheake akıllı sözleşme adresi testNet |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin