Adobe ColdFusion, sunucu tarafı programlama için CFML kullanan Java tabanlı, ticari bir web uygulaması geliştirme platformudur.

ColdFusion öncelikle benzersiz olan etiket tabanlı yaklaşımıyla tanınır. Bunun yanı sıra, çeşitli sektörlere uyarlanabilirliği nedeniyle geliştiriciler arasında da popülerdir.

Fortinet’teki siber güvenlik araştırmacıları yakın zamanda Windows ve macOS kullanıcılarının, uzaktan saldırganların kimlik doğrulama öncesi RCE saldırıları için hedef aldığı Adobe ColdFusion güvenlik açıkları nedeniyle riskle karşı karşıya olduğunu ortaya çıkardı.

Teknik Analiz

Bilgisayar korsanları ‘/CFIDE/adminapi/accessmanager.cfc’ URI’sini hedef alarak POST isteği aracılığıyla ‘argumentCollection’ parametresine yükleri enjekte ediyor.

Araştırmacılar, interactsh aracını kullanarak Temmuz ayındaki araştırma faaliyetlerini tespit etti. Bu araç, istismarları test etmek ve güvenlik açıklarını izlemek için alan adları oluşturur.

Tehdit aktörleri, alanları izleyerek güvenlik açıklarını doğrulamak için bunu kötüye kullanabilir. Güvenlik uzmanları tarafından toplanan ilgili alanlar şunlardır: –

- Evet[.]iletişim

- kırmızı takım[.]TF

- h4ck4fun[.]xyz

Diğer alanları kapsayan araştırma faaliyetleri (Kaynak – Fortinet)

Saldırganlar, Base64 kodlu yükleri kullanarak Adobe ColdFusion’da olduğu gibi sistem açıklarından yararlanmak için ters kabuklar kullanır.

Tüm bu saldırıların çeşitli IP adreslerinden kaynaklandığı belirlendi ve aşağıda bunlardan bahsettik: –

- 81[.]68[.]214[.]122

- 81[.]68[.]197[.]3

- 82[.]156[.]147[.]183

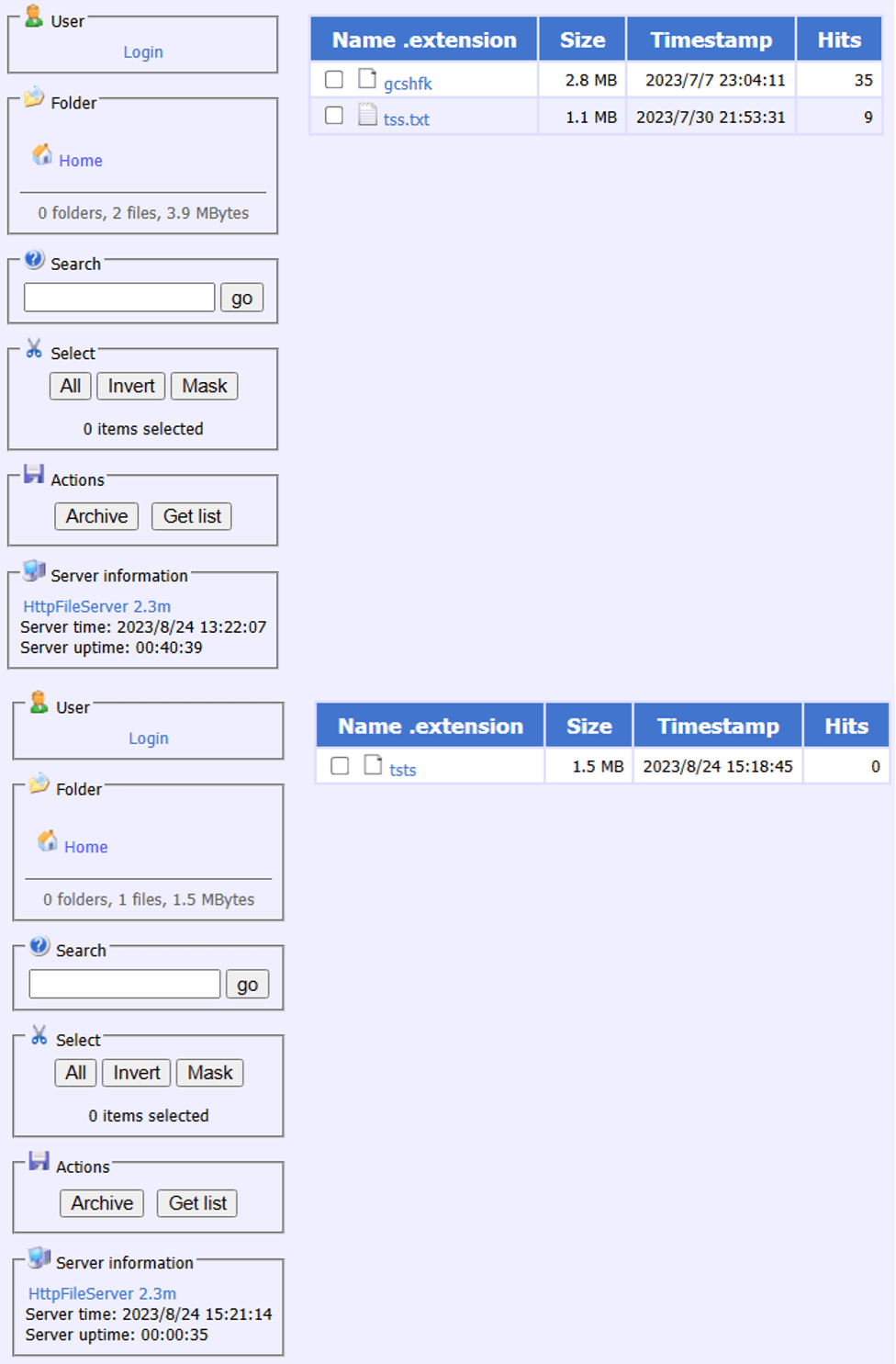

Kötü amaçlı yazılım, herkesin erişebildiği bir HTTP dosya sunucusundan dağıtıldı: –

- 103[.]255[.]177[.]55[:]6895

Kötü Amaçlı Yazılım Çeşitleri

Aşağıda, güvenlik analistinin keşfettiği tüm kötü amaçlı yazılım türlerinden bahsettik:

- XMRig Madenci: Monero madenciliği için CPU döngülerini hem meşru hem de kötü amaçlarla kullanan bir yazılım programıdır.

- DDoS/Lucifer: Bu, 2020’de rapor edilen, cryptojacking, DDoS, C2, güvenlik açığından yararlanma ve DDoS yeteneklerine sahip hibrit bir bottur.

- RudeMiner: Aynı zamanda kripto cüzdanını hedef alan ve DDoS saldırıları gerçekleştiren kötü amaçlı yazılım botunun hibrit bir versiyonudur.

- BillGates/Setag: Bu arka kapı sürümü esas olarak ele geçirme, C2 sunucu iletişimi ve saldırılarla tanınır. Ancak bu senaryoda, “bill.lock” dosyasıyla yapılan kontrol prosedürü aracılığıyla bu kötü amaçlı yazılım tespit edilebilir.

Araştırmacılar bu kusuru haftalardır izliyor ve Adobe ColdFusion’a yönelik birçok saldırı gördü. Bu kusurları gidermek için düzeltmeler yapılmasına rağmen vahşi doğada sömürülmeye devam ediyorlar. Kullanıcılar, tehdit araştırmasını önlemek için etkilenen sistemleri yükseltmelidir.

IoC’ler

Saldırganın IP Adresi:

- 81[.]68[.]214[.]122

- 81[.]68[.]197[.]3

- 82[.]156[.]147[.]183

Kötü Amaçlı Yazılım Sunucusunun IP Adresi:

- 103[.]255[.]177[.]55:6895

Dosyalar:

- 7c6f0bae1e588821bd5d66cd98f52b7005e054279748c2c851647097fa2ae2df

- 590d3088ed566cb3d85d48f4914cc657ee49b7d33e85c72167e7c72d81d4cb6c

- 808f0f85aee6be3d3f3dd4bb827f556401c4d69a642ba4b1cb3645368954622e

- 4f22fea4d0fadd2e01139021f98f04d3cae678e6526feb61fa8a6eceda13296a