Ahnlab Güvenlik İstihbarat Merkezi’nden (ASEC) araştırmaya göre, yeni bir bilgi çalan kötü amaçlı yazılım olan Acrstealer, Google Dokümanlar ve Steam gibi meşru platformlardan saldırılarını yapmak için kullanıyor. Başlangıçta 2024’ün ortalarında bir beta versiyonu olarak ortaya çıkan bu kötü amaçlı yazılım, 2025’ten bu yana dağıtımda önemli bir artış gördü, Şubat ayının hacmi Ocak aylarını yansıtıyor ve potansiyel bir dalgalanmayı gösteriyor.

Hudson Rock’ın raporuna göre, Infostealers’ın kritik altyapı için en büyük tehdit haline geldiğini belirtmek gerekir. Raporda, ABD Ordusu’na, Donanmaya ve hatta FBI’a ait bilgisayarların tehlikeye atıldığını ve 10 $ ‘a kadar kısa bir süre boyunca karanlık web’de çalınan verilerle tehlikeye atıldığını ortaya koyuyor.

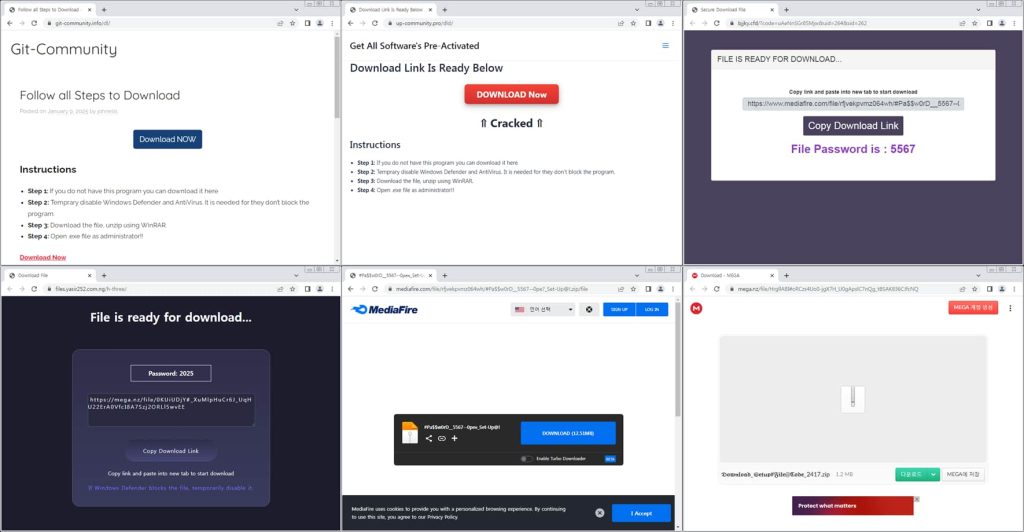

Devam eden kampanyada, ASEC’in izlemesi, Acrstrealer’ın yazılım korsanlığı için yaygın olarak kullanılan yazılım çatlakları ve anahtar jeneratörler aracılığıyla yayıldığını ve kötü amaçlı yazılımların bu yasadışı programlar olarak sıklıkla gizlendiğini doğrular.

Lumma Stealer ve Vidar baskın infosterers bu şekilde dağıtılırken, araştırmacılar Acrstealer’ın varlığının hızla arttığını gözlemlediler. Raporlarına göre, Acrstrealer’ın Haziran 2024’ten Şubat 2025’e kadar dağıtım eğilimi 2025’te dramatik bir artış gösteriyor.

Acrstrealer bir dizi kötü amaçlı özelliğe sahiptir. Yüklü antivirüs çözümlerini algılayabilir, kripto para cüzdanları çalabilir ve giriş bilgileri, tarayıcı verilerini çıkarabilir, FTP kimlik bilgilerini hasat edebilir ve tüm metin dosyalarını okuyabilir. Bu çalınan bilgiler, siber suçluların finansal varlıkları ve kişisel hesapları hedeflemelerini sağlar. Çalıntı kimlik bilgileri e -posta, sosyal medya ve bankacılık hizmetlerine erişim sağlar. Bu veriler aynı zamanda kimlik hırsızlığı için de kullanılabilir veya karanlık web pazarlarında satılabilir.

Temel bir özellik Acrstrealer’ın C2 sunucu iletişimidir. Sunucunun IP’sini gömmek yerine, Dead Drop Reserver (DDR) kullanır. Bu yöntem, C2 sunucusunun alanını almak için Google Dokümanlar veya Steam gibi meşru bir hizmetle iletişim kurmayı içerir. ASEC, Steam, Telegra.ph ve çeşitli Google dokümanları (formlar ve sunumlar) dahil olmak üzere aracı C2S olarak kullanılan birkaç platform tanımlamıştır.

Bu yaklaşım, kötü amaçlı yazılımın kendisini güncellemeye gerek kalmadan tehlikeye girerse, saldırganların C2 etki alanını kolayca değiştirmesini sağlar. Sadece aracı C2 içindeki bilgileri değiştirirler.

Aracı C2’den alınan gerçek C2 alanı, şifreli yapılandırma verilerini indirmek için URL oluşturmak üzere sabit kodlanmış bir UUID (evrensel olarak benzersiz tanımlayıcı) ile birleştirilir. Bu veriler, hedef programlar, ek kötü amaçlı yazılım URL’leri, dosya uzantıları ve hedef uzatma kimlikleri gibi önemli bilgiler içerir.

Yapılandırma dosyası, tarayıcı verileri, metin dosyaları, kripto para birimi cüzdanları, FTP bilgileri, sohbet programı bilgileri, e -posta istemci bilgileri, uzaktan program bilgileri, terminal programı bilgileri, vpn bilgileri, şifre yöneticisi bilgileri, veritabanı dahil olmak üzere çok çeşitli veri aralığını belirtir. (DB) Bilgiler ve tarayıcı uzantısı eklentisi bilgileri.

Ayrıca, Chrome ve Firefox gibi tarayıcılardan Binance ve Electrum gibi kripto para cüzdanlarına, Telegram ve Signal gibi sohbet programlarına ve çeşitli tarayıcı eklentilerine kadar çok sayıda programı hedefler. Toplanan dosyalar şanzımandan önce sıklıkla sıkıştırılır.

Ahnlab’ın araştırması, Acrstrealer’ın uyarlanabilir yaklaşımını, sürekli değişen platformları ve içlerindeki C2 bilgilerinin yerlerini vurgulamaktadır. Enfeksiyon izlemesini zorlaştıran hizmet olarak kötü amaçlı yazılım (MAAS) olarak çalışır.

Ancak, önleyici tedbirler alınabilir. Bu, çatlaklar ve anahtar jeneratörlerin dağıtılmasını ve yalnızca resmi kaynaklardan yazılımı indirmekten kaçınmayı içerir. Ayrıca, istenmeyen iletişimdeki bağlantılar ve ekler konusunda dikkatli olun, ek güvenlik için çok faktörlü kimlik doğrulamayı (MFA) etkinleştirin ve aktif bir uygulama yazılım önleme çözümünü koruyun.