“EmeraldWhale” adlı büyük ölçekli bir kötü amaçlı operasyon, binlerce özel depodan 15.000’den fazla bulut hesabı kimlik bilgisini çalmak için açıkta kalan Git yapılandırma dosyalarını taradı.

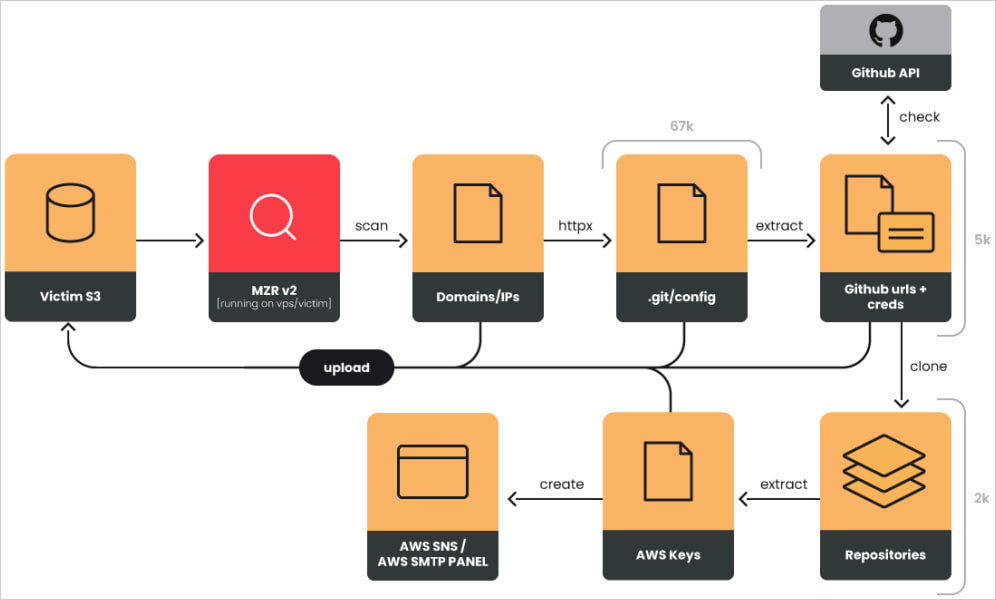

Kampanyayı keşfeden Sysdig’e göre operasyon, kimlik doğrulama belirteçlerini içerebilecek Git yapılandırma dosyalarını bulmak için IP aralıklarını tarayan otomatik araçların kullanılmasını içeriyor.

Bu belirteçler daha sonra GitHub, GitLab ve BitBucket’te depolanan ve daha fazla kimlik bilgisi için taranan depoları indirmek için kullanılır.

Çalınan veriler diğer kurbanların Amazon S3 paketlerine sızdırıldı ve ardından kimlik avı ve spam kampanyalarında kullanıldı ve doğrudan diğer siber suçlulara satıldı.

Git kimlik doğrulama belirteçlerinin ifşa edilmesi veri hırsızlığına izin verebilirken, aynı zamanda yakın zamanda İnternet Arşivi’nde gördüğümüz gibi tam kapsamlı veri ihlallerine de yol açabilir.

Açığa çıkan Git yapılandırma dosyaları

/.git/config veya .gitlab-ci.yml gibi Git yapılandırma dosyaları, depo yolları, dallar, uzaktan kumandalar gibi çeşitli seçenekleri ve hatta bazen API anahtarları, erişim belirteçleri ve parolalar gibi kimlik doğrulama bilgilerini tanımlamak için kullanılır.

Geliştiriciler kolaylık sağlamak için bu sırları özel depolara ekleyebilir, böylece her seferinde kimlik doğrulamayı yapılandırmaya veya gerçekleştirmeye gerek kalmadan veri aktarımlarını ve API etkileşimlerini kolaylaştırabilir.

Depo, kamu erişiminden uygun şekilde izole edildiği sürece bu riskli değildir. Ancak yapılandırma dosyasını içeren /.git dizini yanlışlıkla bir web sitesinde açığa çıkarsa, tarayıcı kullanan tehdit aktörleri bunları kolayca bulup okuyabilir.

Çalınan bu yapılandırma dosyaları kimlik doğrulama belirteçleri içeriyorsa, ilgili kaynak kodunu, veritabanlarını ve genel erişime açık olmayan diğer gizli kaynakları indirmek için kullanılabilirler.

EmeraldWhale’in arkasındaki tehdit aktörleri, 12.000 IP aralığına bölünmüş tahmini 500 milyon IP adresinde barındırılan web sitelerini taramak için ‘httpx’ ve ‘Masscan’ gibi açık kaynak araçları kullanıyor.

Sysdig, bilgisayar korsanlarının gelecekteki taramaları kolaylaştırmak için 4,2 milyardan fazla girişi kapsayan tüm olası IPv4 adreslerini listeleyen dosyalar bile oluşturduğunu söylüyor.

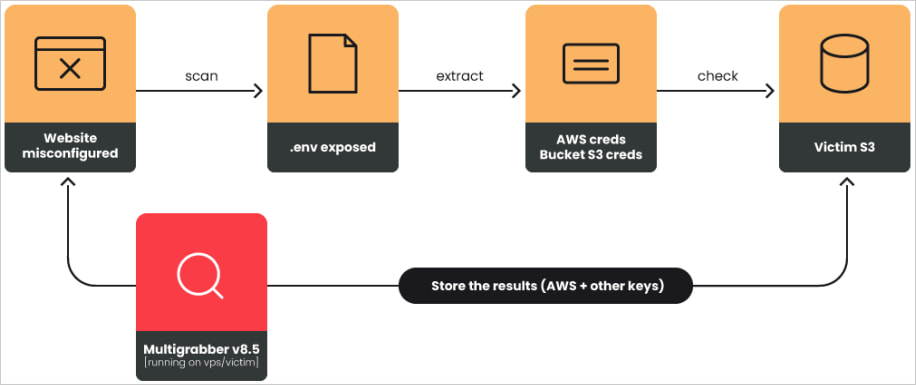

Taramalar, Laravel uygulamalarındaki /.git/config dosyasının ve ortam dosyalarının (.env) açığa çıkıp çıkmadığını kontrol eder; bunlar aynı zamanda API anahtarlarını ve bulut kimlik bilgilerini de içerebilir.

Bir risk belirlendikten sonra jetonlar, çeşitli API’lere yönelik ‘curl’ komutları kullanılarak doğrulanır ve eğer geçerliyse, özel depoları indirmek için kullanılır.

İndirilen bu depolar, AWS, bulut platformları ve e-posta servis sağlayıcılarına yönelik kimlik doğrulama sırları açısından yeniden taranır. Tehdit aktörleri, spam ve kimlik avı kampanyaları yürütmek amacıyla e-posta platformları için açığa çıkan kimlik doğrulama belirteçlerini kullandı.

Sysdig, bu büyük ölçekli süreci kolaylaştırmak için iki ticari araç setinin, yani MZR V2 (Mizaru) ve Seyzo-v2’nin kullanıldığını gözlemledi.

Kaynak: Sysdig

Laravel için, Multigrabber v8.5 aracı, etki alanlarını .env dosyaları açısından kontrol etmek, bunları çalmak ve ardından bilgileri kullanılabilirlik potansiyeline göre sınıflandırmak için kullanıldı.

Kaynak: Sysdig

Çalınan veriler değerlendiriliyor

Sysdig, açığa çıkan S3 klasörünü inceledi ve içinde çalıntı kimlik bilgileri ve günlük verileri de dahil olmak üzere bir terabayt değerinde sır buldu.

Toplanan verilere göre EmeraldWhale, yapılandırma dosyalarını açığa çıkaran 67.000 URL’den 15.000 bulut kimlik bilgisini çaldı.

Açığa çıkan URL’lerden 28.000’i Git depolarına karşılık geldi, 6.000’i GitHub belirteçleriydi ve kayda değer 2.000’i aktif kimlik bilgileri olarak doğrulandı.

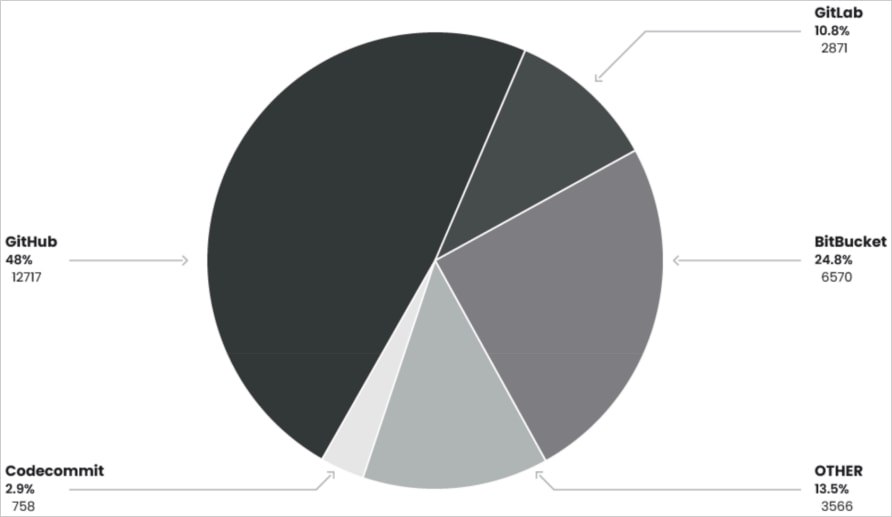

Bilgisayar korsanları GitHub, GitLab ve BitBucket gibi büyük platformların yanı sıra küçük ekiplere ve bireysel geliştiricilere ait 3.500 daha küçük veri havuzunu da hedef aldı.

Kaynak: Sysdig

Sysdig, Git yapılandırma dosyalarına işaret eden URL listelerinin Telegram’da yaklaşık 100 dolara satıldığını, ancak sırları sızdıran ve bunları doğrulayanların çok daha önemli para kazanma fırsatlarına sahip olduğunu söylüyor.

Araştırmacılar, bu kampanyanın çok karmaşık olmadığını, emtia araçlarına ve otomasyona dayandığını, ancak yine de potansiyel olarak yıkıcı veri ihlallerine yol açabilecek binlerce sırrı çalmayı başardığını belirtiyor.

Yazılım geliştiricileri, sırlarını depolamak için özel gizli yönetim araçlarını kullanarak ve hassas ayarları Git yapılandırma dosyalarına kodlamak yerine çalışma zamanında yapılandırmak için ortam değişkenlerini kullanarak riski azaltabilirler.