“Camaro Dragon” adlı Çin devlet destekli bir bilgisayar korsanlığı grubu, Avrupa dışişleri kuruluşlarına saldırmak için kullanılan özel bir “Horse Shell” kötü amaçlı yazılımını konut TP-Link yönlendiricilerine bulaştırdı.

Arka kapı kötü amaçlı yazılımı, bilgisayar korsanlarının konut ağlarından geliyormuş gibi görünen saldırılar başlatabilmesi için TP-Link yönlendiricileri için özel olarak tasarlanmış özel ve kötü amaçlı bir ürün yazılımında dağıtılır.

Check Point raporu, “Bu tür bir saldırının özellikle hassas ağları değil, normal konut ve ev ağlarını hedef aldığını belirtmekte fayda var” diye açıklıyor.

“Bu nedenle, bir ev yönlendiricisine bulaşmak, ev sahibinin belirli bir hedef olduğu anlamına gelmez, daha ziyade cihazının yalnızca saldırganlar için bir amaç olduğu anlamına gelir.”

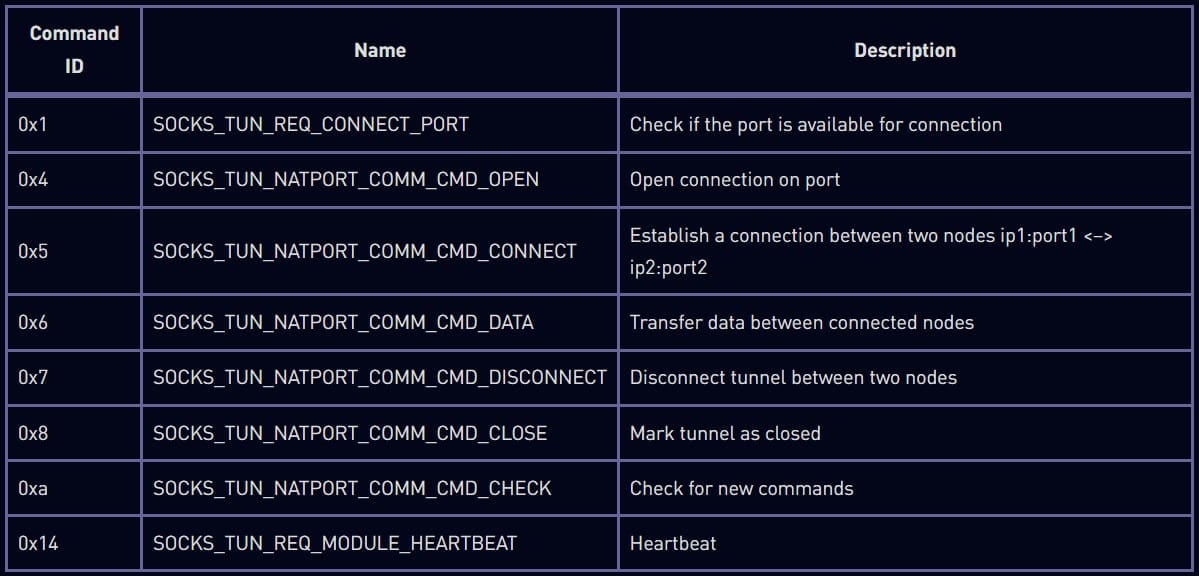

Dağıtılan kötü amaçlı yazılım, tehdit aktörlerinin kabuk komutlarını çalıştırma, dosya yükleme ve indirme ve cihazlar arasındaki iletişimi aktarmak için SOCKS proxy’si olarak kullanma dahil olmak üzere cihaza tam erişime izin verir.

Horse Shell TP-Link aygıt yazılımı implantı, bilgisayar korsanlarının faaliyetlerinin yakın zamanda Avast ve ESET raporlarında ayrıntıları verilen Çinli “Mustang Panda” bilgisayar korsanlığı grubuyla örtüştüğünü söyleyen Check Point Research tarafından Ocak 2023’te keşfedildi.

Check Point, Mustang Panda ile benzerliklere ve önemli ölçüde örtüşmesine rağmen, etkinlik kümesi için “Camaro Dragon” adını kullanarak bu etkinliği ayrı olarak izler.

İlişkilendirme, saldırganların sunucu IP adreslerine, çeşitli Çin web sitelerinde bulunan sabit kodlanmış HTTP başlıklarını içeren isteklere, ikili kodda yazarın anadili İngilizce olmadığını gösteren birçok yazım hatasına ve truva atının işlevsel benzerliklerine dayanılarak yapılmıştır. APT31 “Pakdoor” yönlendirici implantı.

TP-Link üretici yazılımı implantı

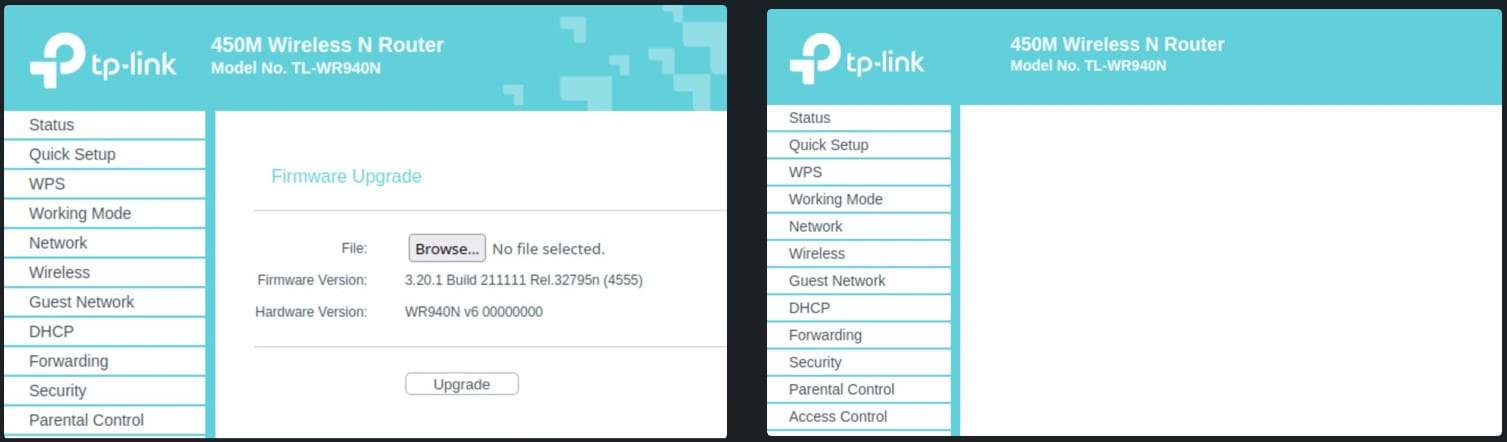

Check Point, saldırganların kötü amaçlı aygıt yazılımı görüntüsünü TP-Link yönlendiricilerine nasıl bulaştırdıklarını belirlemese de, bunun bir güvenlik açığından yararlanarak veya yönetici kimlik bilgilerini kaba kuvvetle uygulayarak olabileceğini söylediler.

Bir tehdit aktörü, yönetim arayüzüne yönetici erişimi kazandıktan sonra, cihazı özel üretici yazılımı görüntüsüyle uzaktan güncelleyebilir.

Check Point, araştırma sonucunda TP-Link yönlendiricileri için her ikisi de kapsamlı değişiklikler ve dosya eklemeleri içeren iki truva atı (truva atı) eklenmiş aygıt yazılımı görüntüsü örneği buldu.

Check Point, kötü niyetli TP-Link üretici yazılımını meşru bir sürümle karşılaştırdı ve çekirdek ve uBoot bölümlerinin aynı olduğunu buldu. Bununla birlikte, kötü niyetli aygıt yazılımı, Horse Shell arka kapı kötü amaçlı yazılım implantının parçası olan ek kötü amaçlı dosya bileşenlerini içeren özel bir SquashFS dosya sistemi kullandı.

Check Point, “Parçalarına dahili olarak Horse Shell adı verildi, bu nedenle implantı bir bütün olarak adlandırmak için onu kullanıyoruz. İmplant, saldırgana 3 ana işlevsellik sağlar: uzak kabuk, dosya aktarımı ve tünel oluşturma,” diye açıklıyor Check Point.

Ürün yazılımı aynı zamanda yönetim web panelini de değiştirerek, cihaz sahibinin yönlendirici için yeni bir ürün yazılımı görüntüsünü yanıp sönmesini engelliyor ve bulaşmanın kalıcı olmasını sağlıyor.

At Kabuğu arka kapısı

Horse Shell arka kapı implantı başlatıldığında, işletim sistemine SIGPIPE, SIGINT veya SIGABRT komutları verildiğinde sürecini sonlandırmaması ve arka planda çalışacak bir arka plan programına dönüştürülmesi talimatını verecektir.

Arka kapı daha sonra komuta ve kontrol (C2) sunucusuna bağlanarak kurbanın kullanıcı adı, işletim sistemi sürümü, saat, cihaz bilgisi, IP adresi, MAC adresi ve desteklenen implant özellikleri dahil olmak üzere makine profilini gönderir.

Horse Shell artık aşağıdaki üç komuttan birini bekleyerek arka planda sessizce çalışacak:

- Tehdit aktörlerinin güvenliği ihlal edilmiş cihaza tam erişim sağlayan bir uzak kabuk başlatın.

- Karşıya yükleme ve indirme, temel dosya işleme ve dizin numaralandırma dahil olmak üzere dosya aktarım etkinliklerini gerçekleştirin.

- Ağ trafiğinin kaynağını ve hedefini gizlemek ve C2 sunucu adresini gizlemek için tünel oluşturmaya başlayın.

Araştırmacılar, Horse Shell ürün yazılımı implantının ürün yazılımından bağımsız olduğunu, bu nedenle teorik olarak farklı satıcılar tarafından diğer yönlendiriciler için ürün yazılımı görüntülerinde çalışabileceğini söylüyor.

Devlet destekli bilgisayar korsanlarının, genellikle DDoS saldırıları veya kripto madenciliği operasyonları için bot ağları tarafından hedeflenen, güvenliği zayıf yönlendiricileri hedef aldığını görmek şaşırtıcı değil. Bunun nedeni, güvenlik önlemleri uygulanırken yönlendiricilerin genellikle göz ardı edilmesi ve saldırılar için gizli bir fırlatma rampası görevi görerek saldırganın kaynağını gizleyebilmesidir.

Kullanıcılara, mevcut tüm güvenlik açıklarını gidermek ve varsayılan yönetici parolasını güçlü bir parolayla değiştirmek için yönlendirici modellerine yönelik en son üretici yazılımı güncellemesini uygulamaları önerilir. Ancak daha da önemlisi, cihazın yönetici paneline uzaktan erişimi devre dışı bırakın ve yalnızca yerel ağdan erişilebilir hale getirin.

Yinelenen bir tema

Uç ağ cihazları, Çinli bilgisayar korsanlarının daha önce özel ürün yazılımı implantlarıyla Fortinet VPN ve SonicWall SMA yönlendiricilerini hedef almasıyla, devlet destekli tehdit aktörleri için popüler bir hedef haline geldi.

Daha yakın zamanlarda, Birleşik Krallık NCSC ve ABD CISA siber güvenlik kurumları, Rus devlet destekli tehdit aktörlerinin de özel kötü amaçlı yazılım yüklemek için Cisco yönlendiricilerini ihlal ettiği konusunda uyarıda bulundu.

Bu cihazlar genellikle EDR (Uç Nokta Tespiti ve Müdahalesi) güvenlik çözümlerini desteklemediğinden, tehdit aktörleri bunları verileri çalmak, yanal olarak yayılmak ve daha az tespit fırsatıyla başka saldırılar gerçekleştirmek için kullanabilir.

Mandiant CTO’su Charles Carmakal, BleepingComputer’a “Çin bağlantı noktası siber casusluğunun, EDR çözümlerini desteklemeyen ağ araçlarına, IOT cihazlarına vb.

Bu nedenle, ağ yöneticilerinin mevcut tüm güvenlik yamalarını uç cihazlara gelir gelmez yüklemeleri ve yönetim konsollarını herkese açık olarak ifşa etmemeleri çok önemlidir.