Kendi kendine barındırılan popüler bir Git hizmeti olan Gogs’ta bulunan yamalanmamış sıfır gün güvenlik açığı, saldırganların İnternet’e yönelik örneklerde uzaktan kod yürütme elde etmesine ve yüzlerce sunucuyu tehlikeye atmasına olanak tanıdı.

Go’da yazılan ve GitLab veya GitHub Enterprise’a alternatif olarak tasarlanan Gogs, uzaktan işbirliği için sıklıkla çevrimiçi olarak da kullanıma sunuluyor.

Bu saldırılarda kullanılan Gogs RCE güvenlik açığı CVE-2025-8110, PutContents API’sindeki yol geçiş zayıflığından kaynaklanmaktadır. Bu kusur, tehdit aktörlerinin, depo dışındaki dosyaların üzerine yazmak için sembolik bağlantılar kullanarak önceden yamalı bir uzaktan kod yürütme hatası (CVE-2024-55947) için uygulanan korumaları atlamasına olanak tanıyor.

CVE-2024-55947 güvenlik hatasını gideren Gogs sürümleri artık dizin geçişini önlemek için yol adlarını doğrulasa da, sembolik bağlantıların hedefini doğrulamada hala başarısız oluyor. Saldırganlar, hassas sistem dosyalarına işaret eden sembolik bağlantılar içeren depolar oluşturarak ve ardından PutContents API’sini kullanarak sembolik bağlantı aracılığıyla veri yazarak havuzun dışındaki hedeflerin üzerine yazarak bunu kötüye kullanabilirler.

Saldırganlar, Git yapılandırma dosyalarının, özellikle de sshCommand ayarının üzerine yazarak, hedef sistemleri rastgele komutlar yürütmeye zorlayabilir.

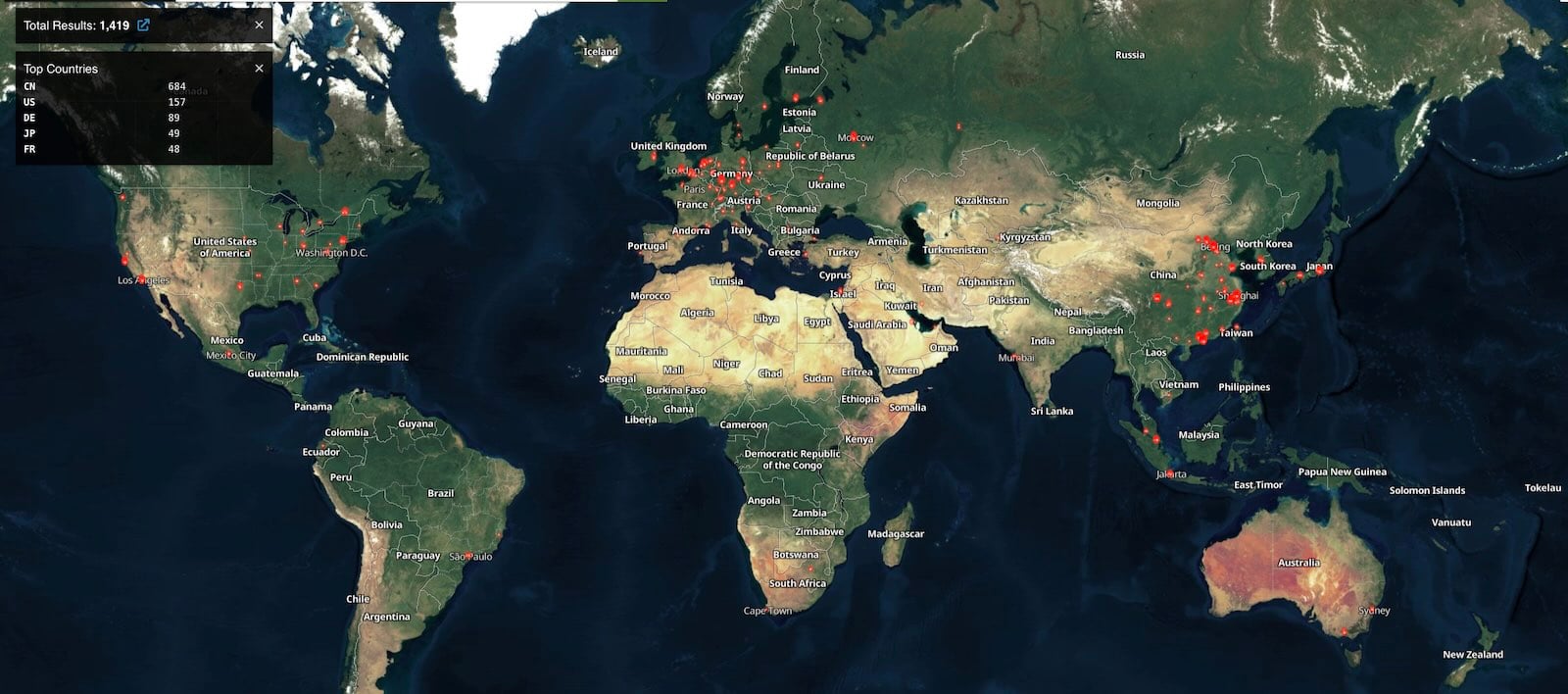

Wiz Research, Temmuz ayında bir müşterinin İnternet’e bakan Gogs sunucusunu etkileyen kötü amaçlı yazılım bulaşmasını araştırırken güvenlik açığını keşfetti. Araştırmacılar toplamda 1.400’den fazla Gogs sunucusunun çevrimiçi olarak açığa çıktığını ve 700’den fazla örneğin güvenlik ihlali belirtileri gösterdiğini buldu.

Bu saldırıların araştırılması sırasında tespit edilen güvenliği ihlal edilmiş örneklerin tümü, Temmuz ayında aynı zaman diliminde oluşturulan rastgele sekiz karakterli adlara sahip depolar da dahil olmak üzere aynı kalıpları gösterdi; bu da kampanyanın arkasında otomatik araçlar kullanan tek bir aktör veya grubun olduğunu akla getiriyor.

“Harici taramamızda, internete açık 1.400’den fazla Gogs sunucusu tespit ettik. Bu örneklerin çoğu, varsayılan olarak ‘Açık Kayıt’ etkin olacak şekilde yapılandırıldı ve büyük bir saldırı yüzeyi oluşturdu” dediler.

Wiz ayrıca, dağıtılan kötü amaçlı yazılımın, web hizmetleri üzerinde ters SSH kabukları oluşturan açık kaynaklı bir komuta ve kontrol (C2) çerçevesi olan Supershell kullanılarak oluşturulduğunu da buldu. Daha ileri analizler, kötü amaçlı yazılımın 119.45.176 adresindeki bir komuta ve kontrol sunucusuyla iletişim kurduğunu ortaya çıkardı.[.]196.

Araştırmacılar güvenlik açığını 17 Temmuz’da Gogs bakımcılarına bildirdiler ve bakımcılar da kusuru 30 Ekim’de henüz bir yama geliştirmeye devam ederken kabul ettiler. Wiz Research tarafından paylaşılan bir açıklama zaman çizelgesine göre, 1 Kasım’da ikinci bir saldırı dalgası gözlemlendi.

Gogs kullanıcılarına, açık kayıt varsayılan ayarını derhal devre dışı bırakmaları ve bir VPN veya izin verilenler listesi kullanarak sunucuya erişimi sınırlamaları önerilir. Örneklerinin zaten tehlikeye girip girmediğini kontrol etmek isteyenler, PutContents API’nin şüpheli kullanımını ve rastgele 8 karakterli adlara sahip depoları aramalıdır.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.