Bilgisayar korsanları, kötü amaçlı kampanyalarda sıfır gün güvenlik açıklarını hedeflemeye devam ederken, araştırmacılar 2022’de çoğu Microsoft, Google ve Apple ürünlerini hedefleyen 55 sıfır günün aktif olarak kullanıldığını bildirdi.

Bu güvenlik açıklarının çoğu (55 üzerinden 53), saldırganın güvenlik açığı bulunan cihazlarda yükseltilmiş ayrıcalıklar elde etmesine veya uzaktan kod yürütmesine olanak sağlamıştır.

Sıfırıncı gün güvenlik açıkları, bir geliştiricinin haberi olmadan veya bir düzeltme yayınlamadan önce kamuya ifşa edilen veya istismar edilen yazılım ürünlerindeki güvenlik zayıflıklarıdır.

Saldırıları izlemek ve durdurmak için herhangi bir koruma önlemi veya özel izleme bulunmadığından, bilgisayar korsanları için son derece değerli kabul edilirler çünkü bunlardan yararlanma kolay ve gizlidir.

Mandiant’a göre, geçen yılki sıfır gün açıklarının çoğu Çin devlet destekli aktörler ve ilgili işletim sistemleri, web tarayıcıları ve ağ yönetimi ürünleri tarafından istismar edildi.

2021’de tehdit aktörleri çeşitli ürünlerdeki 80 sıfır gün açığını güvenlik ihlalleri gerçekleştirmek için kullandı, bu nedenle geçen yıl hafif bir düşüş gösteriyor. Yine de 2022, aktif olarak yararlanılan sıfır gün kusurlarının sayısı açısından diğer tüm yılları geride bırakıyor.

Mandiant, 2021’in sıfır gün istismarı için özellikle istisnai bir yıl olduğunu ve siber güvenlik şirketinin bu eğilimin 2023’te yukarı yönlü devam etmesini beklediğini söylüyor.

Bununla birlikte, bulut sağlayıcıları güvenlik raporlamasında farklı bir yaklaşım izlediğinden, bulut hizmetlerine devam eden geçiş, açıklanan sıfır gün kusurlarının sayısını azaltabilir.

2022 sıfır gün manzarası

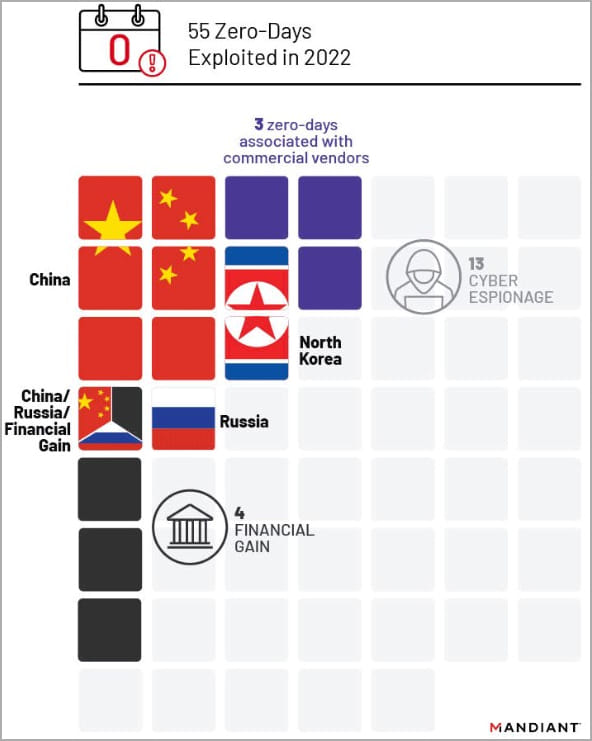

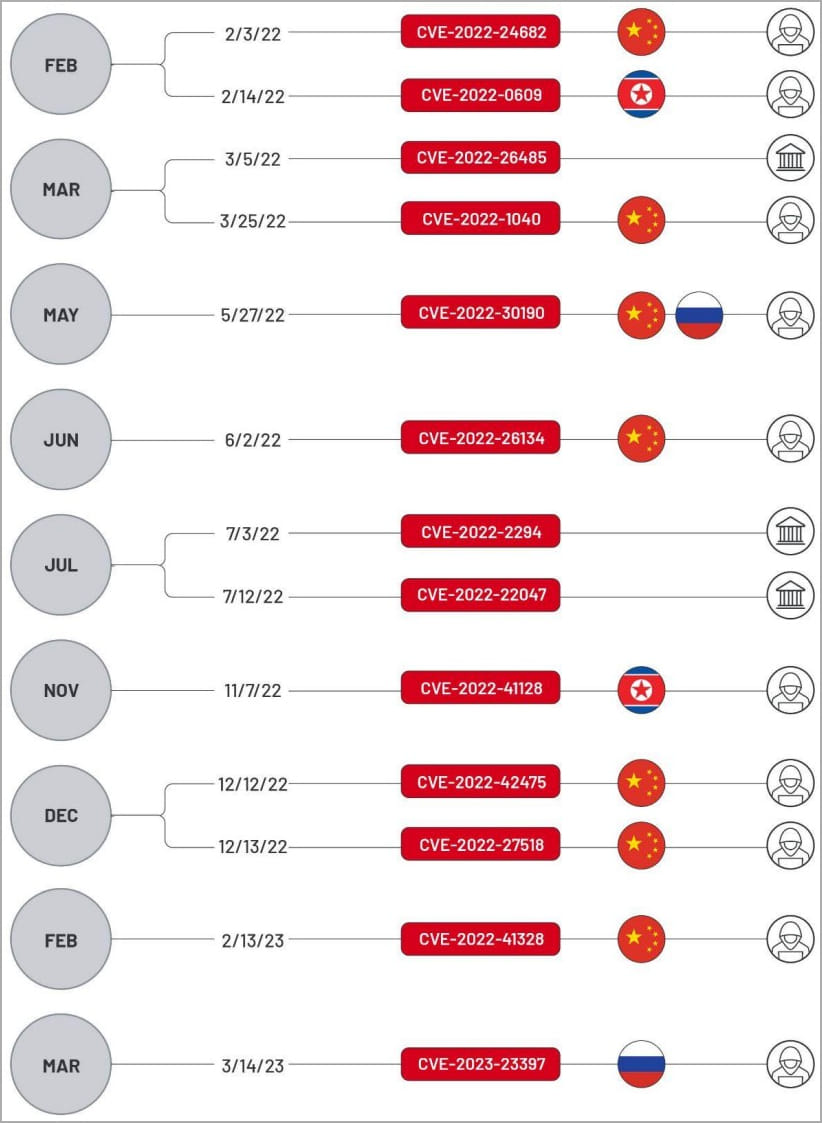

2022’de yararlanılan 55 sıfır gün açığından 13’ü siber casusluk grupları tarafından kullanılırken, 7’si Çinli siber casuslar tarafından kullanıldı.

Mandiant, üç vakada casusluk saldırılarının kaynağını belirleyemezken, Rus tehdit aktörleri biri örtüşen, diğeri Kuzey Koreliler olmak üzere iki açıktan yararlandı.

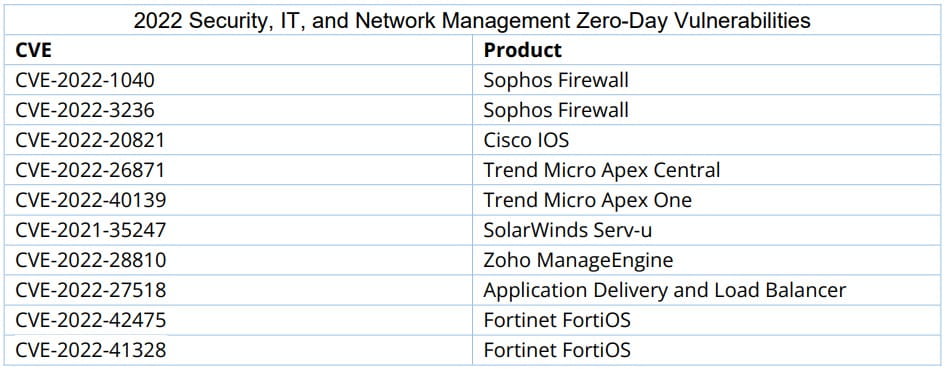

Siber casusluk grupları, genellikle algılama çözümlerinden yoksun olduklarından ve alarm verme olasılıkları daha düşük olduğundan, “uç altyapı” ürünlerini hedeflemeyi tercih ettiler.

Ayrıca, istismar edilmeleri kurbanla etkileşim gerektirmez ve güvenliği ihlal edilmiş ağ içinde yanal hareketi kolaylaştırabilir.

Geçen yıl üçü fidye yazılımı aktörlerine atfedilen dört sıfır gün güvenlik açığından mali amaçlı tehdit aktörlerinin sorumlu olduğu düşünülüyor.

Mandiant, 16 sıfır gün güvenlik açığından yararlanmak için kesin motivasyon çıkaramadığını söylüyor.

Batılı hükümetlerin ticari casus yazılım sorununu engelleme çabalarına rağmen Mandiant, yarı yasal kötü amaçlı yazılım satıcıları tarafından keşfedilen en az üç sıfır gün ile 2022’de bunun bir sorun olmaya devam ettiğini bildirdi.

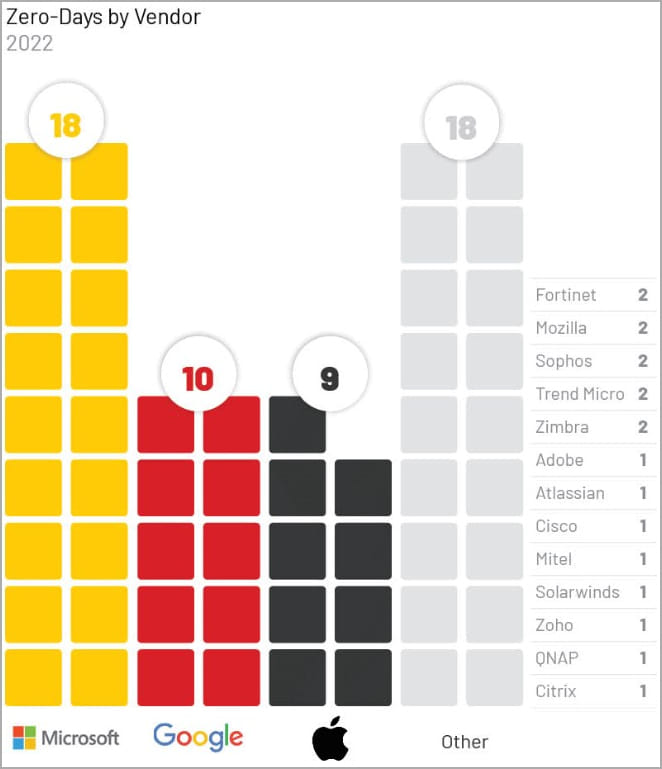

Hedeflenen ürünlerle ilgili olarak, Windows 2022’de 15 sıfır gün hatasından etkilendi, Chrome aktif olarak yararlanılan dokuz güvenlik açığı ile ikinci, iOS 5 sıfır gün ile üçüncü ve macOS dört sıfır gün sorunu ile dördüncü oldu.

Hedeflenen güvenlik açıkları için herhangi bir yama bulunmadığından, sistemleri sıfır gün istismarından korumak zor olabilir; ancak kuruluşlar yine de bu tür saldırıların etkisini azaltmak için adımlar atabilir:

- Gerekmedikçe dahili cihazları İnternet’e maruz bırakmayın ve bunu yapıyorsanız, IP adreslerine dayalı izin verilen listeleri uygulayın.

- Sunucuları İnternet’e maruz bırakmak yerine erişmek için özel tüneller veya VPN’ler kullanın.

- Kullanıcı erişim haklarını gereken minimumla sınırlamak için en az ayrıcalık ilkesini uygulayın.

- Bir ihlal durumunda bir saldırının yayılmasını sınırlamak için ağ bölümlemesini uygulayın.

- Ağ izleme, güvenlik duvarları, e-posta ve web filtreleme ürünleri ve uç nokta güvenlik araçlarını kullanın.

Ayrıca, yöneticilerin yeni güncellemeler çıktıkça haberdar olmaları için satıcılarından gelen ürün duyurularına veya güvenlik bültenlerine abone olmaları önerilir.