Yeni bir bilgisayar korsanlığı grubu, 15.000’den fazla FortiGate cihazının yapılandırma dosyalarını, IP adreslerini ve VPN kimlik bilgilerini karanlık ağda ücretsiz olarak sızdırarak çok sayıda hassas teknik bilgiyi diğer siber suçluların eline geçirdi.

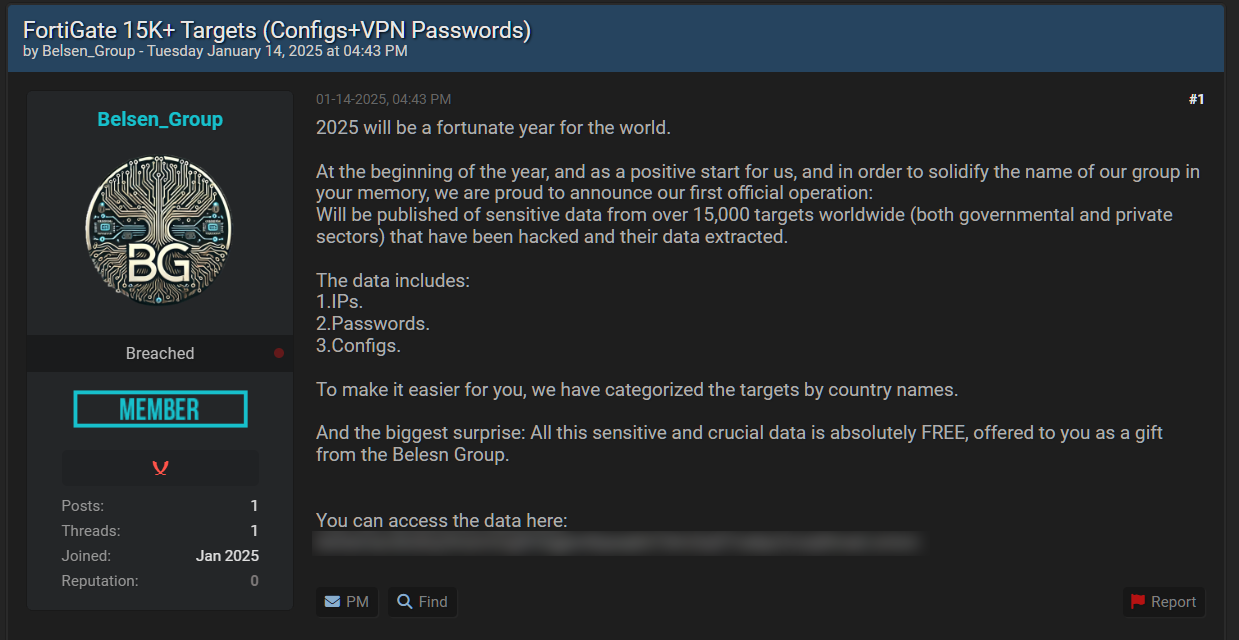

Veriler, ilk kez bu ay sosyal medyada ve siber suç forumlarında yer alan yeni bir bilgisayar korsanlığı grubu olan “Belsen Grubu” tarafından sızdırıldı. Belsen Grubu, kendilerini tanıtmak için bir Tor web sitesi oluşturdu ve burada FortiGate veri dökümünü diğer tehdit aktörleri tarafından kullanılmak üzere ücretsiz olarak yayınladı.

“Bu yılın başında bizim için olumlu bir başlangıç olarak ve grubumuzun adını hafızanızda sağlamlaştırmak adına ilk resmi operasyonumuzu duyurmaktan gurur duyuyoruz: 15.000’den fazla hedefe ait hassas veriler yayınlanacak dünya çapında (hem devlet hem de özel sektör) saldırıya uğrayan ve verileri çıkarılan kişiler”, bir bilgisayar korsanlığı forumu gönderisinde yazıyor.

Kaynak: BleepingComputer

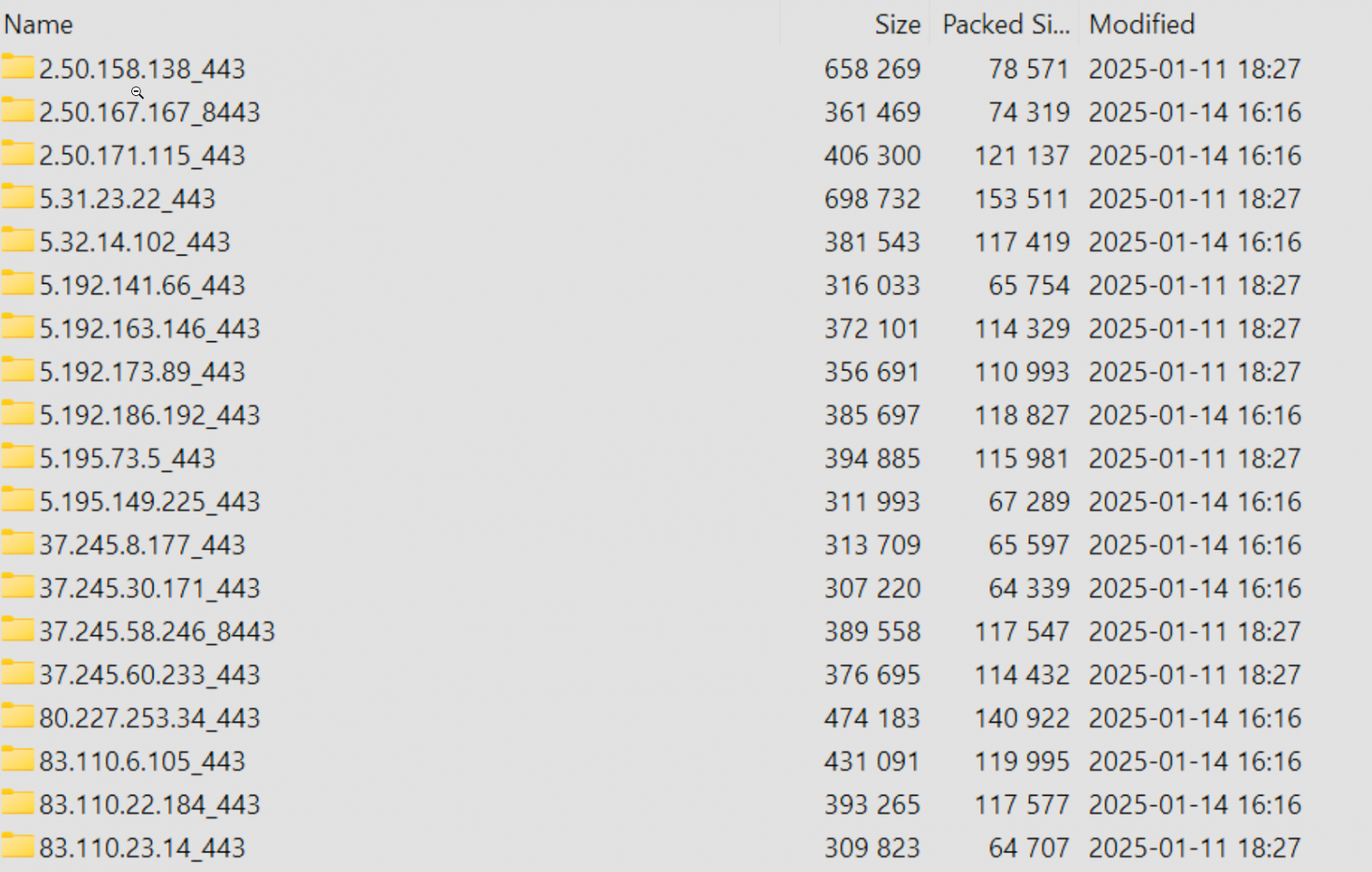

FortiGate sızıntısı, ülkeye göre sıralanmış klasörleri içeren 1,6 GB’lık bir arşivden oluşuyor. Her klasör, o ülkedeki her FortiGate IP adresi için başka alt klasörler içerir.

Kaynak: Beaumont

Siber güvenlik uzmanı Kevin Beaumont’a göre her IP adresi, bazı şifrelerin düz metin halinde olduğu bir yapılandırma.conf (Fortigate yapılandırma dökümü) ve bir vpn-passwords.txt dosyasına sahiptir. Yapılandırmalar ayrıca özel anahtarlar ve güvenlik duvarı kuralları gibi hassas bilgileri de içerir.

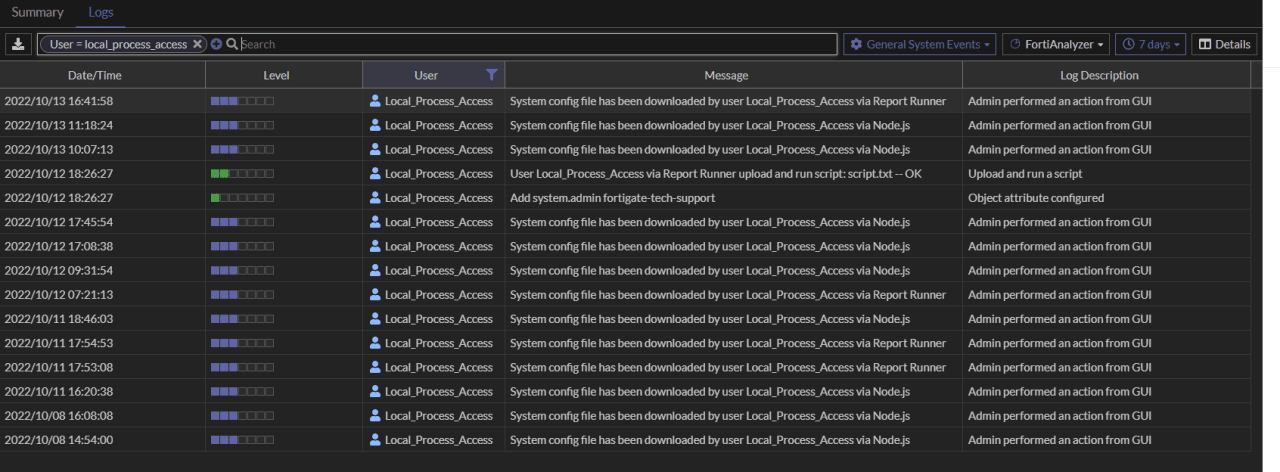

FortiGate sızıntısıyla ilgili bir blog yazısında Beaumont, sızıntının, bir düzeltme yayınlanmadan önce saldırılarda kullanılan, CVE-2022-40684 olarak izlenen 2022 sıfır günüyle bağlantılı olduğuna inanıldığını söylüyor.

“Kurban kuruluşundaki bir cihazda olay müdahalesi yaptım ve istismar gerçekten de cihazdaki yapılara dayalı olarak CVE-2022-40684 aracılığıyla gerçekleştirildi. Ayrıca dökümde görülen kullanıcı adlarının ve şifrenin eşleştiğini de doğrulayabildim. cihazdaki ayrıntılar” diye açıklıyor Beaumont.

“Veriler Ekim 2022’de sıfır gün güvenlik açığı olarak toplanmış gibi görünüyor. Bazı nedenlerden dolayı, yapılandırmanın veri dökümü bugün, yani 2 yıldan biraz daha uzun bir süre sonra yayınlandı.”

2022’de Fortinet, tehdit aktörlerinin hedeflenen FortiGate cihazlarından yapılandırma dosyalarını indirmek ve ardından “fortigate-tech-support” adı verilen kötü amaçlı bir super_admin hesabı eklemek için CVE-2022-40684 olarak izlenen sıfır gün özelliğini kullandığı konusunda uyardı.

Kaynak: Fortinet

Alman haber sitesi Heise, veri sızıntısını analiz etti ve ayrıca bunun 2022’de toplandığını ve tüm cihazların FortiOS donanım yazılımı 7.0.0-7.0.6 veya 7.2.0-7.2.2’yi kullandığını söyledi.

“Tüm cihazlar FortiOS 7.0.0-7.0.6 veya 7.2.0-7.2.2 ile donatılmıştı, çoğu da 7.2.0 sürümüne sahipti. Veri deposunda 7.2.2 sürümünden daha yeni bir FortiOS sürümü bulamadık, Heise, 3 Ekim 2022’de piyasaya sürüldüğünü bildirdi.

Ancak FortiOS 7.2.2, CVE-2022-40684 kusurunu düzelttiğinden, bu sürümü çalıştıran cihazların bu güvenlik açığından nasıl yararlanılabileceği belirsiz olacaktır.

Bu yapılandırma dosyaları 2022’de toplanmış olsa da Beaumont, bunların hâlâ bir ağın savunmasıyla ilgili pek çok hassas bilgiyi açığa çıkardığı konusunda uyarıyor.

Buna, o sırada değişmemişse, veriler daha geniş bir tehdit aktörleri havuzuna yayınlandıktan sonra derhal değiştirilmesi gereken güvenlik duvarı kuralları ve kimlik bilgileri de dahildir.

Beaumont, FortiGate yöneticilerinin sızıntının kendilerini etkileyip etkilemediğini bilmesi için sızıntıdaki IP adreslerinin bir listesini yayınlamayı planladığını söyledi.

BleepingComputer ayrıca sızıntıyla ilgili sorularını hem tehdit aktörlerine hem de Fortinet’e ulaştırdı ve bir yanıt alırsak hikayeyi güncelleyecek.