NuGet, PyPi ve npm ekosistemleri, bilinmeyen tehdit aktörleri tarafından 144.000’den fazla paketin yayınlanmasıyla sonuçlanan yeni bir kampanyanın hedefidir.

Checkmarx ve Illustria’dan araştırmacılar Çarşamba günü yayınlanan bir raporda, “Paketler, saldırganların açık kaynak ekosistemini kimlik avı kampanyalarına bağlantılar içeren paketlerle spam yaptığı yeni bir saldırı vektörünün parçasıydı.” Dedi.

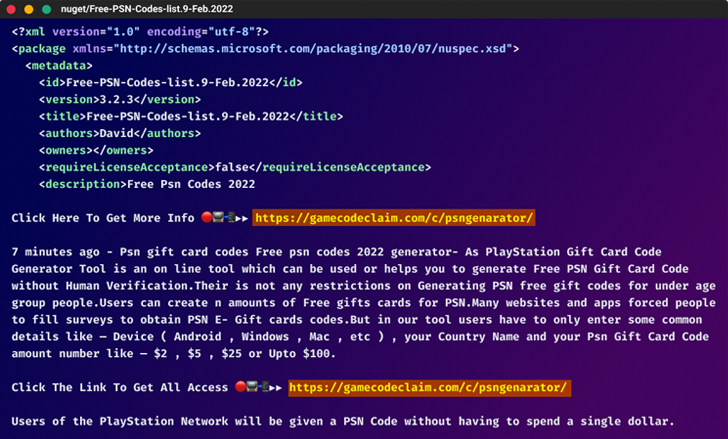

Tespit edilen 144.294 kimlik avı ile ilgili paketin 136.258’i NuGet’te, 7.824’ü PyPi’de ve 212’si npm’de yayınlandı. Suç teşkil eden kütüphaneler o zamandan beri liste dışı bırakıldı veya kaldırıldı.

Daha fazla analiz, tüm sürecin otomatikleştirildiğini ve paketlerin kısa bir süre içinde gönderildiğini ve kullanıcı adlarının büyük çoğunluğunun sözleşmeyi takip ettiğini ortaya çıkardı “

Sahte paketlerin kendileri, kullanıcıları indirmeleri için kandırmak amacıyla bilgisayar korsanlığı, hile ve ücretsiz kaynaklar sağladığını iddia etti. Hileli kimlik avı sayfalarının URL’leri, paket açıklamasına katıştırılmıştı.

Toplamda, devasa kampanya 90 alanda 65.000’den fazla benzersiz URL’yi kapsıyordu.

Araştırmacılar, “Bu kampanyanın arkasındaki tehdit aktörleri, kimlik avı sitelerini NuGet gibi yasal web sitelerine bağlayarak muhtemelen arama motoru optimizasyonunu (SEO) iyileştirmek istediler” dedi. “Bu, paketleri indirirken dikkatli olunması ve yalnızca güvenilir kaynakların kullanılması gerektiğinin altını çiziyor.”

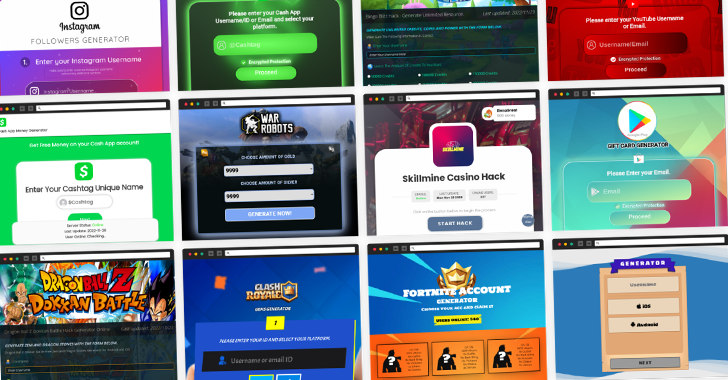

Bu aldatıcı ve iyi tasarlanmış sayfalar, oyun hilelerinin, Cash App hesapları için “bedava paranın”, hediye kartlarının ve YouTube, TikTok ve Instagram gibi sosyal medya platformlarında artan takipçilerin reklamını yaptı.

Siteler, genellikle olduğu gibi, vaat edilen ödülleri sunmaz, bunun yerine kullanıcıları e-posta adreslerini girmeye ve anketleri tamamlamaya teşvik eder, ardından onları yasadışı yönlendirme gelirleri elde etmek için bir satış ortağı bağlantısı aracılığıyla meşru e-ticaret sitelerine yönlendirir.

NuGet, PyPi ve npm’nin fabrikasyon paketlerle zehirlenmesi, tehdit aktörlerinin yazılım tedarik zincirine saldırmak için kullandıkları gelişen yöntemleri bir kez daha gösteriyor.

Araştırmacılar, “Süreci otomatikleştirmek, saldırganların çok sayıda kullanıcı hesabı oluşturmasına da izin vererek saldırının kaynağının izini sürmeyi zorlaştırdı” dedi. “Bu, bu kampanyayı yürütmek için önemli kaynaklar yatırmaya istekli olan bu saldırganların karmaşıklığını ve kararlılığını gösteriyor.”