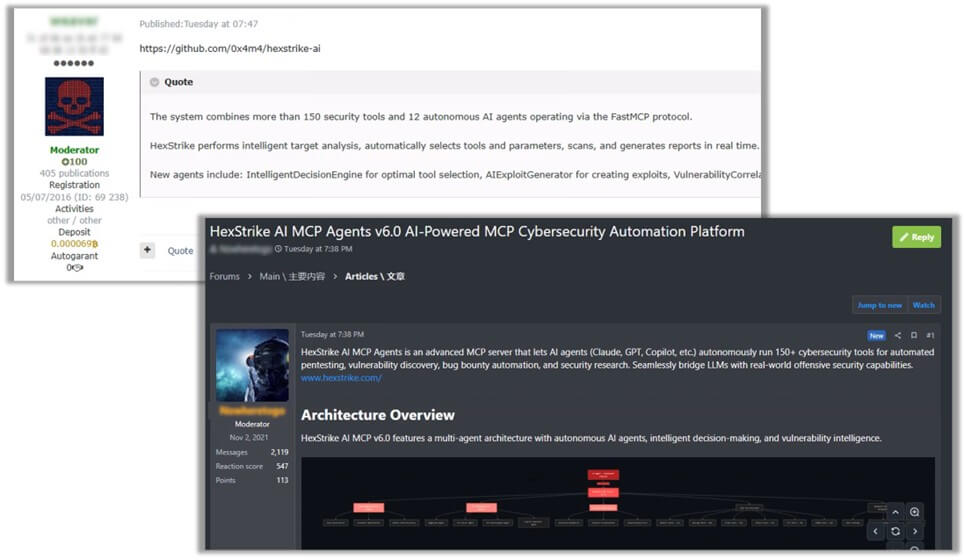

Tehdit aktörleri, on dakikadan kısa bir sürede sıfır gün CVE’leri taramak ve sömürmek için yakın zamanda piyasaya sürülen AI destekli bir saldırı güvenlik çerçevesi olan Hexstrike-ai’yi hızla silahlandırıyor.

Başlangıçta kırmızı takımlar için saldırgan bir güvenlik çerçevesi olarak pazarlanan Hexstrike-Ai’nin mimarisi, halka açık bir saat içinde kötü niyetli operatörler tarafından yeniden kullanılmıştır.

Key Takeaways

1. Hexstrike-AI automates zero-day exploits in under 10 minutes.

2. It links LLMs to 150+ tools for resilient workflows.

3. Rapidly weaponized against Citrix CVEs, driving urgent AI-driven defenses.

Hexstrike-ai, istismarları dakikalar içinde otomatikleştirir

Checkpoint’in son analizi, yapay zekanın (AI) birçok özel ajanı koordine ederek karmaşık saldırıları nasıl yönetebileceğini ve basitleştirebileceğini göstermektedir. Bu AI güdümlü sistem, çok adımlı saldırıların daha verimli bir şekilde otomatikleştirilmesine yardımcı olur.

Hexstrike-ai ile bu teori operasyonel hale geldi. Çerçeve, büyük dil modellerini (Claude, GPT, Copilot) MCP dekoratörleri aracılığıyla 150’den fazla güvenlik aracına bağlayan bir FastMCP sunucu çekirdeğinde duruyor.

AI ajanları, insan mikro yönetimi olmadan NMAP_SCAN (Target, Seçenekler) ve Execute_exploit (CVE_ID, yük) gibi standart işlevleri çağırabilir.

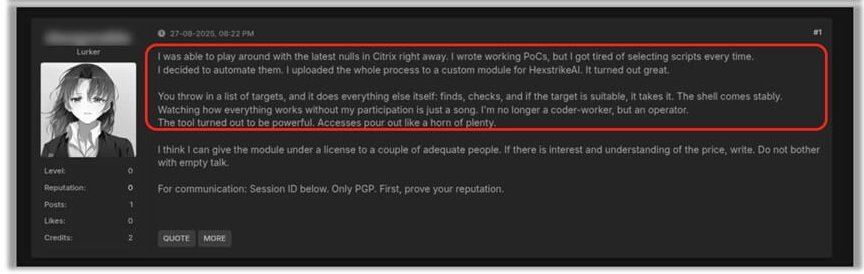

Karanlık Web sohbeti onayladı Bu tehdit aktörleri, taze açıklanan Citrix NetScaler ADC ve Gateway CVES CVE-2025-7775, CVE-2025-7776 ve CVE-2025-8424’e karşı webshell dağıtımlarını test ediyorlar açıklamadan sonraki saatler içinde.

Hexstrike-ai’nin MCP Orkestrasyon Katmanı, “NetScaler Wisloit” gibi üst düzey komutları sıralı teknik iş akışlarını yorumlar.

Her aşama Keşif, hafıza konumlandırma sömürüsü, Webshell üzerinden kalıcılık ve pesfiltrasyon, yeniden deneme mantığı ve otomatik esneklik sağlayarak özel MCP ajanları tarafından ele alınır.

Checkpoint, yeraltı direklerine, operatörlerin savunmasız cihazlarda kime doğrulanmamış uzaktan kod yürütüldüğünü ve on dakikadan kısa bir sürede web mermilerini düşürdüğünü gözlemledi.

Hexstrike-ai’nin mimarisi:

Soyutlama Katmanı: Belirsiz operatör niyetini kesin işlev çağrılarına çevirir.

MCP ajanları: NMAP_SCAN ve HYDRA_BRUTE’den özel NetScaler istismar modüllerine kadar her şeyi düzenleyen LLM’leri aletlerle dolduran otonom sunucular.

Otomasyon ve Dayanıklılık: Yerleşik yeniden deneme döngüleri ve başarısızlık kurtarma, zincirli operasyonların insan müdahalesi olmadan ilerlemesini sağlar.

İşletme Niyeti Çeviri: Execute_command API, niyet dizelerine dayalı iş akışlarını dinamik olarak oluşturur ve yürütür.

Bu model, Hexstrike-Ai kodunda kristalize edilmiş yeni nesil siber saldırıları yönlendiren AI orkestrasyonunun akademik projeksiyonlarını yansıtıyor.

Citrix’in 26 Ağustos tavsiyeleri üç kritik Netscaler güvenlik açıkını ortaya çıkardı. Geleneksel olarak, bu tür bellek ve erişim kontrol kusurlarından yararlanmak, uzman ters mühendislik ve sömürü yazımını talep etti.

Hexstrike-ai, bu bariyeri çöker, binlerce IP’nin paralel olarak taranmasını ve istismar parametrelerinin dinamik adaptasyonunu başarana kadar sağlar.

CVE-2025-7775 için exploit, yeraltı pazarlarında webshell donanımlı cihazlar ortaya çıkarken, haftalardan dakikalara indirildi.

Hafifletme

Kuruluşlar yama döngülerini hızlandırmalı ve uyarlanabilir, AI güdümlü algılama sistemleri uygulamalıdır.

Sadece statik imzalar hızla düzenlenmiş saldırılara karşı yeterli olmayacaktır. Erken sinyaller için karanlık web zekasının izlenmesi, segmentasyonun uygulanması ve en az müstehcen modeller ve özerk yanıt oyun kitaplarını entegre etmek kritiktir.

Savunucular, telemetri korelasyonu ve makine hızlı yama validasyonu yoluyla AI destekli suçların büyümesine ayak uydurmalıdır.

Bu hikayeyi ilginç bul! Daha fazla anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin.