Bir tehdit aktörü, “senaryo çocukları” olarak bilinen düşük vasıflı bilgisayar korsanlarını, verileri çalmak ve bilgisayarları ele geçirmek için onlara gizlice bir arka kapı bulaştıran sahte bir kötü amaçlı yazılım oluşturucuyla hedef aldı.

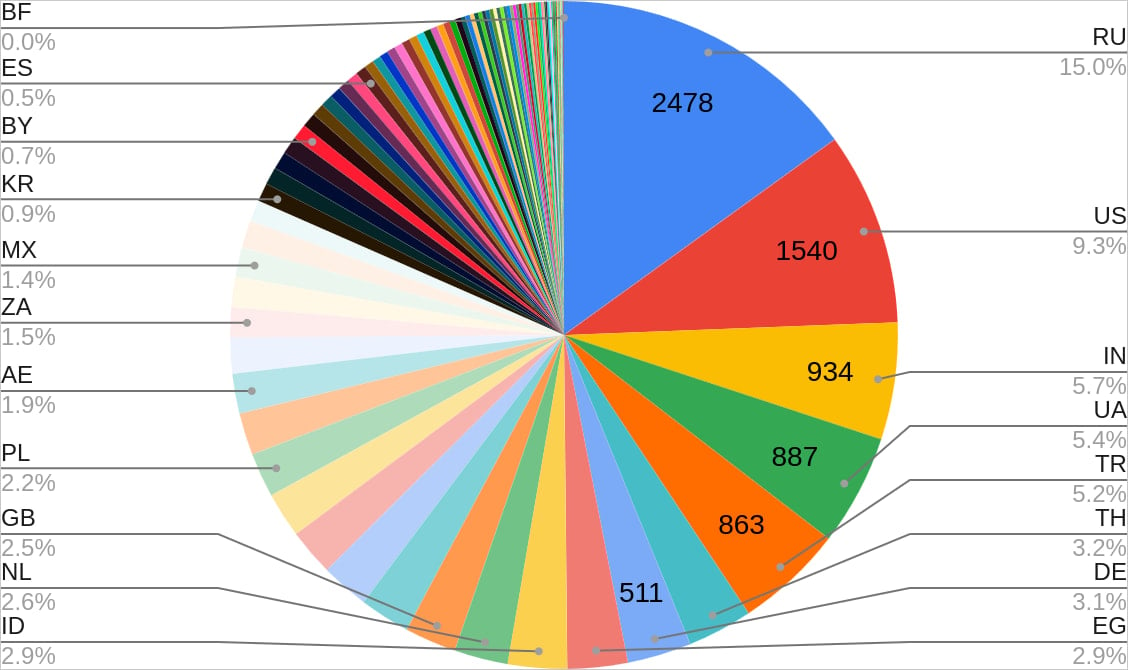

CloudSEK’teki güvenlik araştırmacıları, kötü amaçlı yazılımın dünya çapında 18.459 cihaza bulaştığını ve bunların çoğunun Rusya, ABD, Hindistan, Ukrayna ve Türkiye’de bulunduğunu bildirdi.

CloudSEK raporunda “XWorm RAT oluşturucusunun truva atı haline getirilmiş bir sürümü silah haline getirildi ve yayıldı” yazıyor.

“Bu Özellikle siber güvenliğe yeni başlayan senaryo çocuklarına yöneliktir ve çeşitli eğitimlerde bahsedilen araçları doğrudan indirip kullanmak, hırsızlar arasında şeref olmadığını gösteriyor.”

CloudSEK, kötü amaçlı yazılımın, kötü amaçlı yazılımı virüslü makinelerin çoğundan kaldırmak için etkinleştirilen bir durdurma anahtarı içerdiğini, ancak pratik sınırlamalar nedeniyle bazılarının güvenliğinin ihlal edildiğini tespit etti.

Kaynak: CloudSEK

Sahte RAT oluşturucu kötü amaçlı yazılım yüklüyor

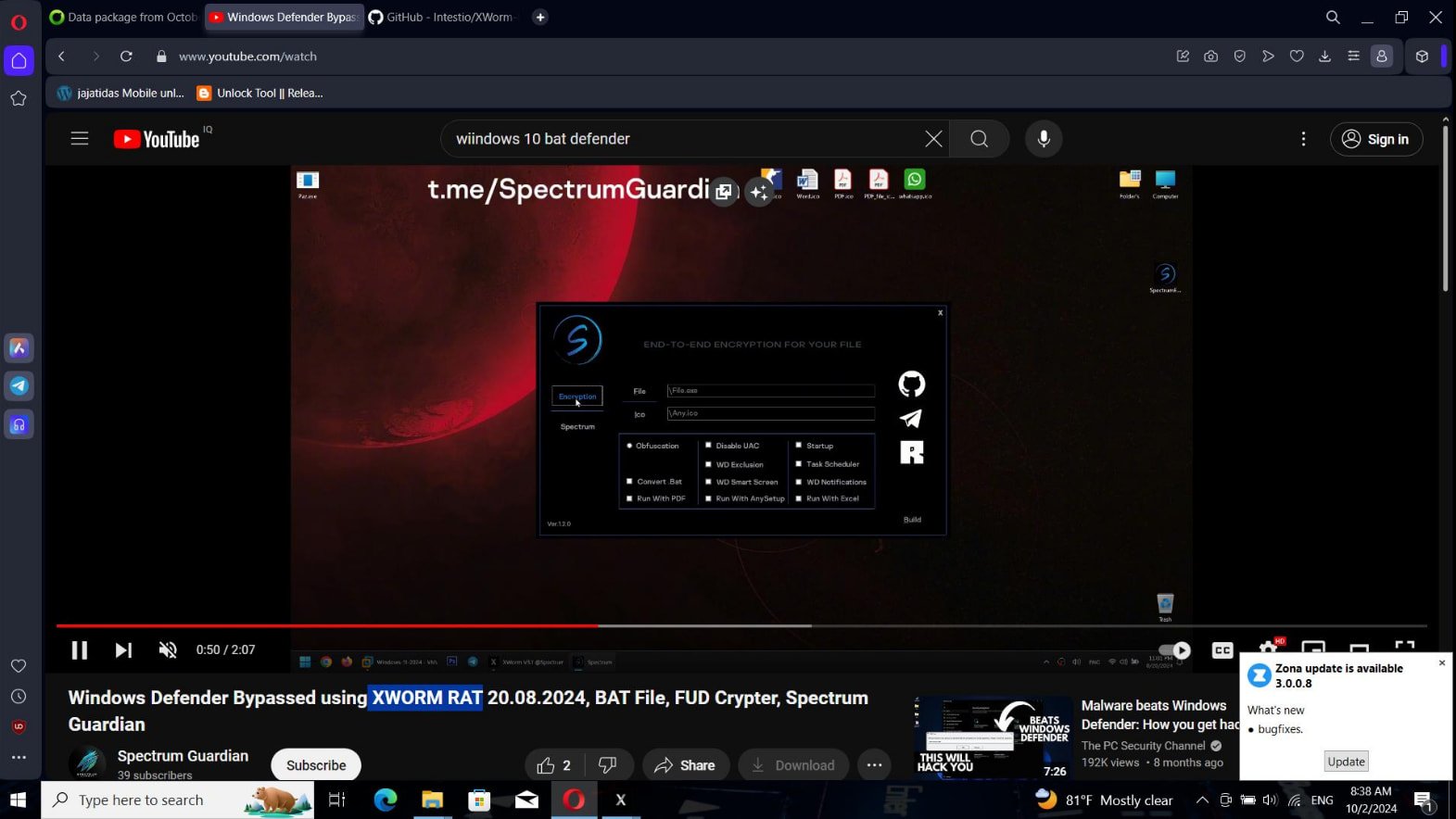

Araştırmacılar yakın zamanda Trojanlı bir XWorm RAT oluşturucusunun GitHub depoları, dosya barındırma platformları, Telegram kanalları, YouTube videoları ve web siteleri dahil olmak üzere çeşitli kanallar aracılığıyla dağıtıldığını keşfettiklerini söylüyor.

Bu kaynaklar, diğer tehdit aktörlerinin ödeme yapmak zorunda kalmadan kötü amaçlı yazılımdan yararlanmasına izin vereceğini belirterek RAT oluşturucusunu tanıttı.

Ancak XWorm RAT için gerçek bir oluşturucu olmak yerine, tehdit aktörlerinin cihazlarına kötü amaçlı yazılım bulaştırdı.

Bir makineye virüs bulaştığında XWorm kötü amaçlı yazılımı, Windows Kayıt Defteri’nde makinenin sanallaştırılmış bir ortamda çalıştığına dair işaretler olup olmadığını kontrol eder ve sonuçlar olumluysa durur.

Ana bilgisayar bulaşmaya uygunsa, kötü amaçlı yazılım, sistem önyüklemeleri arasında kalıcılığı sağlamak için gerekli Kayıt Defteri değişikliklerini gerçekleştirir.

Virüs bulaşan her sistem, sabit kodlu bir Telegram bot kimliği ve belirteci kullanılarak Telegram tabanlı bir komut ve kontrol (C2) sunucusuna kaydedilir.

Kötü amaçlı yazılım ayrıca otomatik olarak Discord belirteçlerini, sistem bilgilerini ve konum verilerini (IP adresinden) çalıyor ve bunları C2 sunucusuna sızdırıyor. Daha sonra operatörlerden gelecek komutları bekler.

Toplamda desteklenen 56 komuttan aşağıdakiler özellikle tehlikelidir:

- /machine_id*tarayıcılar – Web tarayıcılarından kayıtlı şifreleri, çerezleri ve otomatik doldurma verilerini çalın

- /machine_id*keylogger – Kurbanın bilgisayarına yazdığı her şeyi kaydedin

- /makine_kimliği*masaüstü – Kurbanın aktif ekranını yakalayın

- /machine_id*şifreleme*

– Verilen bir şifreyi kullanarak sistemdeki tüm dosyaları şifreleyin - /machine_id*processkill*

– Güvenlik yazılımı da dahil olmak üzere belirli çalışan süreçleri sonlandırın - /machine_id*yükleme*

– Etkilenen sistemden belirli dosyaları sızdırın - /machine_id*kaldır – Kötü amaçlı yazılımı cihazdan uzaklaştırın

CloudSEK, kötü amaçlı yazılım operatörlerinin, virüslü cihazların yaklaşık %11’inden veri sızdırdığını, çoğunlukla virüslü cihazların aşağıda gösterildiği gibi ekran görüntülerini aldığını ve tarayıcı verilerini çaldığını tespit etti.

Kaynak: CloudSEK

Öldürme anahtarının bozulması

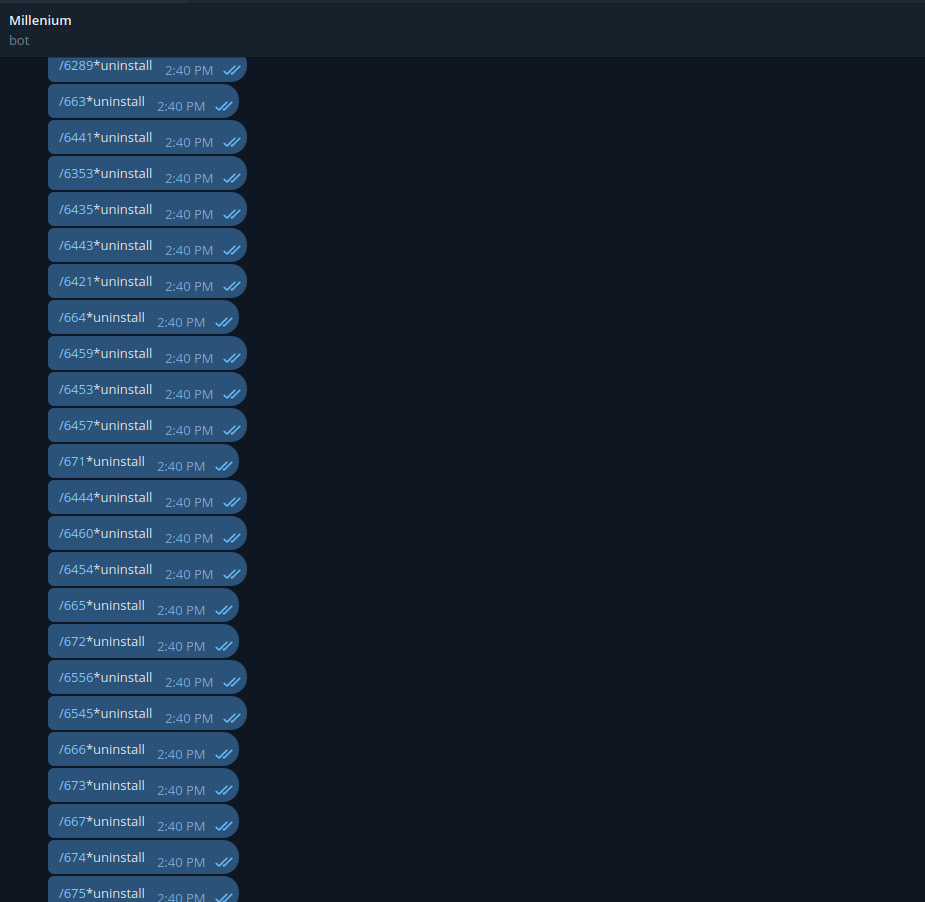

CloudSEK araştırmacıları, kötü amaçlı yazılımı virüslü cihazlardan kaldırmak için sabit kodlu API belirteçleri ve yerleşik bir öldürme anahtarı kullanarak botnet’i bozdu.

Bunu yapmak için, daha önce Telegram günlüklerinden çıkardıkları bilinen tüm makine kimliklerini döngüye alarak dinleyen tüm istemcilere toplu bir kaldırma komutu gönderdiler. Ayrıca basit bir sayısal model varsayarak 1’den 9999’a kadar makine kimliklerini kaba kuvvetle zorladılar.

Kaynak: CloudSEK

Her ne kadar bu, kötü amaçlı yazılımın bulaştığı birçok makineden kaldırılmasına neden olsa da, komut verildiğinde çevrimiçi olmayanların güvenliği ihlal edilmiş halde kalıyor.

Ayrıca Telegram, mesajları hız sınırlamasına tabi tutar, bu nedenle bazı kaldırma komutları aktarım sırasında kaybolmuş olabilir.

Bilgisayar korsanlarının bilgisayar korsanlarını hacklemesi, doğada sıklıkla gördüğümüz yaygın bir senaryodur.

CloudSEK’in bulgularından çıkan sonuç, imzasız yazılımlara, özellikle de diğer siber suçlular tarafından dağıtılanlara asla güvenmemek ve kötü amaçlı yazılım oluşturucuları yalnızca test/analiz ortamlarına yüklemektir.