Dark web ve Telegram kanallarında satılan yaklaşık 20 milyon bilgi çalan kötü amaçlı yazılım günlüğünün analizi, bunların iş ortamlarına önemli ölçüde sızmayı başardıklarını ortaya çıkardı.

Bilgi hırsızları, web tarayıcıları, e-posta istemcileri, anlık mesajlaşma programları, kripto para cüzdanları, FTP istemcileri ve oyun hizmetleri gibi uygulamalarda depolanan verileri çalan kötü amaçlı yazılımlardır. Çalınan bilgiler, daha sonra saldırılarda kullanılmak veya siber suç pazarlarında satılmak üzere tehdit aktörüne geri yüklenen “günlükler” adı verilen arşivlerde paketlenir.

En önde gelen bilgi çalan aileler, siber suçlulara abonelik tabanlı bir modelde sunulan Redline, Raccoon, Titan, Aurora ve Vidar’dır.

Bilgi hırsızları öncelikle şüpheli kaynaklardan crack, warez, oyun hileleri ve sahte yazılımlar gibi yazılımlar indiren dikkatsiz internet kullanıcılarını hedef alırken, aynı zamanda kurumsal ortamlar üzerinde büyük bir etkiye sahip olduğu bulunmuştur.

Bunun nedeni, çalışanların iş için kişisel cihazları kullanması veya iş bilgisayarlarından kişisel şeylere erişmesidir, bu da iş kimlik bilgilerini ve kimlik doğrulama çerezlerini çalan birçok bilgi hırsızı bulaşmasına neden olur.

Daha spesifik olarak, siber güvenlik firması Flare’nin BleepingComputer ile paylaştığı yeni bir raporda açıkladığı gibi, Salesforce, Hubspot, Quickbooks, AWS, GCP, Okta ve DocuSign gibi iş uygulamalarına erişimi içeren yaklaşık 375.000 günlük var.

Daha spesifik olarak Flare, incelenen hırsız günlüklerinde şunları buldu:

- 179.000 AWS Konsolu kimlik bilgisi

- 2.300 Google Cloud kimlik bilgisi

- 64.500 DocuSign kimlik bilgisi

- 15.500 QuickBooks kimlik bilgisi

- 23.000 Salesforce sertifikası

- 66.000 CRM kimlik bilgisi

Yukarıdakilere ek olarak, kuruluşlar tarafından bulut ve şirket içi kullanıcı kimlik doğrulaması için kullanılan kurumsal düzeyde bir kimlik yönetimi hizmeti olan “okta.com”a erişimi içeren yaklaşık 48.000 günlük vardır.

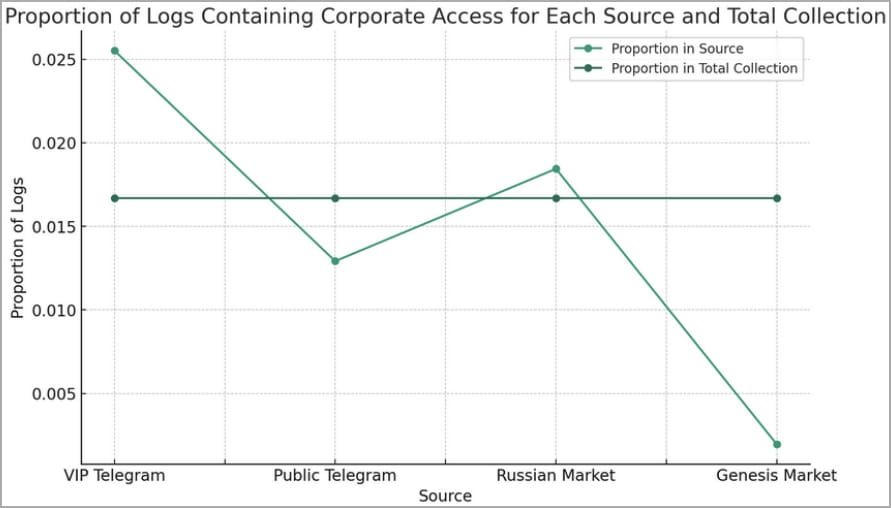

Bu günlüklerin çoğu (%74) Telegram kanallarında yayınlanırken, %25’i ‘Rus Pazarı’ gibi Rusça konuşulan pazar yerlerinde görüldü.

Flare raporunda “Kurumsal erişim içeren günlükler, Rusya Pazarı ve VIP Telegram kanallarında aşırı temsil ediliyordu, bu da saldırganların günlükleri toplamak için kullandıkları yöntemlerin tesadüfen veya kasıtlı olarak daha fazla kurumsal hedeflemeye sahip olabileceğini gösteriyor” diye açıklıyor.

“Ayrıca, halka açık Telegram kanalları kasıtlı olarak daha düşük değerli günlükler yayınlayarak, ödeme yapan müşteriler için yüksek değerli günlükleri kaydedebilir.”

Flare ayrıca OpenAI kimlik bilgilerini içeren 200.000’den fazla hırsız günlüğü buldu; bu, Group-IB’nin yakın zamanda bildirdiği miktarın iki katıdır ve özel bilgilerin, dahili iş stratejilerinin, kaynak kodunun ve daha fazlasının sızdırılması için bir risk oluşturur.

Kurumsal kimlik bilgileri, “katman 1” günlükleri olarak kabul edilir, bu da onları özel Telegram kanallarında veya Exploit ve XSS gibi forumlarda satıldıkları yer altı siber suçlarda özellikle değerli kılar.

Bu değer, siber suçluların CRM’lere, RDP’ye, VPN’lere ve SaaS uygulamalarına erişmek için güvenliği ihlal edilmiş kimlik bilgilerinden yararlanarak ve ardından bu erişimi gizli arka kapılar, fidye yazılımı ve diğer yükleri dağıtmak için kullanarak elde edebileceği potansiyel kârdan elde edilir.

Flare araştırmacısı Eric Clay, “Dark web forumu Exploit in’den elde edilen kanıtlara dayanarak, ilk erişim simsarlarının, daha sonra en üst düzey dark web forumlarında açık artırmaya çıkarılabilecek kurumsal ortamlara ilk dayanak sağlamak için ana kaynak olarak hırsız günlüklerini kullanıyor olma olasılığının yüksek olduğunu değerlendiriyoruz,” diye açıklıyor Flare araştırmacısı Eric Clay.

İşletmelerin, parola yöneticilerinin kullanımını zorunlu kılarak, çok faktörlü kimlik doğrulamayı zorunlu kılarak ve kişisel cihaz kullanımı üzerinde katı denetimler belirleyerek bilgi hırsızı kötü amaçlı yazılım bulaşma riskini en aza indirmeleri önerilir.

Ayrıca çalışanlar, kötü amaçlı Google Reklamları, YouTube videoları ve Facebook gönderileri gibi yaygın bulaşma kanallarını belirleme ve bunlardan kaçınma konusunda eğitilmelidir.