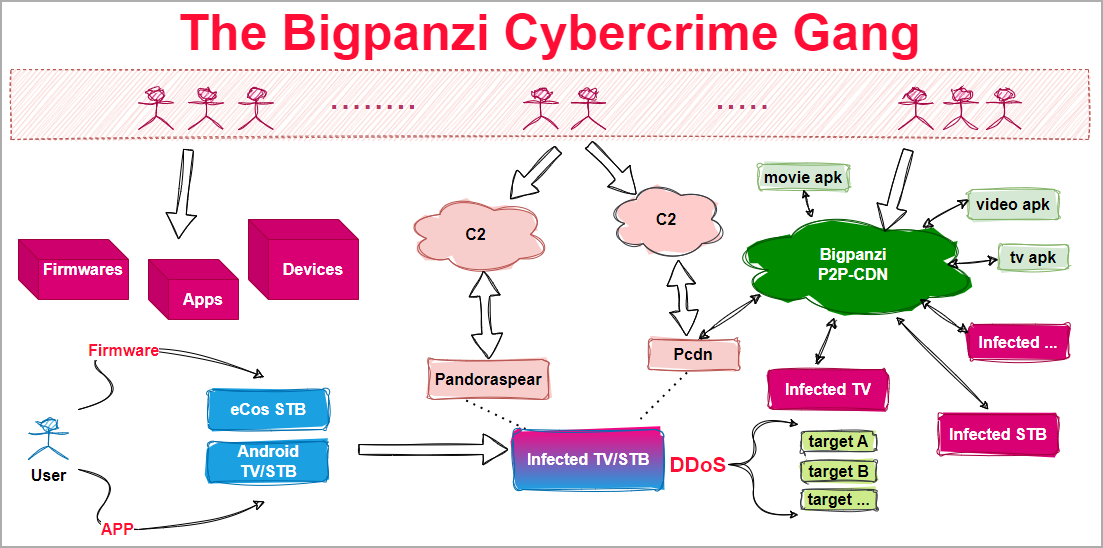

‘Bigpanzi’ adlı daha önce bilinmeyen bir siber suç örgütü, en az 2015’ten bu yana dünya çapında Android TV ve eCos set üstü kutularına virüs bulaştırarak önemli miktarda para kazanıyor.

Pekin merkezli Qianxin Xlabs, tehdit grubunun günlük yaklaşık 170.000 aktif bottan oluşan büyük ölçekli bir botnet’i kontrol ettiğini bildirdi. Ancak araştırmacılar, çoğu Brezilya’da olmak üzere, ağustos ayından bu yana botnet ile ilişkili 1,3 milyon benzersiz IP adresi gördü.

Bigpanzi, Dr. Web tarafından Eylül 2023’te yayınlanan bir raporda vurgulandığı gibi, aygıt yazılımı güncellemeleri veya kullanıcıların kendilerini yüklemeleri için kandırıldığı arka kapı uygulamaları aracılığıyla cihazlara bulaşıyor.

Kaynak: Xlabs

Siber suçlular, cihazları yasa dışı medya akış platformları, trafik proxy ağları, dağıtılmış hizmet reddi (DDoS) sürüleri ve OTT içerik tedariği için düğümlere dönüştürerek bu enfeksiyonlardan para kazanıyor.

Kaynak: Xlabs

Bigpanzi’nin özel kötü amaçlı yazılımı

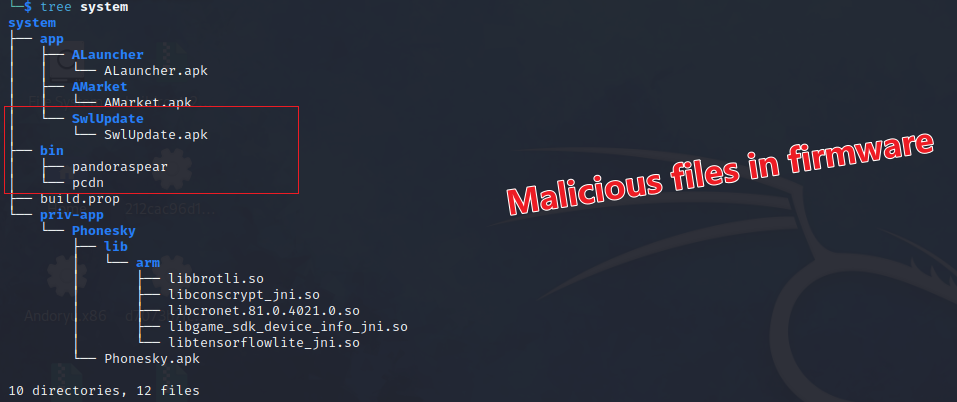

Xlabs’ın raporu, Bigpanzi’nin operasyonlarında kullandığı iki kötü amaçlı yazılım aracı olan ‘pandoraspear’ ve ‘pcdn’ye odaklanıyor.

Kaynak: Xlabs

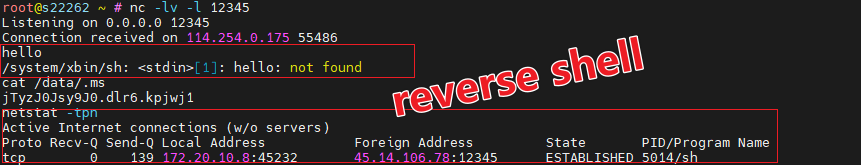

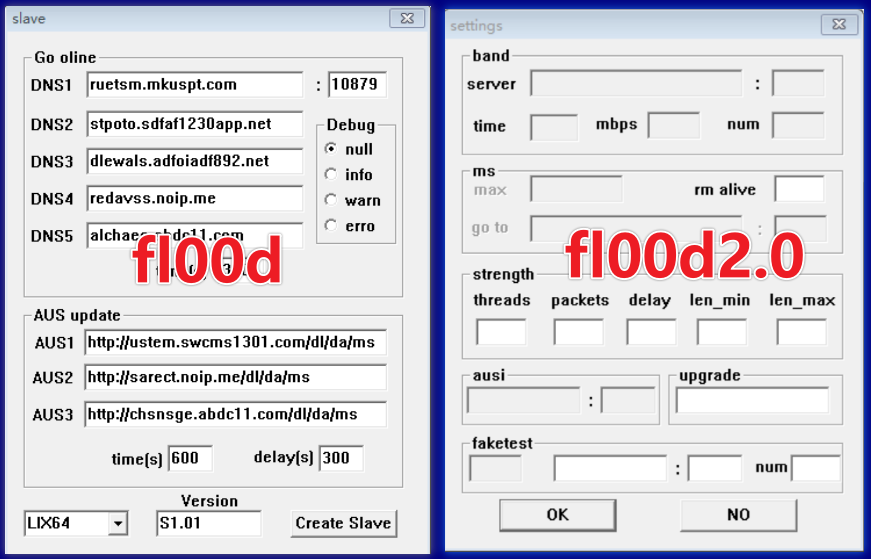

Pandoraspear bir arka kapı truva atı gibi davranarak DNS ayarlarını ele geçiriyor, komuta ve kontrol (C2) iletişimi kuruyor ve C2 sunucusundan alınan komutları yürütüyor.

Kötü amaçlı yazılım, DNS ayarlarını değiştirmesine, DDoS saldırıları başlatmasına, kendini güncellemesine, ters kabuklar oluşturmasına, C2 ile iletişimini yönetmesine ve isteğe bağlı işletim sistemi komutlarını yürütmesine olanak tanıyan çeşitli komutları destekler.

Kaynak: Xlabs

Pandoraspear, tespit edilmekten kaçınmak için değiştirilmiş UPX kabuğu, dinamik bağlantı, OLLVM derlemesi ve hata ayıklama önleme mekanizmaları gibi karmaşık teknikler kullanır.

Pcdn, virüs bulaşmış cihazlarda eşler arası (P2P) İçerik Dağıtım Ağı (CDN) oluşturmak için kullanılır ve cihazları silahlandırmak için DDoS yeteneklerine sahiptir.

Kaynak: Xlabs

Operasyon ölçeği

Xlabs, saldırganlar tarafından kullanılan iki C2 alanını ele geçirip yedi günlük bir gözlem yaptıktan sonra botnet’in ölçeği hakkında fikir sahibi oldu.

Analistler, Bigpanzi botnet’in yoğun zamanlarda günlük 170.000 bota sahip olduğunu ve Ağustos ayından bu yana 1,3 milyondan fazla farklı IP gözlemlediğini bildiriyor.

Kaynak: Xlabs

Ancak ele geçirilen TV kutularının her zaman aynı anda aktif olmaması ve siber güvenlik analistlerinin görünürlük kısıtlamaları nedeniyle botnet boyutunun daha büyük olması kaçınılmaz görülüyor.

Xlabs raporunda “Son sekiz yıldır Bigpanzi gizlice faaliyet gösteriyor ve sessizce gölgelerden servet topluyor” ifadesine yer veriliyor.

“Operasyonlarının ilerlemesiyle birlikte örneklerde, alan adlarında ve IP adreslerinde önemli bir artış yaşandı.”

“Böylesine büyük ve karmaşık bir ağ karşısında bulgularımız Bigpanzi’nin kapsamı açısından buzdağının sadece görünen kısmını temsil ediyor.”

Analiz edilen pcdn örneğindeki eserler, Çinli araştırmacıları bir şirket tarafından kontrol edilen şüpheli bir YouTube kanalına yönlendirdi.

Bununla birlikte, Xlabs raporu henüz herhangi bir atıf detayını açıklamadı; muhtemelen bunları ilgili kolluk kuvvetlerine saklıyor.