Gelişmiş siber saldırılarıyla tanınan ünlü bilgisayar korsanlığı grubu BianLian, Ocak 2023'te Avast tarafından bir şifre çözücünün piyasaya sürülmesinin ardından odağını yalnızca gasp amaçlı operasyonlara kaydırdı.

GuidePoint'in Araştırma ve İstihbarat Ekibi (GRIT), BianLian'ın faaliyetlerini yakından izliyor ve Dijital Adli Tıp ve Olay Müdahale (DFIR) ekibiyle birlikte TeamCity sunucularının kötüye kullanılmasını içeren yeni bir saldırı yöntemini ortaya çıkardı.

İlk İhlal: TeamCity Güvenlik Açıklarından Yararlanıldı (CVE-2024-27198 ve CVE-2023-42793)

Saldırganlar, ilk erişimi elde etmek için CVE-2024-27198 ve CVE-2023-42793 olarak tanımlanan güvenlik açıklarından yararlandı, ancak kullanılan spesifik CVE, günlüklerin kullanılamaması nedeniyle belirlenemedi.

Kötü amaçlı yazılım analizi hızlı ve basit olabilir. Size şu yolu göstermemize izin verin:

- Kötü amaçlı yazılımlarla güvenli bir şekilde etkileşime geçin

- Linux'ta ve tüm Windows işletim sistemi sürümlerinde sanal makine kurulumu

- Bir takımda çalışın

- Maksimum veriyle ayrıntılı raporlar alın

Tüm bu özellikleri şimdi sanal alana tamamen ücretsiz erişimle test etmek istiyorsanız:

ANY.RUN'da kötü amaçlı yazılımları ücretsiz analiz edin

Bu başlangıç noktası, tehdit aktörlerinin TeamCity hizmet hesabı altında kullanıcılar oluşturmasına ve kötü amaçlı komutlar yürütmesine olanak tanıdı.

TeamCity Sunucusunun Kullanımı

Saldırganlar, erişim sağladıktan sonra yerel Windows komutlarını kullanarak keşif gerçekleştirdi ve daha fazla istismar için olgunlaşmış iki yapı sunucusu da dahil olmak üzere ek altyapı keşfetti.

Komut yürütmeyi kolaylaştırmak için meşru Winpty dosyalarını dağıttılar. Komuta ve kontrol (C2) sunucularıyla kötü amaçlı bir PowerShell betiği, web.ps1 ve diğer iletişim araçlarını dağıtmak için BITSAdmin'i kullandılar.

Yakın zamanda gerçekleşen bir ihlalde GuidePoint'in DFIR ekibi, bir müşterinin ağında güvenliği ihlal edilmiş bir TeamCity sunucusundan kaynaklanan kötü amaçlı etkinlik tespit etti.

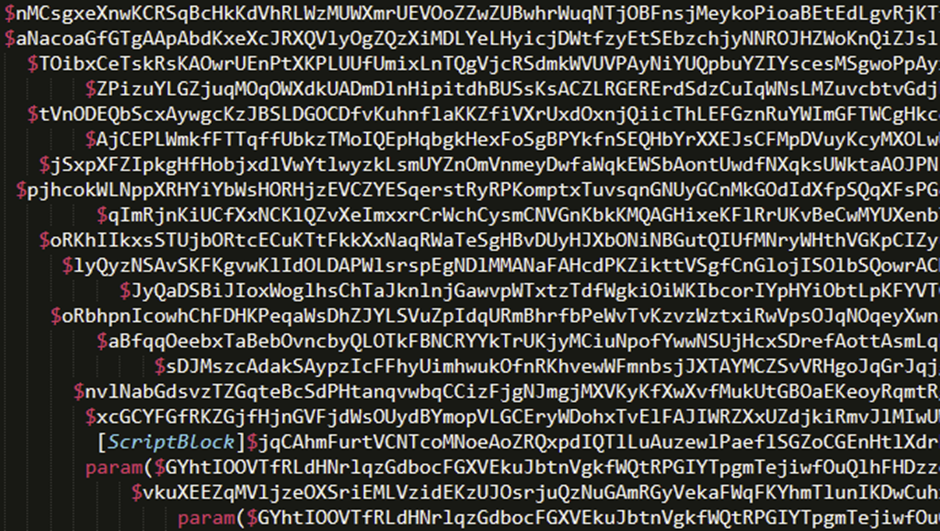

Standart GO arka kapılarıyla yapılan birkaç başarısız denemeden sonra BianLian, benzer işlevsellik sağlayan bir PowerShell uygulamasına geçti. PowerShell arka kapısı gizlenmişti ancak yapısökümün ötesinde değildi.

GRIT ekibi betiğin şifresini çözüp analiz etmeyi başardı ve BianLian'ın GO truva atına benzer yeteneklere sahip bir arka kapı olarak gerçek doğasını ortaya çıkardı.

Daha Derin Analiz

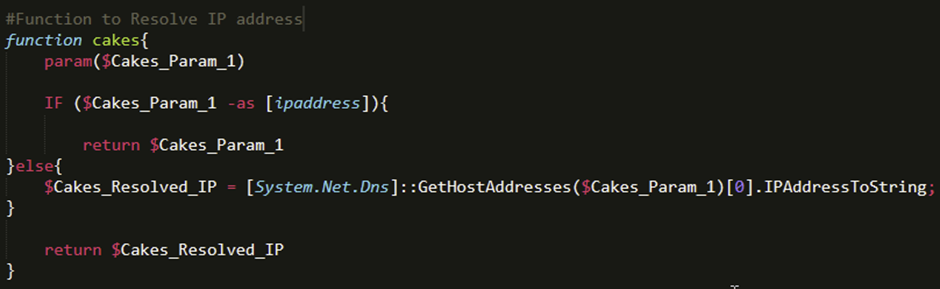

Gizlemesi kaldırılan komut dosyası, keklerin ve çerezlerin işlevlerini ortaya çıkardı; ikincisi ağ bağlantılarını ve yürütmeyi yönetiyordu.

Komut dosyası, verimli eşzamansız kod yürütme için Runspace Havuzlarından yararlandı ve C2 sunucusuyla güvenli iletişim için SSL akışları oluşturdu.

Bu düzeydeki gelişmişlik, sömürü sonrası faaliyetlerin esnek ve gizli yapılmasına olanak tanır.

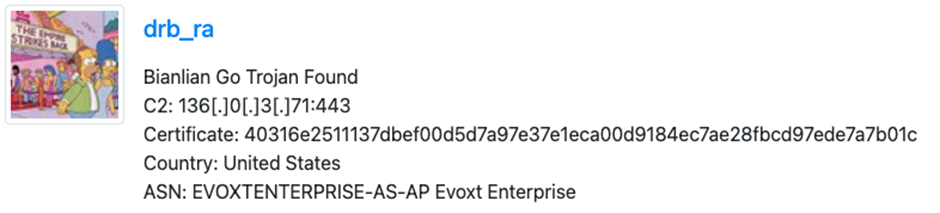

BianLian'a Atıf: Noktaları Birleştirmek

GRIT ekibi, çerez işlevine iletilen belirli parametreleri analiz ederek ve bilinen BianLian altyapısına sahip IP adreslerini çapraz referanslayarak arka kapının BianLian ile ilişkisini doğruladı.

Ayrıca, Microsoft AV imzası Win64/BianDoor.D'nin tespit edilmesi, PowerShell arka kapısını BianLian'a bağlayan daha fazla kanıt sağladı.

BianLian'ın ortaya çıkan güvenlik açıklarına uyum sağlama ve bunlardan yararlanma yeteneği, kuruluşların yama uygulama, olay müdahale planlaması ve tehdit istihbaratına dayalı sızma testlerine öncelik verme ihtiyacını vurgulamaktadır.

Etkili müdahale yetenekleriyle birleştirilmiş proaktif bir güvenlik duruşu, BianLian'ın ve diğer siber tehdit aktörlerinin gelişen taktiklerine karşı savunma için çok önemlidir.

Truva atları, fidye yazılımları, casus yazılımlar, rootkitler, solucanlar ve sıfır gün açıklarından yararlanmalar dahil olmak üzere kötü amaçlı yazılımları engelleyebilirsiniz. Perimeter81 kötü amaçlı yazılım koruması. Hepsi son derece zararlıdır, ortalığı kasıp kavurabilir ve ağınıza zarar verebilir.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & heyecan.