Microsoft, finansal motivasyona sahip tehdit aktörlerinin BEC ve kimlik avı saldırılarını otomatikleştirmek, spam göndermek ve kripto madenciliği için VM’ler dağıtmak için OAuth uygulamalarını kullandığı konusunda uyarıyor.

OAuth (Açık Yetkilendirme’nin kısaltması), kimlik bilgileri sağlamadan, belirteç tabanlı kimlik doğrulama ve yetkilendirme yoluyla kullanıcı tanımlı izinlere dayalı olarak sunucu kaynaklarına güvenli temsilci erişimi vermek için kullanılan açık bir standarttır.

Microsoft Tehdit İstihbaratı uzmanları tarafından araştırılan son olaylar, saldırganların, kimlik avı veya parola püskürtme saldırılarında esas olarak güçlü kimlik doğrulama mekanizmalarına (örneğin, çok faktörlü kimlik doğrulama) sahip olmayan kullanıcı hesaplarını hedeflediğini ve OAuth uygulamaları oluşturma veya değiştirme izinlerine sahip olanlara odaklandığını ortaya çıkardı.

Ele geçirilen hesaplar daha sonra yeni OAuth uygulamaları oluşturmak ve bunlara yüksek ayrıcalıklar vermek için kullanılıyor; bu, orijinal hesap kaybolsa bile erişimin devam etmesini sağlarken kötü niyetli etkinliklerin gizli kalmasına olanak tanıyor.

Bu yüksek ayrıcalıklı OAuth uygulamaları, kripto para madenciliğine özel sanal makinelerin dağıtılması, Ticari E-posta Güvenliği (BEC) saldırılarında sürekli erişimin güvence altına alınması ve güvenliği ihlal edilen kuruluşların alan adlarından yararlanan spam kampanyalarının başlatılması da dahil olmak üzere geniş bir yelpazedeki yasa dışı faaliyetler için kullanılıyor.

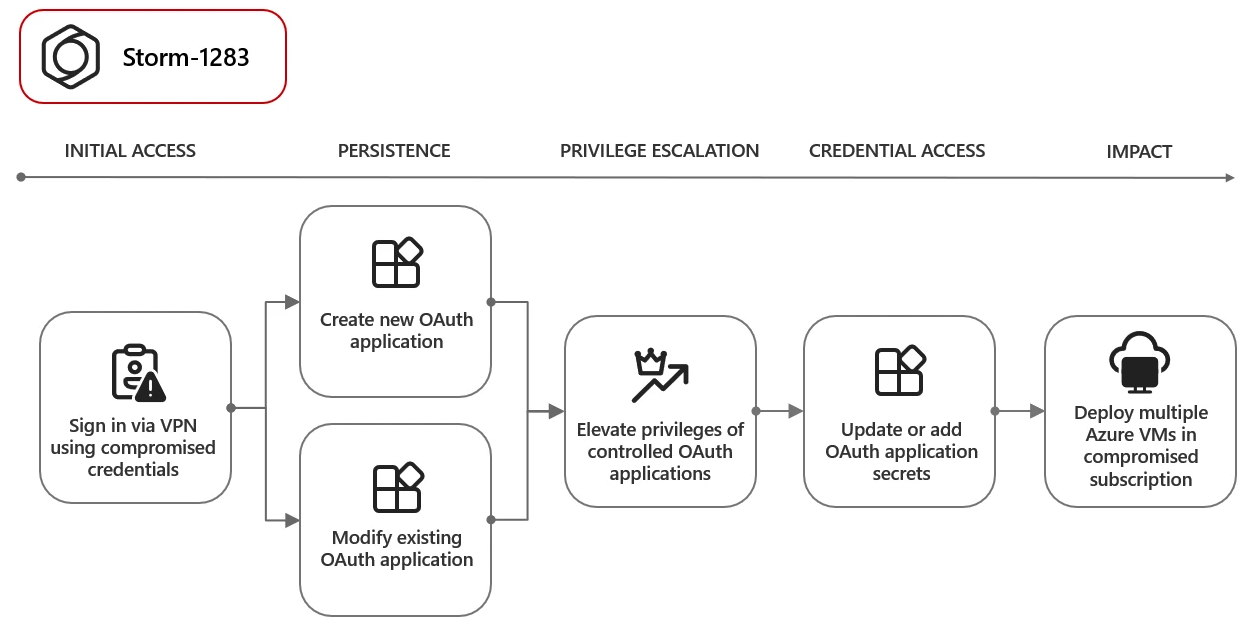

Dikkate değer örneklerden biri, kripto para madenciliği sanal makinelerini dağıtmak için bir OAuth uygulaması oluşturan Storm-1283 olarak takip edilen bir tehdit aktörüdür. Hedeflenen kuruluşlar üzerindeki mali etki, saldırının süresine bağlı olarak 10.000 ila 1,5 milyon dolar arasında değişiyordu.

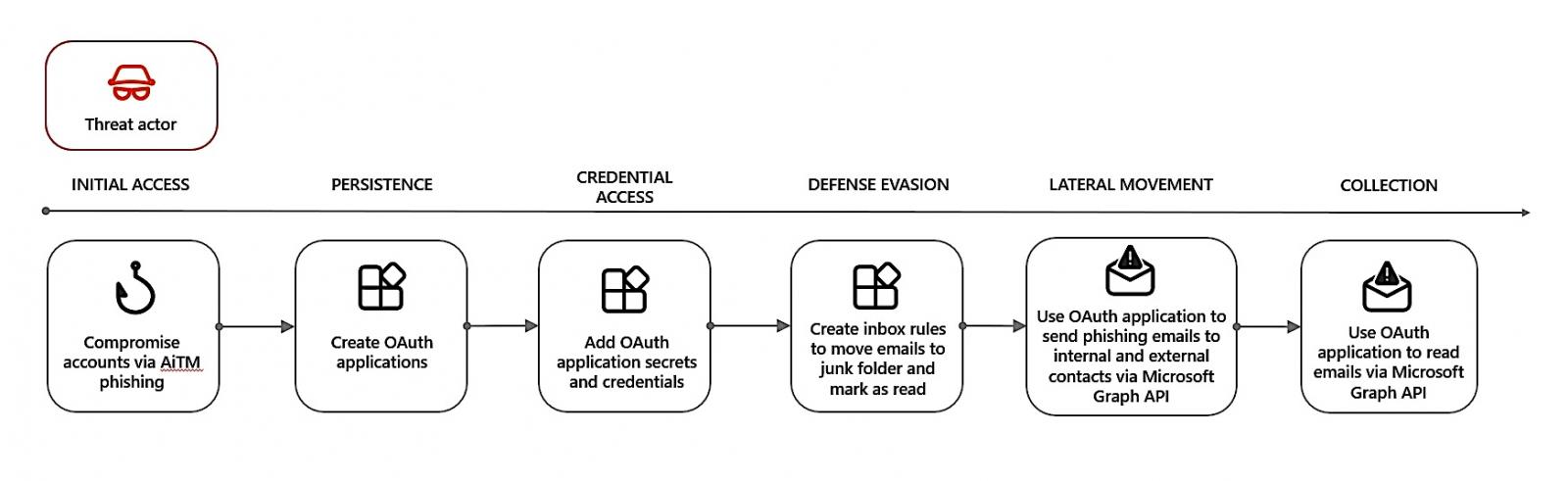

Başka bir tehdit aktörü, kalıcılığı korumak ve ortadaki rakip (AiTM) kimlik avı kitini kullanarak kimlik avı kampanyaları başlatmak için güvenliği ihlal edilmiş hesaplar kullanılarak oluşturulan OAuth uygulamalarından yararlandı.

Aynı saldırgan, “ödeme” ve “fatura” ile bağlantılı ekleri aramak için Microsoft Outlook Web Uygulamasını (OWA) kullanarak İş E-posta Güvenliği (BEC) keşfi için ihlal edilen hesapları kullandı.

Saldırgan farklı durumlarda kalıcılık sağlamak, yeni kimlik bilgileri eklemek ve e-postaları okumak veya Microsoft Graph API aracılığıyla kimlik avı e-postaları göndermek için çok kiracılı OAuth uygulamaları oluşturdu.

Microsoft, “Analiz sırasında, tehdit aktörünün güvenliği ihlal edilmiş birden fazla kullanıcı hesabı kullanarak farklı kiracılar arasında yaklaşık 17.000 çok kiracılı OAuth uygulaması oluşturduğunu gözlemledik” dedi.

“E-posta telemetrisine dayanarak, tehdit aktörü tarafından oluşturulan kötü amaçlı OAuth uygulamalarının 927.000’den fazla kimlik avı e-postası gönderdiğini gözlemledik. Microsoft, Temmuz’dan Kasım 2023’e kadar süren bu kampanyayla ilgili bulunan tüm kötü amaçlı OAuth uygulamalarını kaldırdı.”

Storm-1286 olarak takip edilen üçüncü bir tehdit aktörü, bir dizi şifre püskürtme saldırısında çok faktörlü kimlik doğrulama (MFA) tarafından korunmayan kullanıcı hesaplarını hackledi.

Ele geçirilen hesaplar daha sonra hedeflenen kuruluşta yeni OAuth uygulamaları oluşturmak için kullanıldı; bu, saldırganların her gün ve bazı durumlarda ilk ihlalden aylar sonra bile binlerce spam e-posta göndermesine olanak sağladı.

OAuth uygulamalarını kötüye kullanan kötü niyetli aktörlere karşı savunma yapmak için Microsoft, kimlik bilgileri doldurma ve kimlik avı saldırılarını engellemek amacıyla MFA kullanılmasını önerir.

Güvenlik ekipleri ayrıca, çalınan kimlik bilgilerinden yararlanan saldırıları engellemek için koşullu erişim ilkelerini, risk tetikleyicilerine göre kullanıcı erişimini otomatik olarak iptal etmek için sürekli erişim değerlendirmesini ve MFA’nın etkinleştirildiğinden ve ayrıcalıklı etkinliklerin korunduğundan emin olmak için Azure Active Directory güvenlik varsayılanlarını da etkinleştirmelidir.