BBTok, ilk olarak 2020’de tanımlanan bir bankacılık kötü amaçlı yazılımıdır ve öncelikle Latin Amerika’daki (özellikle Meksika ve Brezilya) kullanıcıları hedef alır.

40’tan fazla bankanın arayüzünü kopyalayabilen, kötü amaçlı dosyaların indirilmesine yol açan kimlik avı e-postaları gibi karmaşık taktikler kullanıyor.

GDataSoftware araştırmacıları kısa süre önce BBTok bankacılık kötü amaçlı yazılımlarının PowerShell, Python ve Idlib kullanan kuruluşlara aktif olarak saldırdığını keşfetti.

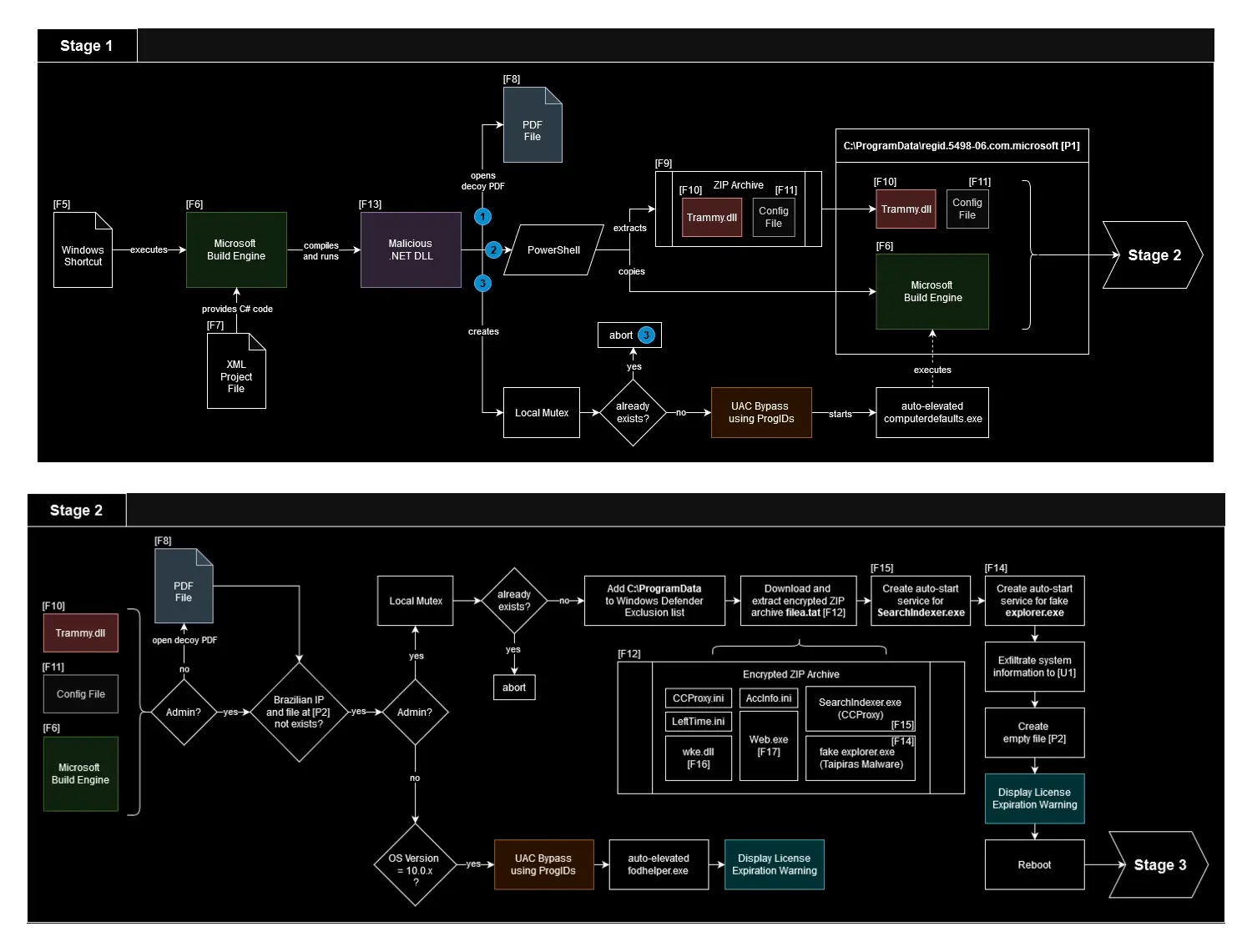

Bu karmaşık kötü amaçlı yazılım, enfeksiyon zincirine, ‘Brezilyalı varlıkları’ hedef alan, e-postayla gönderilen bir ‘ISO görüntüsü’ aracılığıyla başlıyor.

‘ISO’, “PDF faturası (DANFE)” olarak gizlenmiş bir “Windows kısayol (LNK) dosyası” içerir.

Kurbanın makinesinde kötü amaçlı ‘C#’ kodunu derlemek için Microsoft Build Engine (“MSBuild.exe”) çalıştırılır.

Ortaya çıkan ‘.NET DLL’, karmaşık bir yükleyici olan “Trammy.dll”yi çalıştırmak için “ProgIDs” ve “computerdefaults.exe”yi kullanan bir ‘UAC bypass’ı kullanır.

Trammy.dll, AppDomain Manager Injection’ı kullanır ve “InitializeNewDomain()” yöntemini geçersiz kılarak kötü amaçlı kod çalıştıran bir tekniktir.

Yükleyici, çok adımlı bir kod çözme işlemi gerektiren bir “ConfuserEx varyantı” ile karartılmıştır.

Artık kodlanmış dizeleri almak, “NoFuserEx”, “de4dot-cex” ve “özel komut dosyaları” gibi araçları içeriyor.

Gelişmiş güvenlik için yapay zekadan faydalanma => Ücretsiz Web Semineri

Kötü amaçlı yazılım, etkilenen makinelerde gizlenmiş günlük dosyaları yazıyor ve bu, olaya müdahale edenler için bir yorumlama tablosu gerektiriyor.

GDataSoftware raporu, bu eksiksiz saldırı zincirinin, meşru Windows bileşenlerinden ve karmaşık gizleme yöntemlerinden yararlanılarak bulunan gelişmiş kaçırma tekniklerini gösterdiğini belirtiyor.

Tüm bu yöntemlerden analiz ve tespitin daha zorlu ve karmaşık hale getirilmesi için yararlanıldı.

Trammy.dll, yapılandırmada AppDomainManager olarak belirlenmiş olan SacApp.SacApp’teki InitializeNewDomain() yöntemi aracılığıyla yürütülmesini başlatır.

İlk önce sahte bir PDF dosyası açıyor ve devam etmeden önce iki koşulu doğruluyor: “belirli bir dosyanın bulunmaması (C:\ProgramData\internal_drive_version2.3.4.txt)” ve “Brezilya IP adresinin doğrulanması.” Kötü amaçlı yazılım, İlerlemeyi belirtmek için “BAŞLAT” ve “YÖNETİCİ” gibi anahtar sözcükleri kullanarak “C:\ProgramData\log.txt” dosyasındaki etkinlikler.

Sistem bilgilerini “WMI” aracılığıyla toplar ve verileri “uzak sunucuya” gönderir.

Aşağıdaki bilgileri toplarken: –

- İşletim Sistemi Sürümü

- CS Adı

- Altyazı

- Sürüm

- Seri Numarası

- Yapı Numarası

- Os Mimarlık

Kalıcılık sağlamak için, CCProxy’yi indirip yükler, onu “Searchlndexer.exe” olarak gizler (küçük ‘L’ harfine dikkat edin) ve Delphi tarafından derlenmiş bir veri (explorer.exe) için bir hizmet ayarlar.CCProxy, HTTP bağlantılarını kabul edecek şekilde yapılandırılmıştır. localhost:8118 üzerinde, komut ve kontrol (C2) sunucusuyla iletişimi gizlemeye hizmet eder.

Kötü amaçlı yazılım ayrıca Windows Defender’ın hariç tutma listesine C:\ProgramData’yı da ekler. Kalıcılık oluşturulduktan sonra, yeniden yürütmeyi önlemek için önceden kontrol edilen dosyayı oluşturur, bir Windows lisans sona erme uyarısı görüntüler ve sistemi yeniden başlatır.

Yeniden başlatmanın ardından CCProxy ve Delphi yükü etkinleştirilir ve Delphi, Realthinclient SDK’yı kullanarak CCProxy aracılığıyla C2 sunucusuyla iletişim kurar.

Küçük İşletmelerin Gelişmiş Siber Tehditlere Karşı Nasıl Korunacağı Konusunda Ücretsiz Web Semineri -> Ücretsiz Web Semineri