Baxter’ın sağlık profesyonelleri tarafından klinik ortamlarda hastalara ilaç dağıtmak için kullanılan internet bağlantılı infüzyon pompalarında çoklu güvenlik açıkları açıklandı.

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) koordineli bir tavsiyede, “Bu güvenlik açıklarının başarılı bir şekilde kullanılması, hassas verilere erişime ve sistem yapılandırmasının değiştirilmesine neden olabilir.” Dedi.

İnfüzyon pompaları, hastaneler tarafından ilaç ve besin maddelerini doğrudan hastanın dolaşım sistemine iletmek için kullanılan internet özellikli cihazlardır.

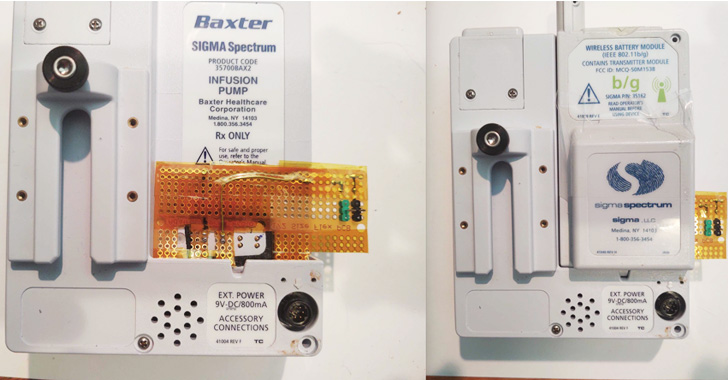

Siber güvenlik firması Rapid7 tarafından keşfedilen ve Nisan 2022’de Baxter’a bildirilen söz konusu dört güvenlik açığı, aşağıdaki Sigma Spectrum Infusion sistemlerini etkiliyor:

- Sigma Spectrum v6.x modeli 35700BAX

- Sigma Spectrum v8.x modeli 35700BAX2

- Baxter Spectrum IQ (v9.x) modeli 35700BAX3

- Sigma Spectrum LVP v6.x Kablosuz Pil Modülleri v16, v16D38, v17, v17D19, v20D29 – v20D32 ve v22D24 – v22D28

- Sigma Spectrum LVP v8.x Kablosuz Pil Modülleri v17, v17D19, v20D29 – v20D32 ve v22D24 – v22D28

- Baxter Spectrum IQ LVP (v9.x) ile Kablosuz Pil Modülleri v22D19 – v22D28

Ortaya çıkan kusurların listesi aşağıdadır –

- CVE-2022-26390 (CVSS puanı: 4.2) – Ağ kimlik bilgilerinin ve hasta sağlık bilgilerinin (PHI) şifrelenmemiş biçimde depolanması

- CVE-2022-26392 (CVSS puanı: 2.1) – Telnet oturumu çalıştırırken bir biçim dizisi güvenlik açığı

- CVE-2022-26393 (CVSS puanı: 5.0) – Wi-Fi SSID bilgilerini işlerken bir biçim dizisi güvenlik açığı ve

- CVE-2022-26394 (CVSS puanı: 5.5) – Ağ geçidi sunucusu ana bilgisayarıyla karşılıklı kimlik doğrulama eksik

Yukarıdaki güvenlik açıklarından başarılı bir şekilde yararlanılması, uzaktan hizmet reddine (DoS) neden olabilir veya cihaza fiziksel erişimi olan bir saldırganın hassas bilgileri çıkarmasına veya alternatif olarak ortadaki düşman saldırıları gerçekleştirmesine olanak sağlayabilir.

Rapid7’de IoT baş güvenlik araştırmacısı Deral Heiland, The Hacker News’e verdiği demeçte, güvenlik açıkları “ağın uygun şekilde bölümlere ayrılmaması durumunda daha fazla ağ erişimine yol açabilecek kritik Wi-Fi şifre verilerinin kaybolmasına” neden olabilir.

Baxter, bir danışma belgesinde, sorunların yalnızca Spectrum Infusion System’ın kablosuz özelliklerini kullanan müşterileri etkilediğini vurguladı, ancak kusurların silaha dönüştürülmesi durumunda tedavinin gecikmesine veya kesintiye uğramasına neden olabileceği konusunda da uyardı.

“Eğer istismar edilirse, güvenlik açıkları sistemin kesintiye uğramasına neden olabilir. [Wireless Battery Module] WBM’nin çalışması, kablosuz ağdan ayrılması, WBM’nin konfigürasyonunun değiştirilmesi veya WBM’de depolanan verilerin açığa çıkması” dedi.

En son bulgular, yaygın yazılım güvenlik açıklarının tıp endüstrisini nasıl rahatsız etmeye devam ettiğinin bir başka göstergesidir ve bu, hasta bakımını etkileyen potansiyel etkileri göz önüne alındığında endişe verici bir gelişmedir.

Bununla birlikte, bu, infüzyon pompalarındaki güvenlik kusurlarının tarayıcının altına ilk gelişi değil. Bu Mart ayının başlarında, Palo Alto Networks Unit 42, infüzyon pompalarının ezici bir çoğunluğunun yaklaşık 40 bilinen güvenlik açığına maruz kaldığını açıklayarak sağlık sistemlerini güvenlik tehditlerinden koruma ihtiyacının altını çizdi.

Baxter, müşterilere hizmet dışı bırakılan pompalardan tüm verilerin ve ayarların silinmesini, infüzyon sistemlerini bir güvenlik duvarının arkasına yerleştirmesini, ağ segmentasyonunu zorlamasını ve yetkisiz erişimi önlemek için güçlü kablosuz ağ güvenlik protokolleri kullanmasını tavsiye ediyor.

“Tıbbi teknolojinin elden çıkarılmasını yönetmek için süreçleri ve prosedürleri uygulamak, [and] PII ve/veya Wi-Fi, WPA, PSK vb. gibi yapılandırma verilerinin yeniden satılmadan veya başka bir tarafa aktarılmadan önce cihazlardan temizlendiğinden emin olmak için,” dedi Heiland.

“MedTech cihazlarını içeren tıbbi alanların yanı sıra biyomedya ağına erişimi olan alanların içinde ve çevresinde güçlü fiziksel güvenlik sağlayın. Diğer genel veya ticari ağların MedTech cihazlarıyla iletişim kurmasını önlemek için tüm biyomedikal ağlar için ağ segmentasyonu uygulayın.”