‘Batavia’ adı verilen daha önce belgelenmemiş bir casus yazılım, sözleşme ile ilgili yemleri kullanan bir kimlik avı e-posta kampanyasında Rusya’daki büyük endüstriyel işletmeleri hedefliyor.

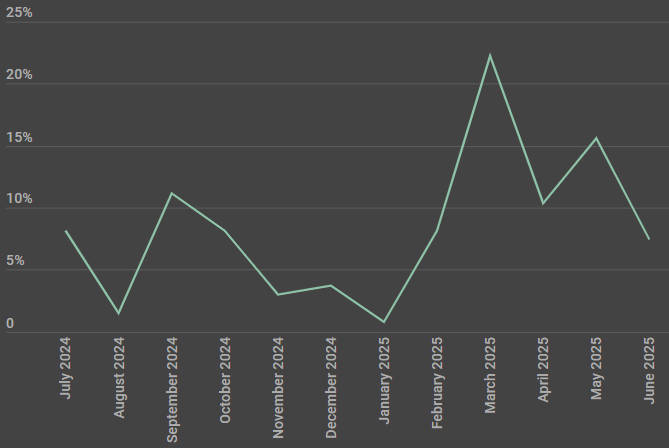

Araştırmacılar, operasyonun en azından geçen yıl Temmuz ayında aktif olduğuna ve devam ettiğine inanıyorlar. Telemetri verilerine dayanarak, Batavia’yı teslim eden kimlik avı e -postaları birkaç düzine Rus organizasyonunda çalışanlara ulaştı.

Ocak 2025’ten bu yana, kampanya yoğunluğu arttı ve Şubat ayının sonuna doğru zirve yaptı.

Kaynak: Kaspersky

Batavia saldırı zinciri

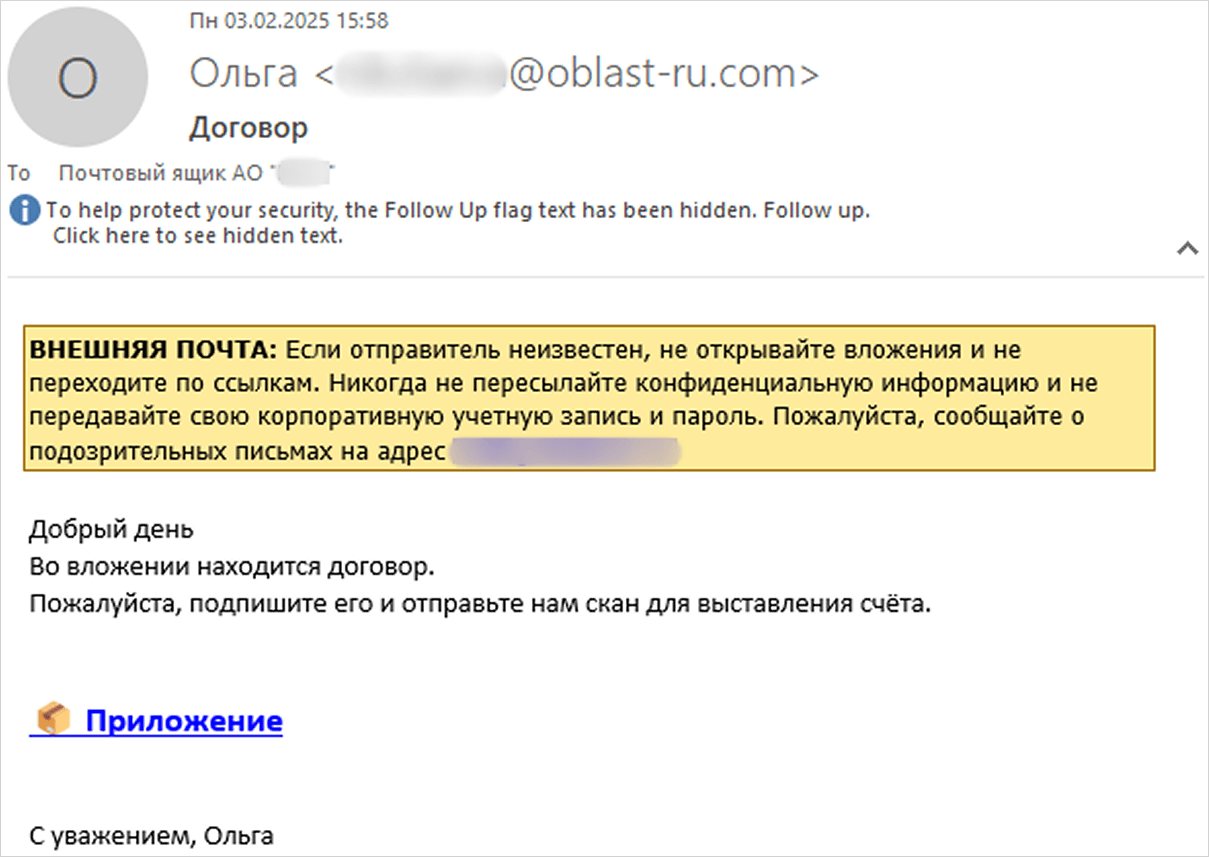

Kaspersky’deki araştırmacılar, saldırıların sözleşme eki olarak gizlenmiş bir bağlantıyı yerleştiren bir e -posta ile başladığını söylüyor. Tıklamak, kötü niyetli görsel temel kodlu komut dosyası (.vbe) dosyasıyla bir arşiv indirir.

Yürütüldüğünde, komut dosyası ana bilgisayar sistemini profesörler ve ayrıntıları saldırganın komut ve kontrol sunucusuna (C2) gönderir. Sonra bir sonraki aşama yükünü, webview.exe’yi indirir. oblast-ru[.]com.

Kaynak: Kaspersky

İkinci aşama, sistem günlüklerini, belgeleri toplarken ve arka planda ekran görüntülerini yakalarken kurbana saptırma için sahte bir sözleşme gösteren Delphi tabanlı bir kötü amaçlı yazılımdır.

Toplanan veriler daha sonra açıklandı. Ru-Change[.]comkötü amaçlı yazılım, gereksiz yüklemeleri önlemek için her dosyanın ilk 40.000 baytının bir karmasını kullanır.

Son olarak, üçüncü aşamalı yükü, ‘Javav.exe’, bir C ++ veri çalmacısını getirir ve işletim sistemi önyüklemesinde yürütmek için bir başlangıç kısayolu ekler.

Son yük, veri toplamayı daha da genişleterek ek dosya türlerini (görüntüler, sunumlar, e -postalar, arşivler, elektronik tablolar, txts ve RTF’ler) hedefler.

Kaspersky, raporda muhtemelen dördüncü bir yük olduğunu belirtiyor.windowsmsg.exe‘ – muhtemelen saldırının bir sonraki aşaması için kullanıldı, ancak araştırmacılar bunu alamadılar.

Araştırmacılar kampanyanın amacı hakkında spekülasyon yapmadılar, ancak Batavia’nın yetenekleriyle birleşen hedefler, Rusya’nın endüstriyel faaliyetleri üzerinde bir casusluk operasyonunu gösterebilir.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.