Mandiant tarafından UNC4841 olarak takip edilen Çin yanlısı olduğundan şüphelenilen bir bilgisayar korsanı grubu, artık yama uygulanmış bir sıfır gün güvenlik açığı kullanan Barracuda ESG (Email Security Gateway) cihazlarına yönelik veri hırsızlığı saldırılarıyla ilişkilendirildi.

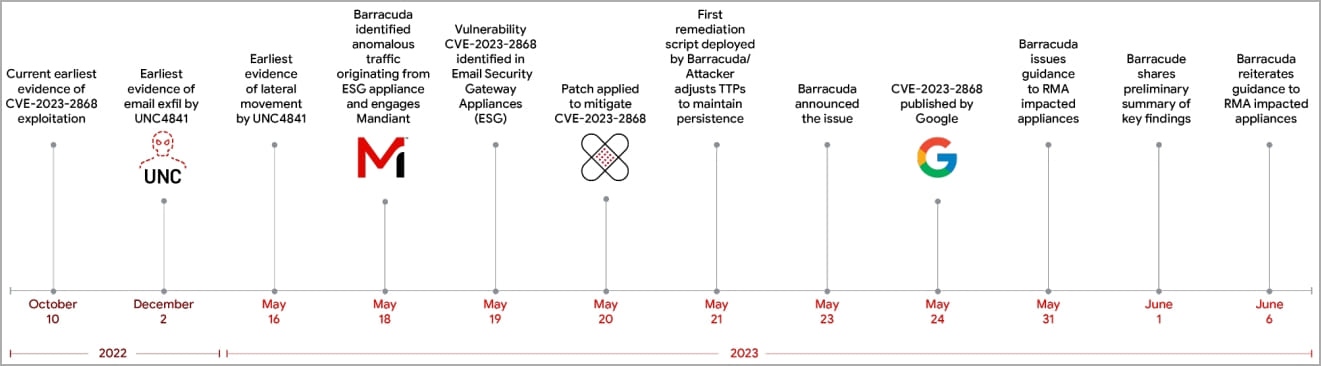

Yaklaşık 10 Ekim 2022’den itibaren tehdit aktörleri, Barracuda’nın e-posta eki tarama modülündeki sıfır günlük uzaktan komut ekleme güvenlik açığı olan CVE-2023-2868’den yararlanmaya başladı.

Satıcı, açığı 19 Mayıs’ta keşfetti ve CISA’nın ABD Federal kurumlarının güvenlik güncellemelerini uygulaması için bir uyarı yayınlamasıyla güvenlik açığından yararlanıldığını hemen açıkladı.

O zaman bilinen bilgilere göre, Ekim 2022’den beri CVE-2023-2868, daha önce bilinmeyen kötü amaçlı yazılımları savunmasız cihazlara bırakmak ve verileri çalmak için kullanıldı.

Bu ayın başlarında Barracuda, etkilenen müşterilerin cihazlarını yeni aygıt yazılımıyla yeniden görüntülemeleri yerine ücretsiz olarak değiştirmelerini zorunlu kılmak gibi alışılmadık bir karar aldı.

Bu alışılmadık talep, pek çok kişinin, tehdit aktörlerinin cihazları düşük düzeyde tehlikeye atarak tamamen temiz olmalarını imkansız hale getirdiğine inanmasına neden oldu.

Mandiant, BleepingComputer’a, Barracuda kötü amaçlı yazılımın tamamen kaldırılmasını sağlayamadığı için bunun tedbir amacıyla önerildiğini söyledi.

Google Cloud Mandiant Olay Müdahale Yöneticisi John Palmisano, “UNC4841’in gösterdiği karmaşıklık ve güvenliği ihlal edilmiş tüm aygıtların tam olarak görülememesi nedeniyle Barracuda, çok dikkatli davranarak aygıtı kurtarma bölümünden yeniden görüntülememeyi ve değiştirmeyi seçti.” , BleepingComputer’a söyledi.

“Bu strateji, Barracuda’nın kurtarma bölümünün tehdit aktörü tarafından ele geçirilmediğinden emin olamadığı durumlarda tüm cihazların bütünlüğünü sağlar.”

Çin yanlısı bilgisayar korsanlarıyla bağlantılı saldırılar

Mandiant bugün, bu istismardan sorumlu olan tehdit aktörünün, Çin Halk Cumhuriyeti’ni desteklemek için siber casusluk saldırıları düzenlemesiyle tanınan bir bilgisayar korsanlığı grubu olan UNC4841 olduğunu ortaya koyuyor.

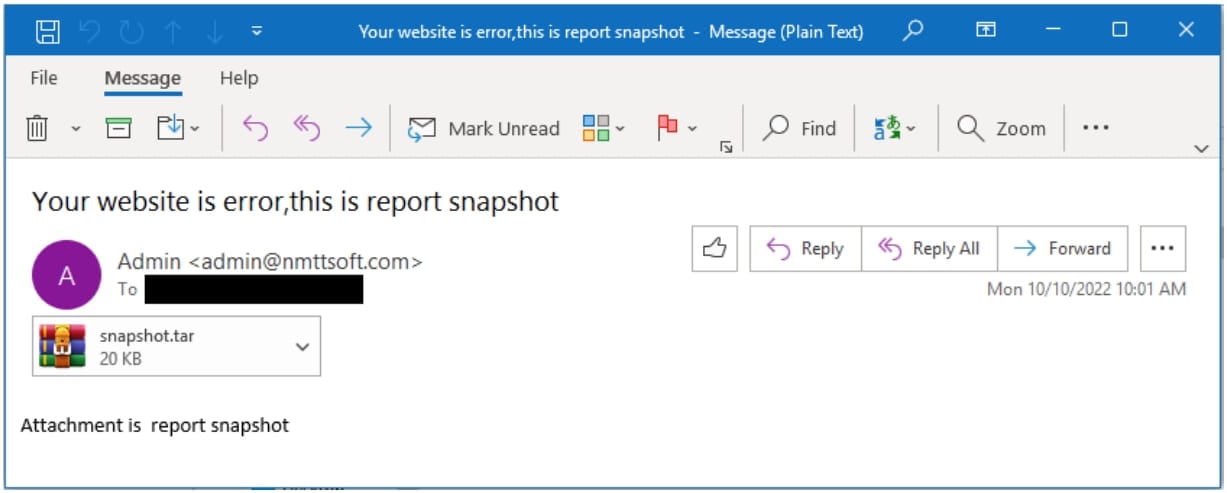

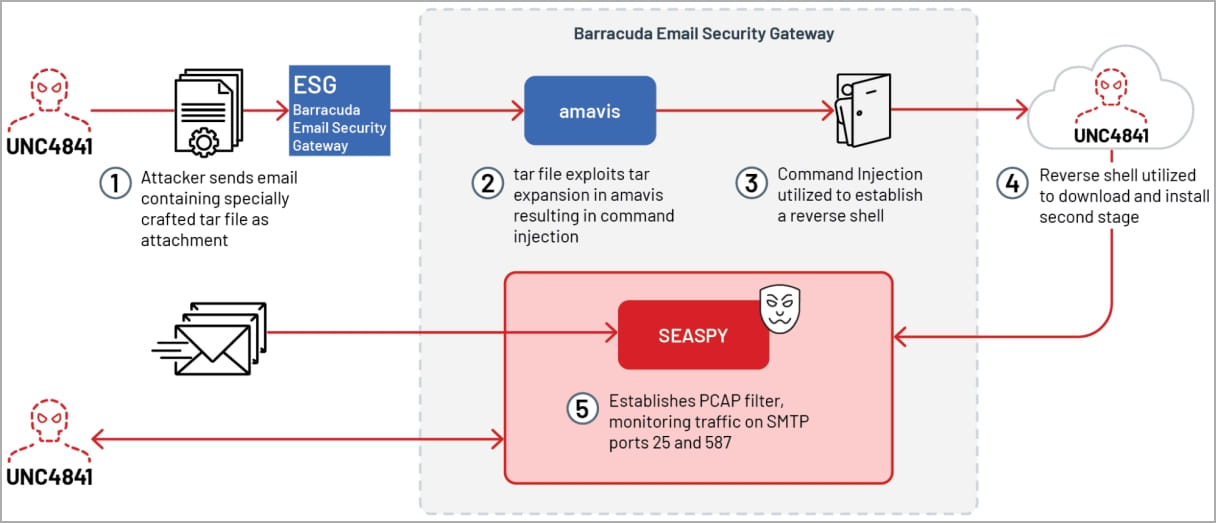

Saldırılar, tehdit aktörlerinin savunmasız ESG cihazlarını kullanan kötü amaçlı ‘.tar’ dosya ekleri (ayrıca s’ .jpg’ veya ‘.dat’ dosyaları gibi görünen TAR dosyaları) içeren e-postalar göndermesiyle başlar. Barracuda Email Security Gateway dosyayı taramaya çalıştığında, ek, cihazda uzaktan kod yürütme gerçekleştirmek için CVE-2023-2868 kusurundan yararlanır.

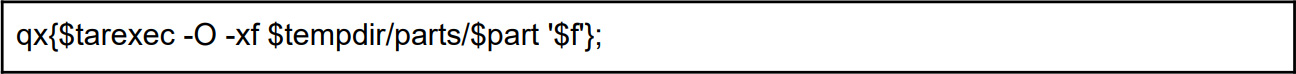

“Perl’in qx{} yordamı aracılığıyla bir sistem komutu olarak yürütülen $f değişkeni aracılığıyla temizlenmemiş ve filtrelenmemiş kullanıcı kontrollü girdi anlamına gelir. $f, bir TAR içinde arşivlenmiş dosyaların dosya adlarını içerecek kullanıcı kontrollü bir değişkendir. ,” diye açıklıyor Mandiant’ın raporu.

“Sonuç olarak, UNC4841, Email Security Gateway ürününün ayrıcalıklarıyla sistem komutlarını uzaktan yürütmelerini sağlayan bir komut enjeksiyon saldırısını tetiklemek için TAR dosyalarını belirli bir şekilde biçimlendirebildi.”

Kaynak: Mandiant

Tehdit aktörleri, Barracuda ESG cihazına uzaktan erişim sağladıktan sonra, cihazlardan e-posta verilerini çalmak için cihaza ‘Saltwater’, ‘Seaspy’ ve ‘Seaside’ olarak bilinen kötü amaçlı yazılım ailelerini bulaştırdılar.

UNC4841, hırsızlığa yönelik belirli verileri hedefledi ve bazen kurbanın ağında gezinmek veya diğer kurban cihazlarına posta göndermek için bir ESG cihazına erişimden yararlandı.

Barracuda ihlali fark edip yamaları yayınladığında, UNC4841 kötü amaçlı yazılımını değiştirdi ve IoC tabanlı savunmalardan kaçınmak için kalıcılık mekanizmalarını çeşitlendirdi.

Zamanın aleyhlerine işlemesiyle bilgisayar korsanları, 22 Mayıs ile 24 Mayıs 2023 tarihleri arasında en az 16 ülkedeki devlet kurumlarının ve diğer önemli kuruluşların savunmasız cihazlarını hedef alan bir saldırı serisi başlattı.

Saldırı zinciri

Saldırganın e-postalarındaki TAR dosya ekleri, savunmasız ESG cihazlarında base64 kodlu ters kabuk yükünü yürütmek için CVE-2023-2868’den yararlandı.

Yük, belirtilen bir IP adresine ve bağlantı noktasına bağlanan bir istemci oluşturmak için OpenSSL kullanarak yeni bir oturum, adlandırılmış bir kanal ve etkileşimli bir kabuk oluşturur, standart çıktı adlandırılmış kanala yönlendirilir ve tüm hata çıktıları atılır.

Ters kabuk, bir kalıcılık mekanizması olarak saatlik veya günlük cron işlerine eklenir.

Saldırganlar daha sonra, C2 sunucularından başta ‘Saltwater’, ‘Seaspy’ ve ‘Seaside’ olmak üzere daha fazla yük almak için wget komutlarını kullandı.

Saltwater, dosyaları karşıya yükleyebilen veya indirebilen, rastgele komutlar yürütebilen veya tehdit aktörlerine vekil sunuculuk yetenekleri sunabilen arka kapılı bir Barracuda SMTP arka plan programı (bsmtpd) modülüdür.

Seaside, saldırganın C2 sunucusundan gönderilen kodlanmış talimatların varlığı için SMTP HELO/EHLO komutlarını izleyen Lua tabanlı bir bsmtpd modülüdür. Herhangi birini bulduğunda, bunları çözer ve C tabanlı bir TLS ters kabuk aracı olan “Whirlpool”a gönderir.

Üçüncü arka kapı, kendisini TCP/25 (SMTP) ve TCP/587 bağlantı noktalarında bir PCAP filtresi olarak kuran ve bir “sihirli paket” tarafından etkinleştirilen pasif bir araç olan Seaspy’dır.

Kalıcılık için UNC4841, ‘/etc/init.d/rc’ dosyasını Seaspy’ı yeniden başlatmanın ardından çalışacak şekilde ayarlayacak şekilde değiştirir.

Son olarak, tehdit aktörlerinin adı “Bar” ile başlayan Linux sunucu işlemlerini gizlemek için kullandıkları ve özellikle Seaspy’ın faaliyetlerini gizleyerek fark edilmeden çalışmasına izin veren “Sandbar” var.

Sandbar, Linux çekirdek modüllerini barındıran /lib/modules dizinine eklenir; bu nedenle, sistem başlangıcında yürütülür.

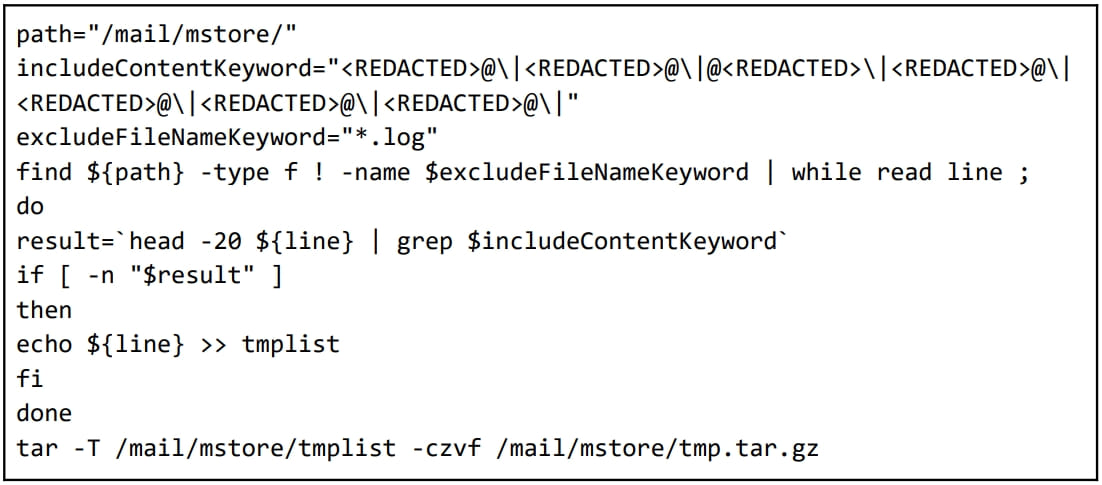

UNC4841, hızlı yanal hareket adımları gerçekleştirdi ve belirli kuruluşlar, bireyler veya yüksek ilgi konuları ile ilgili arama terimlerini kullanarak güvenliği ihlal edilmiş cihazlarda belirli e-posta mesajlarını taradığı gözlemlendi.

“Odaklanmış veri hırsızlığı için seçilen varlıklar grubunda, ASEAN Dışişleri Bakanlığı’ndan (MFA’lar) ve ayrıca Tayvan ve Hong Kong’daki dış ticaret ofislerinden ve akademik araştırma kuruluşlarından e-posta etki alanlarını ve kullanıcıları hedef alan kabuk komut dosyaları ortaya çıkarıldı.” Mandiant.

Analistler, UNC4841’in tespit edilmekten kaçınmak için TTP’lerini (taktikler, teknikler ve prosedürler) çeşitlendirmeye devam etmesini bekliyorlar, bu nedenle çok dikkatli olunması tavsiye ediliyor.

Önerilen eylem, güvenlik açığı bulunan Barracuda ESG cihazlarını, yama seviyelerine bakılmaksızın değiştirmek ve yayınlanan risk göstergelerini kullanarak ağ üzerinde kapsamlı araştırmalar yapmaktır.