ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), güvenliği ihlal edilmiş Barracuda Email Security Gateway (ESG) cihazlarına yapılan saldırılarda kullanılan ‘Whirlpool’ adlı yeni bir arka kapı kötü amaçlı yazılımı keşfetti.

Mayıs ayında Barracuda, Çin yanlısı olduğundan şüphelenilen bir bilgisayar korsanı grubunun (UNC4841), CVE-2023-2868 sıfır gün güvenlik açığını kullanarak veri hırsızlığı saldırılarında ESG (Email Security Gateway) cihazlarını ihlal ettiğini ortaya çıkardı.

CVE-2023-2868, Barracuda ESG 5.1.3.001’den 9.2.0.006’ya kadar olan sürümleri etkileyen kritik düzeyde (CVSS v3: 9.8) bir uzaktan komut ekleme güvenlik açığıdır.

Daha sonra, saldırıların Ekim 2022’de başladığı ve daha önce bilinmeyen Saltwater ve SeaSpy adlı kötü amaçlı yazılımları ve kolay uzaktan erişim için ters kabuklar oluşturmak üzere SeaSide adlı kötü amaçlı bir aracı yüklemek için kullanıldığı keşfedildi.

Barracuda, cihazları yazılım güncellemeleriyle onarmak yerine, etkilenen tüm müşterilere ücretsiz olarak yedek cihazlar sunarak, saldırıların başlangıçta düşünülenden daha fazla zarar verdiğini gösterdi.

O zamandan beri CISA, saldırılarda kullanılan Submariner adlı ek bir kötü amaçlı yazılım hakkında daha fazla ayrıntı paylaştı.

Yeni Whirlpool kötü amaçlı yazılımı

Dün CISA, ‘Whirlpool’ adlı başka bir arka kapı kötü amaçlı yazılım keşfettiğini açıkladı. [VirusTotal] Barracuda ESG cihazlarına yönelik saldırılarda kullanıldığı tespit edildi.

Whirlpool’un keşfi, bunu Barracuda ESG’yi hedef alan saldırılarda kullanılan üçüncü farklı arka kapı haline getiriyor ve şirketin cihazları yazılımla onarmak yerine neden değiştirmeyi seçtiğini bir kez daha gösteriyor.

CISA’nın güncellenmiş Barracuda ESG kötü amaçlı yazılım raporunda “Bu eser,” WHIRLPOOL “adlı bir kötü amaçlı yazılım varyantı olarak tanımlanan 32 bitlik bir ELF dosyasıdır” yazıyor.

“Kötü amaçlı yazılım, bir Aktarım Katmanı Güvenliği (TLS) ters kabuğu oluşturmak için bir modülden iki bağımsız değişken (C2 IP ve bağlantı noktası numarası) alır.”

“Argümanları ileten modül analiz için uygun değildi.”

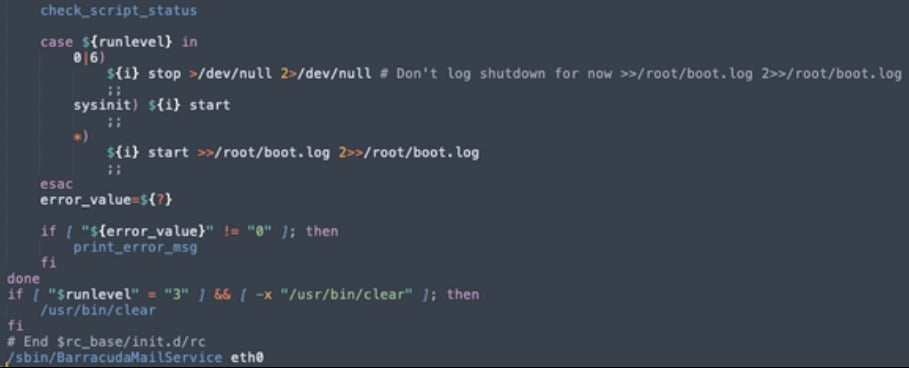

VirusTotal’a yapılan gönderimlerden, Whirlpool kötü amaçlı yazılımının ‘pd‘ işlem.

Daha önce, 30 Mayıs 2023’te Barracuda, SeaSpy’ı, “BarracudaMailService” adlı meşru bir hizmet kılığına giren ve tehdit aktörleri adına komutlar yürüten kalıcı bir pasif arka kapı olan saldırıya uğramış ESG cihazlarında buldu.

28 Temmuz 2023’te CISA, ‘Denizaltı’ adlı Barracuda cihazlarında daha önce bilinmeyen bir arka kapının ihlal edildiği konusunda uyarıda bulundu.

Denizaltı, ESG’nin SQL veritabanında bulunur ve kök erişimine, kalıcılığa ve komut ve kontrol iletişimlerine izin verir.

SeaSpy ve Whirlpool’un yeni keşfedilen dört çeşidi tarafından bulaşmaların tespit edilmesine yardımcı olan uzlaşma göstergeleri ve YARA kuralları ayrı bir belgede sağlanmaktadır.

Barracuda ESG cihazınızda şüpheli etkinlik tespit ederseniz veya bahsedilen üç arka kapıdan herhangi birinde tehlike belirtileri keşfederseniz, araştırmalarına yardımcı olması için CISA’nın “[email protected]” adresinden 7/24 Operasyon Merkezi ile iletişime geçmeniz önerilir.