Ağ ve e-posta güvenliği firması Barracuda, tüm aktif Email Security Gateway (ESG) cihazlarına, UNC4841 Çinli bilgisayar korsanlarının istismar ettiği sıfır gün hatasına karşı 21 Aralık’ta uzaktan yama uyguladığını söyledi.

Şirket, bir gün sonra, saldırganların SeaSpy ve Saltwater kötü amaçlı yazılımlarını kullandığı, zaten güvenliği ihlal edilmiş ESG cihazlarına ikinci bir güvenlik güncellemesi dalgası uyguladı.

Noel Arifesinde açıklanan ve CVE-2023-7102 olarak takip edilen sıfır gün, Barracuda ESG cihazlarında çalışan Amavis virüs tarayıcısı tarafından kullanılan Spreadsheet::ParseExcel üçüncü taraf kitaplığındaki bir zayıflıktan kaynaklanmaktadır.

Saldırganlar, parametre ekleme yoluyla yamalı ESG cihazlarında rastgele kod yürütmek için bu kusurdan yararlanabilir.

Şirket ayrıca, hala yama bekleyen açık kaynak kitaplığında hatayı ayrı olarak takip etmek için CVE-2023-7101 CVE kimliğini de sundu.

Barracuda, 24 Aralık’ta yayınlanan bir danışma belgesinde, “Müşterilerin şu anda herhangi bir işlem yapmasına gerek yok ve araştırmamız devam ediyor.” dedi.

“Mandiant ile işbirliği içinde çalışan Barracuda, bu faaliyetin UNC4841 olarak takip edilen Çin bağlantı noktası aktörünün devam eden faaliyetlerine atfedilebileceğini değerlendiriyor.”

Bu yıl sıfır gün saldırılarının ikinci dalgası

Mayıs ayında aynı hacker grubu, siber casusluk kampanyasının bir parçası olarak Barracuda ESG cihazlarını hedeflemek için başka bir sıfır gün (CVE-2023-2868) kullandı.

Barracuda, sıfır günün, daha önce bilinmeyen kötü amaçlı yazılımları dağıtmak ve güvenliği ihlal edilmiş sistemlerden veri sızdırmak amacıyla en az Ekim 2022’den bu yana en az yedi ay boyunca saldırılarda kötüye kullanıldığını açıkladı.

Ters kabuklar aracılığıyla saldırıya uğramış sistemlere uzaktan erişim sağlamak için SeaSpy ve Saltwater kötü amaçlı yazılımlarını ve SeaSide kötü amaçlı aracını kullandılar.

Submarine (diğer adıyla DepthCharge) ve Whirlpool kötü amaçlı yazılımı, yüksek değerli hedeflerin bulunduğu ağlarda önceden güvenliği ihlal edilmiş az sayıda cihaza yönelik kalıcılığı korumak için sonraki aşamadaki yüklerle aynı saldırılarda kullanıldı.

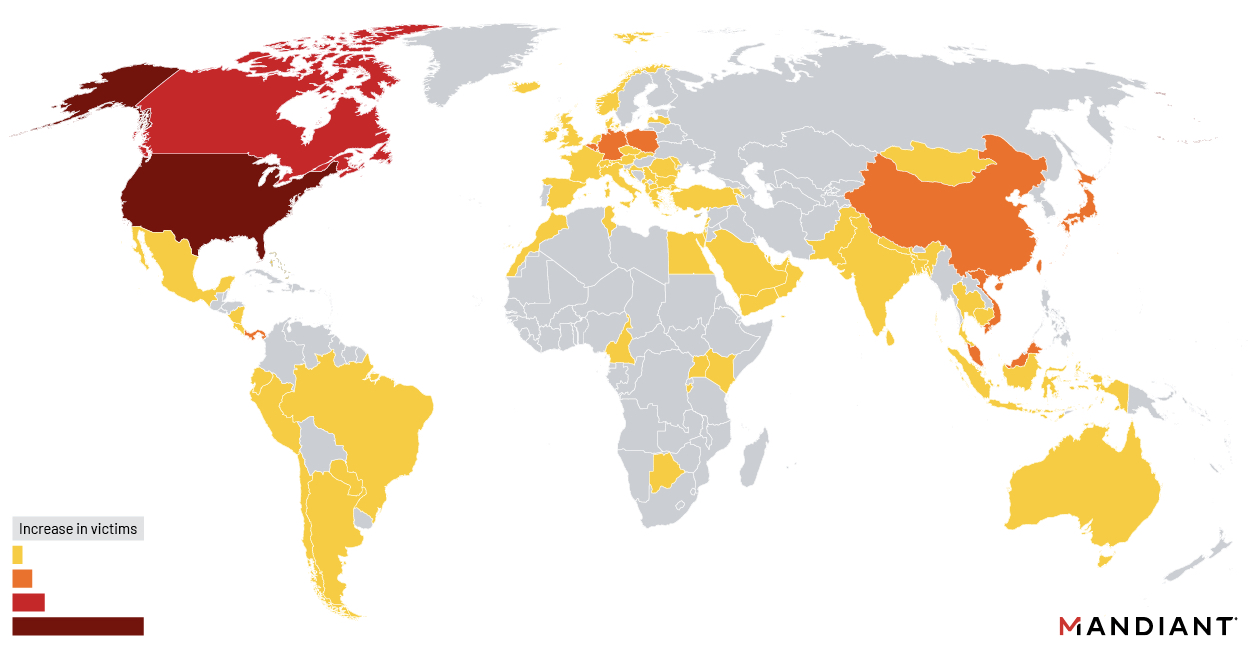

Saldırganların motivasyonu casusluktu; UNC4841 korsanları, ihlal edilen ağlardan yüksek profilli hükümet ve yüksek teknoloji kullanıcılarına yönelik hedefli sızıntılar gerçekleştiriyordu.

Siber güvenlik firması Mandiant’a göre, Mayıs kampanyasında saldırıya uğrayan cihazların neredeyse üçte biri, çoğu Ekim ve Aralık 2022 arasında olmak üzere devlet kurumlarına aitti.

Barracuda, Mayıs saldırılarından sonra müşterilerini, ele geçirilen tüm cihazları, hatta daha önce yama uyguladıkları cihazları bile derhal değiştirmeleri gerektiği konusunda uyardı (saldırılarda tüm cihazların yaklaşık %5’i ihlal edildi).

Barracuda, aralarında Samsung, Kraft Heinz, Mitsubishi ve Delta Airlines gibi önde gelen şirketlerin de bulunduğu dünya çapında 200.000’den fazla kuruluşun ürünlerini kullandığını söylüyor.