ÖZET

- Banshee Stealer, sahte GitHub depoları ve kimlik avı siteleri aracılığıyla dağıtılan macOS kullanıcılarını hedef alıyor.

- Kötü amaçlı yazılım, tarayıcı kimlik bilgilerini, kripto para cüzdanlarını, 2FA kodlarını ve sistem ayrıntılarını çalıyor.

- Apple’ın XProtect algoritmasını ve yanıltıcı sistem açılır pencerelerini kullanarak tespit edilmekten kaçınır.

- Tehdit aktörleri, kötü amaçlı yazılımdaki bölgesel kısıtlamaları kaldırarak hedefleri genişletti.

- Kaynak kodu Kasım 2024’te sızdırıldı ancak gelişen siber tehditlerden dolayı riskler devam ediyor.

Check Point’teki siber güvenlik araştırmacıları, Eylül 2024’ün sonlarında Banshee Stealer’ın kimlik avı web siteleri ve sahte GitHub depoları aracılığıyla dağıtılan yeni bir sürümünü tespit etti. Hackread.com ile özel olarak paylaşılan araştırmalarına göre bu bilgi hırsızı, Google Chrome, Telegram ve TradingView gibi popüler yazılımlara benziyor.

Bilginiz olsun diye söylüyorum, Banshee macOS Stealer, macOS kullanıcılarını hedef alıyor ve tarayıcı kimlik bilgilerini, kripto para cüzdanlarını ve diğer hassas verileri çalıyor. İlk olarak Ağustos 2024’te Elastic Security Labs tarafından tespit edildi ve XSS, Exploit ve Telegram gibi yer altı forumlarında “hizmet olarak hırsız” olarak reklamı yapıldı.

Yeni keşfedilen bu sürüm, Apple’ın kendi XProtect antivirüs motorundan “çalınan” bir dize şifreleme algoritması içeriyor ve bu, onun iki aydan fazla bir süre boyunca tespit edilmekten kurtulmasına olanak tanıyor. Ayrıca, daha önce kötü amaçlı yazılımın belirli bölgeleri hedeflemesini önlemek için kullanılan ve potansiyel hedeflerinin genişlediğini gösteren Rusça dil kontrolünü de içermiyor.

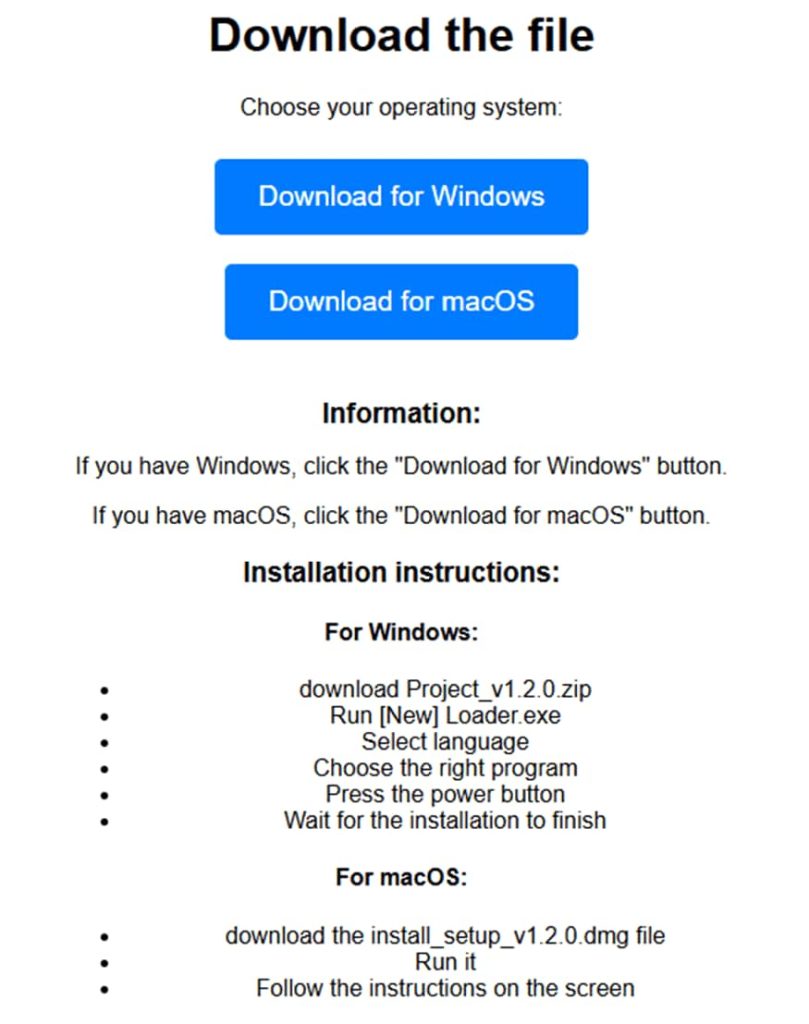

Check Point, kötü amaçlı yazılımı kimlik avı web siteleri aracılığıyla dağıtan birden fazla kampanya tespit etti, ancak bunların önceki müşteriler tarafından gerçekleştirilip gerçekleştirilmediği belli değil. Tehdit aktörleri Banshee dağıtımı için GitHub depolarını kullandı ve Banshee ile macOS kullanıcılarını ve Lumma Stealer ile Windows kullanıcılarını hedef aldı. Kötü amaçlı yazılım depoları üç dalga halinde oluşturuldu, yıldızlar ve incelemelerle meşru görünüyor ve kullanıcıları kötü amaçlı yazılım indirmeye teşvik ediyor

Banshee Stealer, web tarayıcılarından, kripto para cüzdanlarından ve Chrome, Brave, Edge ve Vivaldi gibi web tarayıcılarından oturum açma kimlik bilgilerini çalmak da dahil olmak üzere belirli uzantılara sahip dosyalardan veri toplayabilir. Ayrıca tarayıcı uzantılarını, özellikle de kripto para cüzdanlarına yönelik uzantıları hedef alarak dijital varlıklarınızın güvenliğini tehlikeye atma potansiyeline sahiptir.

Ayrıca, hesaplarınız için ekstra bir güvenlik katmanını atlayarak İki Faktörlü Kimlik Doğrulama (2FA) kimlik bilgilerinizi yakalayabilir. Ayrıca, harici IP adresiniz ve macOS şifrelerinizle birlikte cihazınızdaki yazılım ve donanım ayrıntılarını da silerek saldırganlara sisteminizin tam bir resmini verir.

Ayrıca Banshee Stealer, meşru sistem istemlerini taklit eden aldatıcı açılır pencereler kullanır. Bu pop-up’lar, farkında olmadan macOS şifrenizi açığa çıkarmanız için sizi kandırabilir ve kötü amaçlı yazılıma sisteminize yönetim erişimi izni verebilir. Kötü amaçlı yazılım, güvenlik araçları tarafından tespit edilmekten kaçınmak için anti-analiz teknikleri kullanır.

Bu, geleneksel yöntemler kullanılarak cihazınızdaki varlığının tespit edilmesini zorlaştırır. Verileriniz çalındıktan sonra şifreli ve kodlanmış kanallar aracılığıyla saldırganın komuta ve kontrol sunucularına gönderilir, bu da takip edilmesi veya ele geçirilmesini zorlaştırır. Kaynak kodu Kasım 2024’te çevrimiçi olarak sızdırıldı ve bu da kapatılmasına yol açtı. Yine de siber tehditlerin sürekli olarak nasıl geliştiğini vurguluyor.

“İşletmeler, hassas bilgileri tehlikeye atan ve itibarlara zarar veren maliyetli veri ihlalleri, dijital varlıkları tehdit eden kripto para cüzdanlarına yönelik hedefli saldırılar ve tespit edilmekten kaçan ve uzun vadeli zarara yol açan sinsi kötü amaçlı yazılımların neden olduğu operasyonel kesintiler de dahil olmak üzere modern kötü amaçlı yazılımların oluşturduğu daha geniş risklerin farkında olmalıdır. Tanımlanmadan önce,” CPR araştırmacıları blog yazısında belirtti.

Mountain View, Kaliforniya merkezli tarayıcı güvenliği sağlayıcısı Menlo Security’nin Siber Güvenlik Uzmanı Bayan Ngoc Bui, en son gelişme hakkında şunları söyledi: “Bu yeni Banshee Stealer çeşidi, Mac güvenliğindeki kritik bir açığı ortaya çıkarıyor. Şirketler Apple ekosistemlerini giderek daha fazla benimsese de güvenlik araçları buna ayak uyduramıyor. Önde gelen EDR çözümlerinin bile Mac’lerde sınırlamaları vardır ve bu da kuruluşlara önemli kör noktalar bırakır. Mac ortamlarında daha eğitimli avcıları da içeren çok katmanlı bir güvenlik yaklaşımına ihtiyacımız var.“

İLGİLİ KONULAR

- Sahte Google Meet Uyarıları Windows ve macOS’a Kötü Amaçlı Yazılım Yüklüyor

- “HM Surf” macOS Kusuru, Saldırganların Kameraya ve Mikrofona Erişmesine İzin Veriyor

- Bilgisayar Korsanları Veri Çalmak İçin MacOS’taki Microsoft Teams’i Kullanabilir

- TodoSwift Kötü Amaçlı Yazılım, Bitcoin PDF Uygulaması Kılığında macOS’u Hedefliyor

- Lazarus Group, Sahte İş PDF’lerinde RustyAttr Truva Atı ile macOS’u Etkiliyor