Siber güvenlik araştırmacıları, Latin Amerika (LATAM) ve Avrupa’daki hedeflere Astaroth (diğer adıyla Guildma), Mekotio ve Ousaban (aka Javali) gibi çeşitli bankacılık truva atlarını dağıtmak için Google Cloud Run hizmetini silah haline getiren e-posta kimlik avı kampanyalarındaki ani artış konusunda uyarıda bulunuyor .

Cisco Talos araştırmacıları geçen hafta, “Bu kötü amaçlı yazılım aileleriyle ilişkili enfeksiyon zincirleri, son kötü amaçlı yazılım yükleri için indirici veya indirici olarak işlev gören kötü amaçlı Microsoft Yükleyicilerinin (MSI’ler) kullanımını içeriyor” dedi.

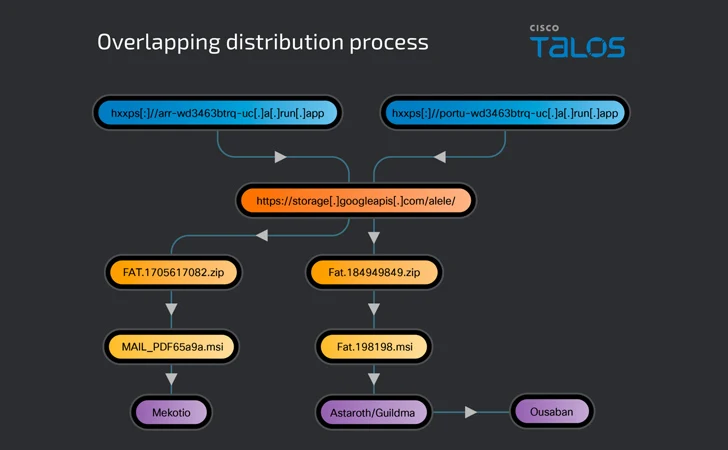

Eylül 2023’ten bu yana gözlemlenen yüksek hacimli kötü amaçlı yazılım dağıtım kampanyaları, yayılma için Google Cloud’da aynı depolama paketini kullanıyor ve bu da dağıtım kampanyalarının arkasındaki tehdit aktörleri arasında potansiyel bağlantılar olduğunu gösteriyor.

Google Cloud Run, kullanıcıların altyapıyı yönetmeye veya ölçeklendirmeye gerek kalmadan ön uç ve arka uç hizmetleri, toplu işleri çalıştırmasını, web siteleri ve uygulamaları dağıtmasını ve iş yüklerini sıraya koymasını sağlayan yönetilen bir bilgi işlem platformudur.

Araştırmacılar, “Düşmanlar Google Cloud Run’ı, dağıtım altyapısını çoğu kuruluşun muhtemelen dahili sistemlerin erişimini engellemediği platformlara dağıtmanın ucuz ama etkili bir yolu olarak görebilir” dedi.

Kimlik avı mesajları göndermek için kullanılan sistemlerin çoğunluğu Brezilya’dan geliyor ve bunu ABD, Rusya, Meksika, Arjantin, Ekvador, Güney Afrika, Fransa, İspanya ve Bangladeş takip ediyor. E-postalar, bazı durumlarda yerel vergi dairelerinden geldiği iddia edilen faturalar veya mali ve vergi belgeleriyle ilgili temalar taşıyor.

Bu mesajların içine, çalıştırılmakta olan bir web sitesine giden bağlantılar yerleştirilmiştir.[.]Bu, kötü amaçlı bir MSI dosyası içeren bir ZIP arşivinin doğrudan veya 302 yönlendirmeleri aracılığıyla yükleyicinin depolandığı bir Google Bulut Depolama konumuna iletilmesiyle sonuçlanır.

Tehdit aktörlerinin, coğrafi sınırlama hileleri kullanarak, ziyaretçileri bu URL’lere ABD IP adresiyle erişirken Google gibi meşru bir siteye yönlendirerek tespitten kaçmaya çalıştıkları da gözlemlendi.

Hem Mekotio hem de Astaroth’u sunmak için aynı altyapıyı kullanmanın yanı sıra, Astaroth ile ilişkili enfeksiyon zinciri, Ousaban’ı dağıtmak için bir kanal görevi görüyor.

Astaroth, Mekotio ve Ousaban’ın tümü, finansal kurumları öne çıkarmak, kullanıcıların web tarama faaliyetlerini takip etmek, tuş vuruşlarını kaydetmek ve hedef banka web sitelerinden birinin açık olması durumunda ekran görüntüleri almak için tasarlanmıştır.

Ousaban’ın bulut hizmetlerini kendi avantajına silah olarak kullanma geçmişi var; daha önce ikinci aşama yükleri indirmek için Amazon S3 ve Microsoft Azure’u ve komuta ve kontrol (C2) yapılandırmasını almak için Google Dokümanlar’ı kullanmıştı.

Bu gelişme, DCRat, Remcos RAT ve DarkVNC gibi hassas verileri toplayabilen ve güvenliği ihlal edilmiş ana bilgisayarların kontrolünü ele geçirebilen kötü amaçlı yazılım ailelerini yayan kimlik avı kampanyalarının ortasında gerçekleşti.

Bu aynı zamanda potansiyel kurbanları mobil cihazlarına kötü amaçlı yazılım yüklemeleri için kandırmak amacıyla kimlik avı ve e-posta tabanlı saldırılarda (diğer adıyla quishing) QR kodları kullanan tehdit aktörlerinin sayısında da bir artışa yol açıyor.

Talos, “Ayrı bir saldırıda, düşmanlar, hedeflere, sahte Microsoft Office 365 oturum açma sayfalarına işaret eden ve girildiğinde kullanıcının oturum açma bilgilerini çalan kötü amaçlı QR kodları içeren hedef odaklı kimlik avı e-postaları gönderdi.” dedi.

“QR kod saldırıları özellikle tehlikelidir çünkü saldırı vektörünü korunan bir bilgisayardan hedefin, genellikle daha az güvenlik korumasına sahip olan ve sonuçta saldırganların peşinde olduğu hassas bilgilerin bulunduğu kişisel mobil cihazına taşır.”

Kimlik avı kampanyaları, şu anda 0.6.0 sürümüne ulaşmış olan ve geliştiricileri tarafından yapılan sürekli yama ve güncelleme akışını vurgulayan Rhadamanthys adlı bir bilgi hırsızını dağıtmak için gözlerini petrol ve gaz sektörüne dikti.

Cofense, “Kampanya, kurbanları başta Google Haritalar veya Google Görseller olmak üzere meşru bir alan adı üzerindeki açık yönlendirmeyi kötüye kullanan yerleşik bir bağlantıyla etkileşime girmeye ikna etmek için araç olay raporu kullanan bir kimlik avı e-postasıyla başlıyor” dedi.

Bağlantıya tıklayan kullanıcılar daha sonra sahte bir PDF dosyası barındıran bir web sitesine yönlendiriliyor; bu dosya gerçekte GitHub deposuyla bağlantı kuran ve çalan yürütülebilir dosyayı içeren bir ZIP arşivini indiren tıklanabilir bir resimdir.

Şirket, “Bir kurban yürütülebilir dosyayla etkileşime girmeye çalıştığında, kötü amaçlı yazılım paketini açacak ve çalınan kimlik bilgilerini, kripto para cüzdanlarını veya diğer hassas bilgileri toplayan bir komuta ve kontrol (C2) konumuyla bağlantı başlatacak” diye ekledi.

Kaspersky’ye göre diğer kampanyalar, müşteri posta listelerini ele geçirmek ve inandırıcı görünen kimlik avı e-postaları göndermek için çalınan kimlik bilgilerinden yararlanmak amacıyla Twilio’nun SendGrid’i gibi e-posta pazarlama araçlarını kötüye kullandı.

Rus siber güvenlik şirketi, “Bu kampanyayı özellikle sinsi yapan şey, kimlik avı e-postalarının geleneksel güvenlik önlemlerini atlamasıdır” dedi. “Meşru bir hizmet aracılığıyla gönderildiklerinden ve bariz bir kimlik avı belirtisi içermediklerinden, otomatik filtrelerle tespit edilmekten kurtulabilirler.”

Bu kimlik avı etkinlikleri, Greatness ve Tycoon gibi siber suçluların kötü amaçlı kampanyalar düzenlemesi için uygun maliyetli ve ölçeklenebilir bir araç haline gelen kimlik avı kitlerinin kolay bulunabilirliğiyle daha da güçleniyor.

“İşadamı Grubu [phishing-as-a-service] Trustwave SpiderLabs araştırmacısı Rodel Mendrez geçen hafta Telegram’da 120 $ gibi düşük bir fiyata satılıyor ve pazarlanıyor” dedi ve hizmetin ilk olarak Ağustos 2023 civarında ortaya çıktığını belirtti.

“En önemli satış özellikleri arasında Microsoft’un iki faktörlü kimlik doğrulamasını atlama, ‘en yüksek düzeyde bağlantı hızı’ elde etme ve antibot önlemlerinden kaçınmak için Cloudflare’den yararlanarak tespit edilmeyen kimlik avı bağlantılarının kalıcılığını sağlama yeteneği yer alıyor.”