Mobil cihazlar, dijital ödemelerin mevcudiyeti ve kimlik doğrulama için OTP’lerin (bir kerelik şifreler) müdahalesi onları savunmasız hale getirdiğinden, finansal sahtekarlık için ana hedef haline gelmiştir. Tehdit oyuncunun en son hedefleri, Zimperium Zlabs araştırma ekibi tarafından ortaya çıkan sofistike bir mobil kötü amaçlı yazılım kampanyasında hassas finansal/kişisel verileri ortaya çıkarmak zorunda kalan Hintli banka kullanıcılarıdır.

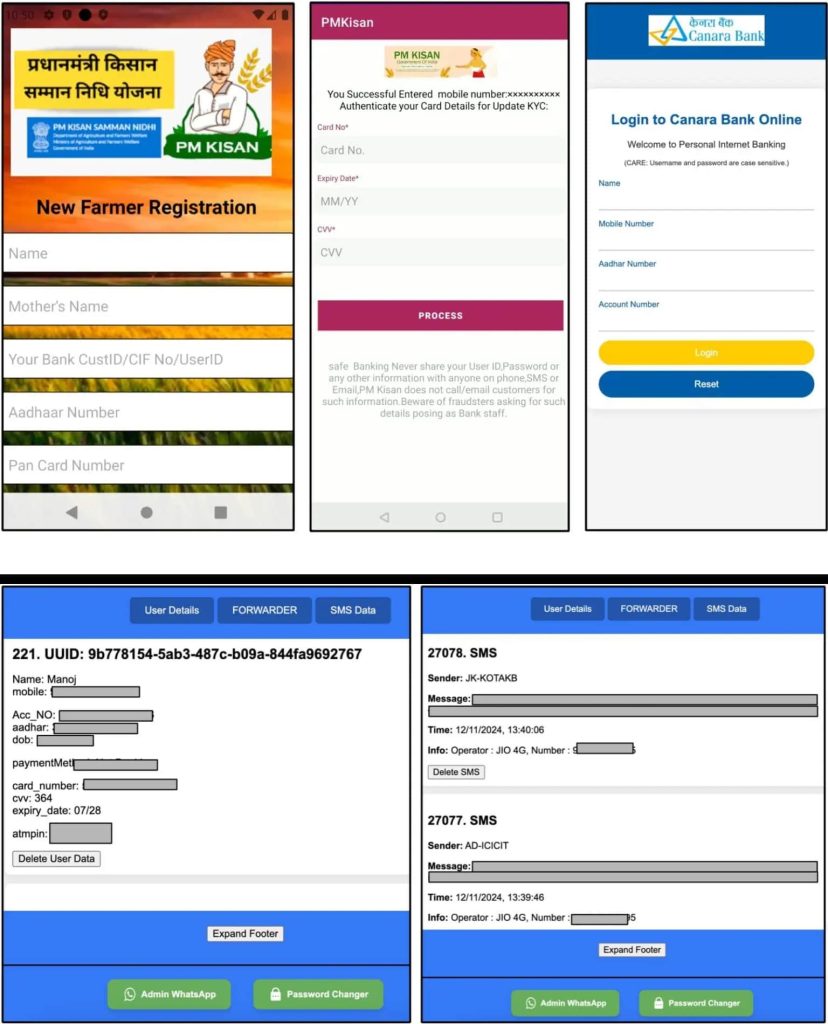

Şirkete göre, bankacılık Truva atları Hint bankalarını ve devlet kurumlarını hedefliyor ve canlı telefon numaraları SMS mesajlarını engellemek ve yönlendirmek için hassas verileri riske atmak için kullanıldı. Bu kampanyanın tek bir tehdit aktörünün çalışması olduğuna ve Android işletim sistemini çalıştıran mobil cihazları hedeflediğine inanılıyor. Araştırmacılar aktörü “Fatboypanel” olarak adlandırdılar.

Bu “koordineli çaba”, Çarşamba günü yayınlanmadan önce hackread.com ile paylaşılan blog yayınında, finansal ve kişisel verileri çalmak için tasarlanmış 1000’den fazla kötü niyetli Android uygulamasını kullanıyor.

Meşru bankacılık ve hükümet araçları olarak gizlenen bu uygulamalar öncelikle WhatsApp aracılığıyla dağıtılmaktadır. Kurbanlar Aadhaar ve Pan kartı detaylarını, ATM pinlerini ve mobil bankacılık kimlik bilgilerini ortaya çıkarmak için kandırılıyor.

En sık görülen bankalar şunlardır:

- ICICI:% 15.2

- SBI:% 10.5

- RBL:% 11.9

- PNB:% 12.9

Geleneksel kötü amaçlı yazılım kampanyalarından farklı olarak, bu OTP hırsızlığına karşı daha yenilikçi bir yaklaşım kullanır. Zimperium araştırmacıları tarafından gözlemlendiği gibi, yalnızca komut ve kontrol sunucularına güvenmek yerine, kötü amaçlı yazılım SMS mesajlarını canlı telefon numaralarını kullanarak gerçek zamanlı olarak keser ve yönlendirir. Bununla birlikte, bu yöntem izlenebilir bir dijital iz bırakır ve faillerin tanımlanmasında kolluk kuvvetlerine yardımcı olabilir.

Zlas araştırmacıları, bu operasyonda yaklaşık 900 kötü amaçlı yazılım örneği ve yaklaşık 1.000 telefon numarası belirledi. Bu sayıların yaklaşık% 63’ü Batı Bengal, Bihar ve Jharkhand’a kaydedildi.

- Bihar: Kurbanların% 22,6’sı

- Jharkhand: Kurbanların% 10.0’ı

- Batı Bengal: Kurbanların% 30,2’si

Bu kampanyanın kapsamı önemlidir. Kötü amaçlı uygulamaların analizi, merkezi bir işlemi gösteren paylaşılan kodu, kullanıcı arayüz öğelerini ve uygulama logolarını ortaya çıkarır. Ayrıca, araştırmacılar 222’den fazla korunmasız Firebase depolama kovası keşfettiler. Banka detayları, kart bilgileri, hükümet kimlikleri ve SMS mesajları da dahil olmak üzere bu açık bilgi, tahmini 50.000 kurbanı etkilemektedir.

Kötü amaçlı yazılım üç farklı varyantta çalışır: SMS yönlendirme, Firebase-exfiltrasyon ve hibrit bir yaklaşım. Tüm varyantlar, OTP’ler de dahil olmak üzere SMS mesajlarını, yetkisiz işlemleri mümkün kılar. Kaçma teknikleri, simgesini gizlemek, kaldırmaya direnmek ve kod gizleme ve paketleme kullanmayı içerir.

Gönderenlerine göre SMS mesajlarının en üst dağıtım kaynakları şunlardır:

- Jio ödemeleri:% 47,4

- Airtel Ödeme Bankası:% 18.5

Kötü amaçlı yazılım ve Firebase uç noktaları içindeki sabit kodlanmış telefon numaraları, çalınan veriler için eksfiltrasyon noktaları olarak işlev görür. Bu platform için yönetici gösterge tablosu, çok kullanıcı bir ortam öneren ve tehdit aktörleri arasında doğrudan iletişimi kolaylaştıran bir “WhatsApp Yöneticisi” düğmesi bile içeriyordu.

Kendinizi mobil kötü amaçlı yazılımlardan korumak için, resmi uygulama mağazalarından uygulamaları indirmek ve web sitelerinden, mesajlaşma uygulamalarından veya güvenilmeyen kaynaklardan APK dosyalarını indirmekten kaçının. Yüklemeden önce uygulama ayrıntılarını doğrulayın ve güvenli bir mobil deneyim için aşırı izinler isteyen uygulamalardan kaçının.