Bir müzakere başarısızlığı gibi görünen LockBit fidye yazılımı grubu, Bank Syariah Endonezya siber saldırısından sonra çalındığını iddia ettiği verileri sızdırmaya karar verdi.

LockBit, 12 Mayıs’ta sızıntı sitesinde araştırmacılar tarafından tweet atılan bir ilk tehdit oluşturdu. Ancak, 15 Mayıs’ta grup, Bankanın BSI veri ihlalinden kaynaklandığı iddia edilen veri setini grubun web sitesinde ortaya çıktığı şekliyle yayınladı.

Cyber Express, yorum için Bank BSI grubuna ulaştı. Henüz onlardan herhangi bir cevap alamadık.

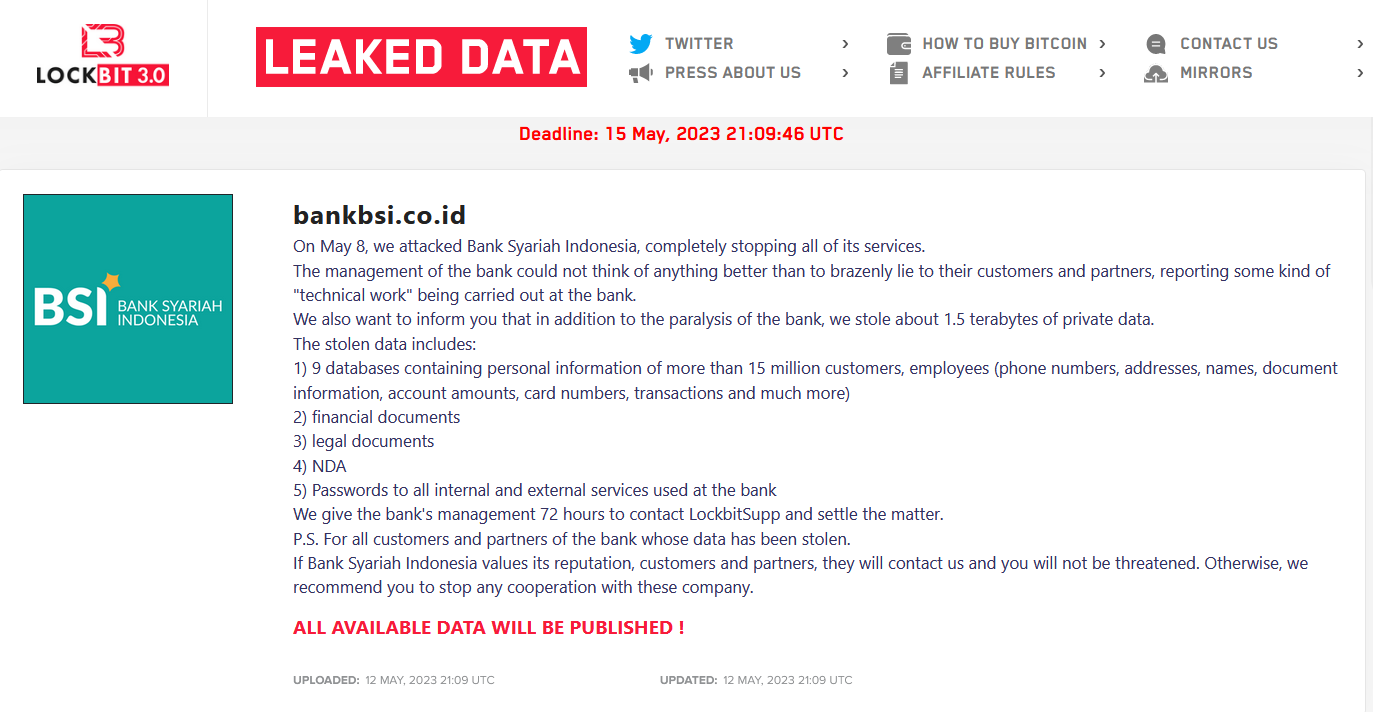

Aşağıdaki ekran görüntüsü, bir teknoloji güvenliği tarafından tweetlenen LockBit’in sızıntı sitesinden alınmıştır. şirket, Dark Tracer.

Bank Syariah Endonezya siber saldırısı: Her şey nasıl başladı?

LockBit fidye yazılımı grubu, yukarıdaki ekran görüntüsünde gösterildiği gibi, 8 Mayıs’ta Bank Syariah Indonesia siber saldırısını başlattıklarını iddia etti.

Fidye yazılımı grubuna göre, Bank Syariah Indonesia siber saldırısından sonra tüm hizmetleri tamamen durdurabildiler ve ardından yönetim, bunun teknik çalışma nedeniyle olduğu konusunda müşterilerine ve ortaklarına ‘yalan söyledi’.

Grup, Bank Syariah Endonezya siber saldırısından sonra 1,5 terabayt gizli veriye eriştiğini iddia etti.

Bank Syariah Endonezya siber saldırısının ardından fidye ödemesi için son tarih 15 Mayıs olarak belirlendi. Grup, Bank BSI fidye yazılımı saldırısından şu verilere sahipti:

- 15 milyondan fazla kişinin kişisel bilgilerini içeren dokuz veri tabanı. Buna müşteriler ve çalışanlar da dahildi.

- İsimler, telefon numaraları, adresler, hesap verileri, kart detayları, işlem detayları vb.

- Yasal belgeler

- gizlilik sözleşmesi

- Bankadaki tüm iç ve dış hizmetlerin şifreleri.

Gönderi, fidye ödemesi yapmak ve “meseleyi halletmek” için 72 saatlik bir süre ile sona erdi. Fidye yazılımı grubu, bankanın müşterilerini ve ortaklarını, fidye yazılımı hedefi fidye ödemesi için onlarla iletişime geçmezse şirketle herhangi bir işbirliğini durdurmaya çağırdı.

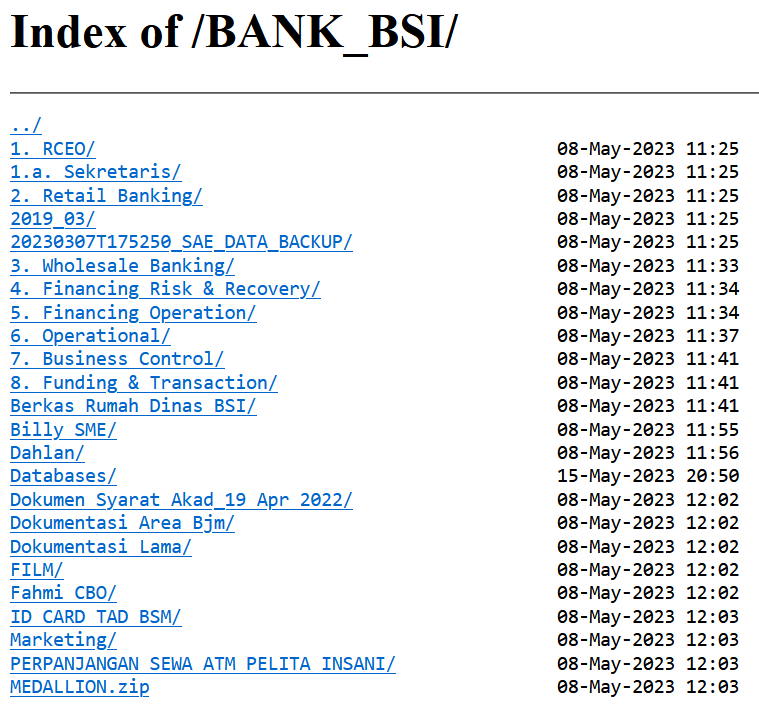

16 Mayıs’ta LockBit fidye yazılımı grubu, Bank Syariah Endonezya siber saldırısından sonra çalındığını iddia eden verileri aşağıdaki örneklerle birlikte yayınladı:

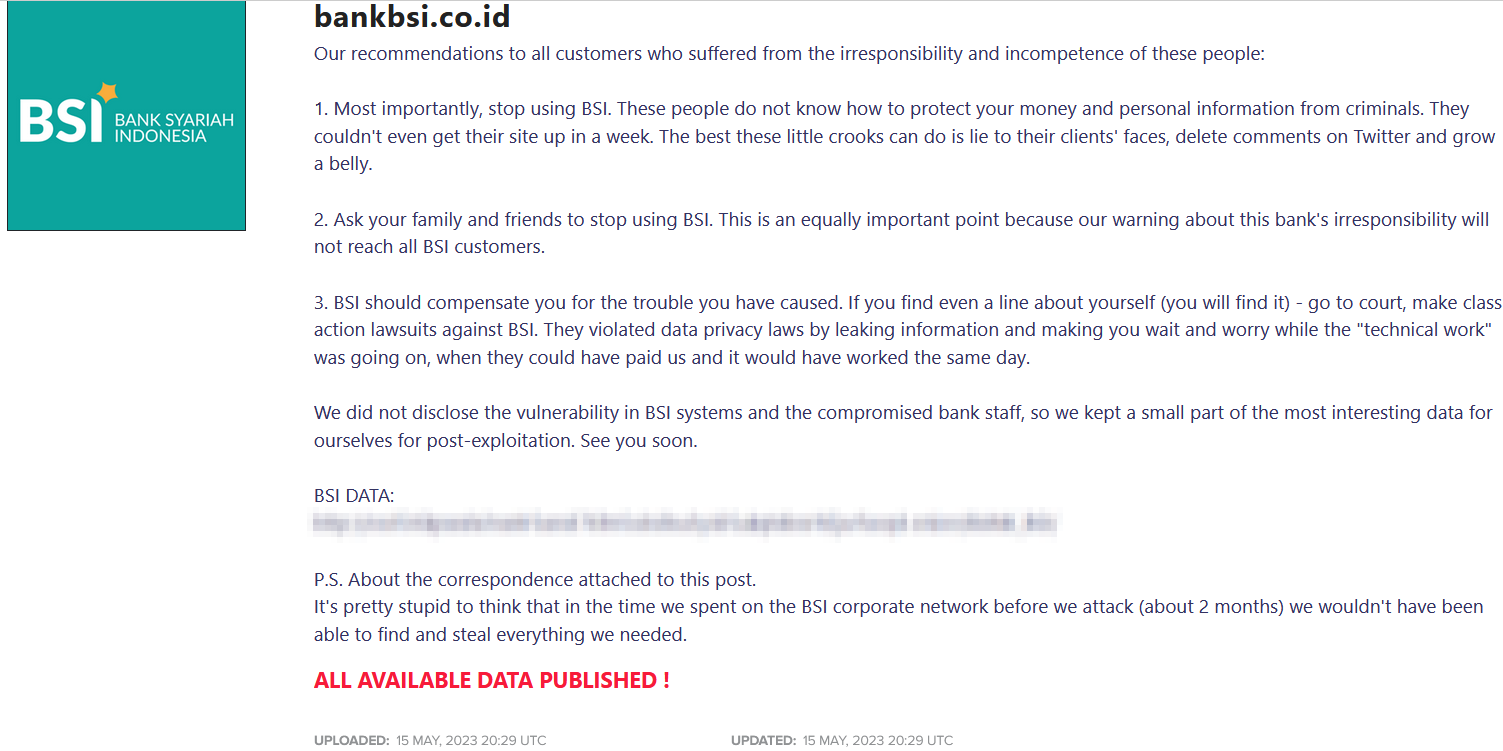

Yukarıdaki verilerin yanı sıra fidye yazılımı grubu mesaj gönderdi muhtemelen hedeften herhangi bir fidye almamasından dolayı Bank BSI kullanıcılarına.

Dark Tracer 16 Mayıs’ta tweet attı: “Müzakere dönemi sona erdi ve LockBit fidye yazılımı grubu nihayet Bank Syariah Endonezya’dan çalınan tüm verileri karanlık ağda herkese açık hale getirdi.”

LockBit, Bank BSI’nin sistemlerini kapatıldıktan bir hafta sonra bile tekrar çalışmaya döndüremeyeceği konusunda bir söylenti yaptı. Kullanıcıların verilerinin sızdırıldığını göreceklerini ve ardından ‘mahkemeye başvurmaları ve toplu dava açmaları’ gerektiğini iddia ettiler.

Bank BSI veri ihlali gönderisinde, “BSI sistemlerindeki güvenlik açığını ve güvenliği ihlal edilmiş banka personelini ifşa etmedik, bu nedenle en ilginç verilerin küçük bir bölümünü istismar sonrası için kendimize sakladık.” Bu, grubun bir güvenlik açığı aracılığıyla hedefin sistemlerine erişim kazandığını gösteriyor.

Grup ayrıca, tüm verileri çaldıklarında Bank BSI’nin sistemlerini iki ay önceden hacklediklerini yazdı.

Bank Syariah Endonezya siber saldırısı: LockBit müzakere sohbetini paylaşıyor

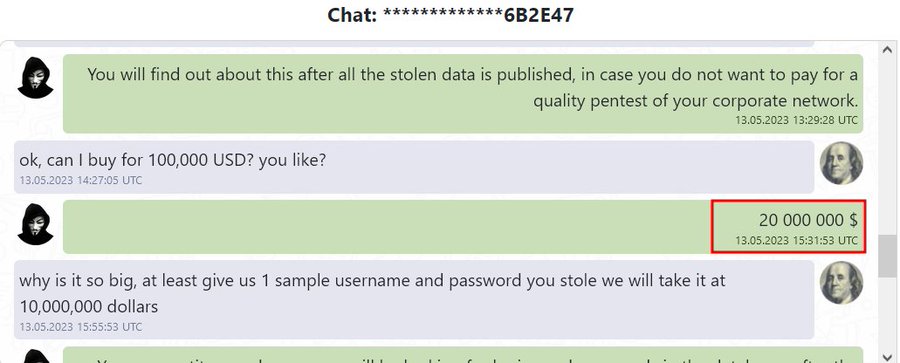

LockBit paylaşılan sohbet Banka BSI veri satışı müzakerelerine ilişkin tarihçe. Telegram’daki bir kullanıcı, verileri LockBit’ten 100.000 USD karşılığında satın almak istedi. Ancak fidye yazılımı grubu 20.000.000 $ talep etti.

Hudson Rock’ın Bank BSI Systems incelemesi

Şifre gücünü gösteren ekran görüntüsü (Fotoğraf: Hudson Rock)

Hudson Rock Kurucu Ortağı ve CTO’su Alon Gal, siber güvenlik firmasının Bank BSI çalışanları tarafından sürdürüldüğünü tespit ettiği siber hijyen eksikliğiyle ilgili ayrıntıları paylaştı. Daha fazla inceleme, yerinde bir anti-virüs bulunmadığını da doğruladı.

(Fotoğraf: Alon Gal/ Hudson Rock)

“Ayrıca, Bank Syariah’ın hassas hizmetlere erişimi olan bilgi hırsızları tarafından ele geçirilen çok sayıda çalışanı olduğunu ve verilerimizin bankanın genel olarak zayıf bir siber hijyene sahip olduğunu gösterdiğini (zayıf çalışan şifreleri, hayır çalışan bilgisayarlarına yüklenen anti-virüsler),” Alon’un LinkedIn gönderisi sona erdi.

Eskiden ABCD olarak bilinen LockBit fidye yazılımı, Eylül 2019’da bulundu. Grup, siber saldırısını bir güvenlik açığı aracılığıyla erişim elde etmekle başlayan üç ana aşamada sürdürüyor.

Daha sonra grup, kullanım sonrası araçları kullanır, ayrıcalıkları artırır ve hedeflenen makinelerde güvenliği devre dışı bıraktıktan sonra görevini tamamlar.