Popup Builder eklentisinin savunmasız bir sürümünü kullanan binlerce WordPress sitesinin güvenliği, adlı kötü amaçlı yazılım tarafından ele geçirildi. Balad Enjektörü.

İlk olarak Ocak 2023’te Doctor Web tarafından belgelenen kampanya, virüslü sitelerin ziyaretçilerini sahte teknik destek sayfalarına, hileli piyango kazançlarına ve anlık bildirim dolandırıcılıklarına yönlendirmek için tasarlanmış arka kapı enjekte etmek üzere WordPress eklentilerini silah haline getiren bir dizi periyodik saldırı dalgasında gerçekleşiyor. .

Sucuri tarafından ortaya çıkarılan sonraki bulgular, 2017’den bu yana aktif olduğu ve o zamandan bu yana en az 1 milyon siteye sızdığı söylenen operasyonun devasa boyutunu ortaya çıkardı.

13 Aralık 2023’te en son Balada Enjektör etkinliğini tespit eden GoDaddy’nin sahibi olduğu web sitesi güvenlik şirketi, 7.100’den fazla sitedeki enjeksiyonları tespit ettiğini söyledi.

Bu saldırılar, bir gün önce WPScan tarafından kamuoyuna açıklanan Popup Builder’daki (CVE-2023-6000, CVSS puanı: 8,8) (200.000’den fazla aktif yüklemeye sahip bir eklenti) yüksek önemdeki bir kusurdan yararlanıyor. Sorun 4.2.3 sürümünde giderildi.

WPScan araştırmacısı Marc Montpas, “Başarılı bir şekilde yararlanıldığında, bu güvenlik açığı, saldırganların, hedefledikleri oturum açmış yöneticinin hedeflenen sitede yapmasına izin verilen herhangi bir eylemi gerçekleştirmesine olanak tanıyabilir; buna isteğe bağlı eklentiler yüklemek ve yeni hileli Yönetici kullanıcılar oluşturmak da dahildir.” dedi.

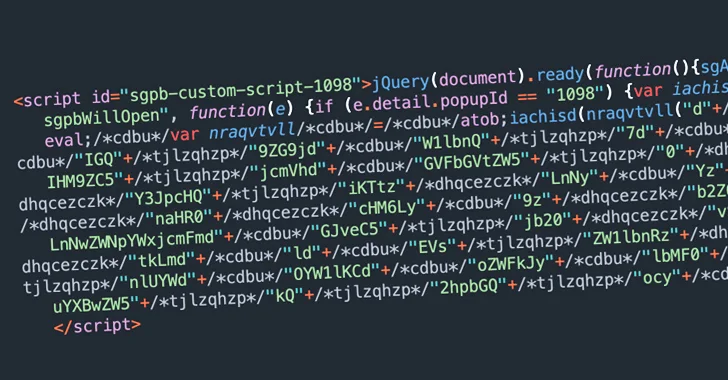

Kampanyanın nihai hedefi, Specialcraftbox’ta barındırılan kötü amaçlı bir JavaScript dosyasını eklemektir.[.]com’a gidin ve bunu web sitesinin kontrolünü ele geçirmek ve kötü amaçlı yönlendirmeleri kolaylaştırmak amacıyla ek JavaScript yüklemek için kullanın.

Dahası, Balada Injector’ın arkasındaki tehdit aktörlerinin, arka kapılar yükleyerek, kötü amaçlı eklentiler ekleyerek ve hileli blog yöneticileri oluşturarak güvenliği ihlal edilmiş siteler üzerinde kalıcı kontrol sağladığı biliniyor.

Bu genellikle, özellikle oturum açmış site yöneticilerini hedeflemek için JavaScript enjeksiyonları kullanılarak gerçekleştirilir.

Sucuri araştırmacısı Denis Sinegubko geçen yıl şunları kaydetti: “Buradaki fikir, bir blog yöneticisi bir web sitesinde oturum açtığında, tarayıcısının, her yeni sayfada kimlik doğrulaması yapmak zorunda kalmadan tüm idari görevlerini yerine getirmesine olanak tanıyan çerezler içermesidir.”

“Dolayısıyla, tarayıcıları yönetici etkinliğini taklit etmeye çalışan bir komut dosyası yüklerse, WordPress yönetici arayüzü aracılığıyla yapılabilecek hemen hemen her şeyi yapabilecektir.”

Yeni dalga da bir istisna değil, çünkü oturum açmış yönetici çerezleri tespit edilirse, sahte bir arka kapı eklentisini (“wp-felody.php” veya “Wp Felody”) yükleyip etkinleştirmek için yükseltilmiş ayrıcalıkları silah haline getirerek ikinci bir güvenlik önlemi getirir. -yukarıda belirtilen etki alanından gelen veri yükü.

Diğer bir arka kapı olan payload, “sasas” adı altında geçici dosyaların saklandığı dizine kaydedilir ve daha sonra çalıştırılarak diskten silinir.

Sinegubko, “Geçerli sitenin kök dizinini ve aynı sunucu hesabını paylaşabilecek diğer siteleri arayarak, geçerli dizinin üç düzeyine kadar kontrol ediyor” dedi.

“Daha sonra, tespit edilen site kök dizinlerinde, wp-blog-header.php dosyasını değiştirerek, Popup Builder güvenlik açığı aracılığıyla orijinal olarak enjekte edilen Balada JavaScript kötü amaçlı yazılımın aynısını enjekte edecek.”