Cofense, yeni LinkedIn kimlik avı dolandırıcılığının Connectwise Rat’ı sunduğunu ortaya çıkarır. Saldırganların sahte Inmail e -postalarıyla güvenliği nasıl atladığını ve bu sofistike kimlik avı taktiğine karşı nasıl korunacağını öğrenin.

COFENSE’deki siber güvenlik araştırmacıları son zamanlarda sahte bir LinkedIn e -postası kullanarak kötü amaçlı yazılımları dağıtan aldatıcı bir kampanya ortaya çıkardılar. Kimlik avı savunma merkezi ve istihbarat ekipleri tarafından tespit edilen bu operasyon, genellikle kullanıcı kimlik bilgilerini çalmayı veya işletme e-posta uzlaşmasını kolaylaştırmayı amaçlayan tipik LinkedIn temalı kimlik avı saldırılarından ayrılır. Bunun yerine, bu kampanya ConnectWise Rat adlı uzaktan erişim Truva atı sunar.

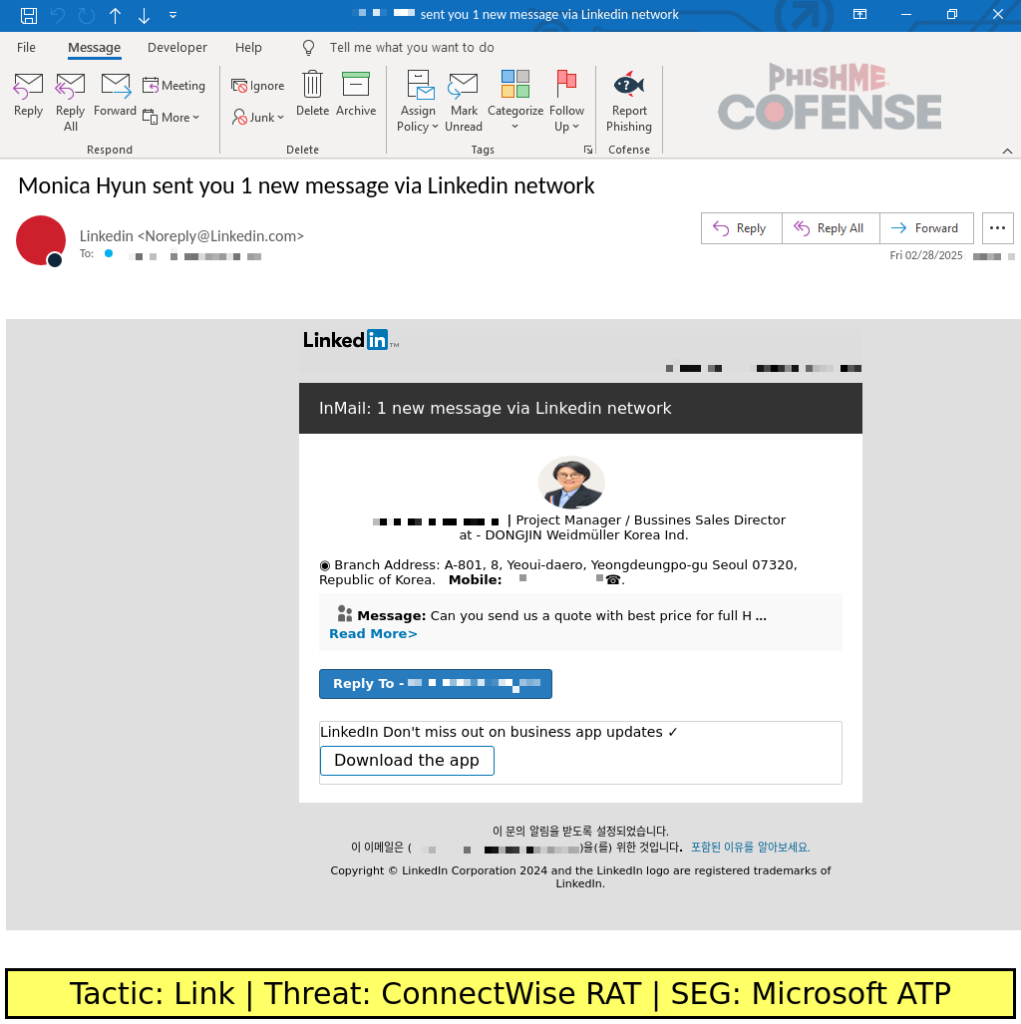

Hileli e -posta, kullanıcıların hemen ağlarının dışındaki kişilerle iletişim kurmasına izin veren bir özellik olan bir LinkedIn Inmail mesajı için bir bildirimi taklit etmek için tasarlanmıştır. E -posta, LinkedIn’in markasını etkili bir şekilde kullanarak inandırıcı bir şekilde meşruiyet yaratıyor. Bununla birlikte, dikkatli bir inceleme, e -postanın 2020 kullanıcı arayüzünden ve markalaşma revizyonundan önce LinkedIn’in tasarımını anımsatan eski bir şablon kullandığını ortaya koyuyor.

E -postanın anlatısı, bir ürün veya hizmet teklifi isteyen bir şirketten sözde bir satış direktörü etrafında merkezlenir. Bu strateji, alıcının hızlı bir şekilde yanıt vermesini isteyen bir aciliyet duygusu yaratmayı amaçlamaktadır. Ancak, gönderenin kimliği ve bahsedilen şirket üretilmiştir.

E-postada kullanılan profil resmi, Kore inşaat mühendisliği organizasyonunun başkanı olan gerçek bir bireye ait Cho So-young, şirket adı (Dongjin Weidmüller Korea Ind) iki meşru şirketin unsurlarını birleştiriyor, ancak bu şirket mevcut değil.

E -postanın içine yerleştirilmiş “Devamını Oku” veya “Yanıtla” düğmelerini tıklamak, ConnectWise Rat yükleyicisinin indirilmesini tetikler. İlginç bir şekilde, e -posta, kullanıcıları doğrudan bir dosya indirmelerini veya çalıştırmasını isteyen ortak taktikten kaçınır. Bu ince yaklaşım, bu tür doğrudan taleplere karşı dikkatli olmak için eğitilmiş kullanıcıların şüphelerini atlamak için tasarlanabilir.

E -postanın güvenlik üstbilgilerinin analizi, gönderen ilke çerçevesi (SPF) ve DomainKeys tanımlanmış posta (DKIM) kimlik doğrulama kontrollerini başarısız hale getirdiğini ve bu da e -postanın meşru bir LinkedIn sunucusundan gönderilmediğini ve dijital olarak imzalanmadığını gösterir.

Bu kırmızı bayraklara rağmen, e-posta, muhtemelen etki alanı tabanlı mesaj kimlik doğrulaması, Raporlama ve Uyum (DMARC) politikası nedeniyle e-postayı açıkça reddetmek yerine spam olarak işaretleyecek şekilde yapılandırılan mevcut güvenlik önlemlerini atladı.

Bu kampanya en azından Mayıs 2024’ten beri aktif ve e -posta şablonu tutarlı kaldı. Ancak, bu kampanyanın daha önceki yinelemelerinin de teslim edilip edilmediği, ConnectWise sıçanı doğrulanmamıştır.

“Bu kampanyanın Mayıs 2024’e kadar vahşi doğada var olduğu bulundu. E-posta şablonu o zamandan beri değişmemiş olsa da, Cofense Intelligence, bu kampanyanın açık kaynaklı zeka ile bulunan önceki örneklerde ConnectWise farını sunmak için kullanılıp kullanılmadığını doğrulayamadı” dedi.

Bununla birlikte, bu kampanya siber suçluların gelişen taktiklerini ve LinkedIn’i içeren sofistike kimlik avı saldırılarının sürekli tehdidini vurgulamaktadır. Bu tür tehditlere karşı korunma, çalışanların e -posta gönderenleri özellikle acil eylemler isteyenleri dikkatle incelemelerini, e -posta kimlik doğrulama protokollerini (SPF, DKIM ve DMAR) uygun şekilde yapılandırmasını ve güvenli e -posta ağ geçidinizin (SEG) şüpheli e -postaları etkili bir şekilde filtreleyip engelleyecek şekilde yapılandırılmasını gerektirir.