BadCandy, Ağ Uç Cihazlarına Yönelik Kalıcı Bir Erişim Tehdidi

BadCandy, maksimum CVSS puanı 10,0 olan bir güvenlik açığı olan CVE-2023-20198’den yararlanılarak tehlikeye atılmış Cisco IOS XE yönlendiricileri ve anahtarları üzerinde konuşlandırılan Lua tabanlı bir web kabuğu implantıdır. Bu kusur, uzaktan kimlik doğrulaması yapılmamış saldırganların savunmasız sistemlerde yüksek ayrıcalıklı hesaplar oluşturmasına olanak tanıyarak, etkilenen cihazların tam kontrolünü mümkün kılıyor.

BadCandy implantı konuşlandırıldıktan sonra, adlı bir Nginx yapılandırma dosyasından oluşur. cisco_service.conf Bu, web kabuğuyla etkileşime geçmek için bir URI yolu oluşturur. Kalıcı olmamasına rağmen (yani cihaz yeniden başlatıldığında implant kaldırılır), istismar sırasında oluşturulan ayrıcalıklı hesaplar yeniden başlatmalar boyunca varlığını sürdürür ve görünür implant ortadan kalktıktan sonra bile tehdit aktörlerine sürekli erişim sağlar.

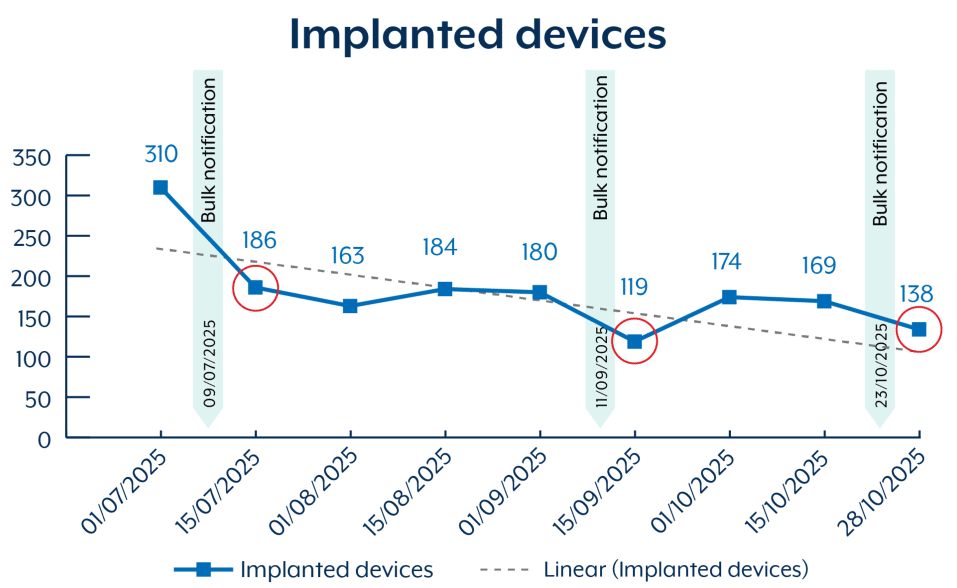

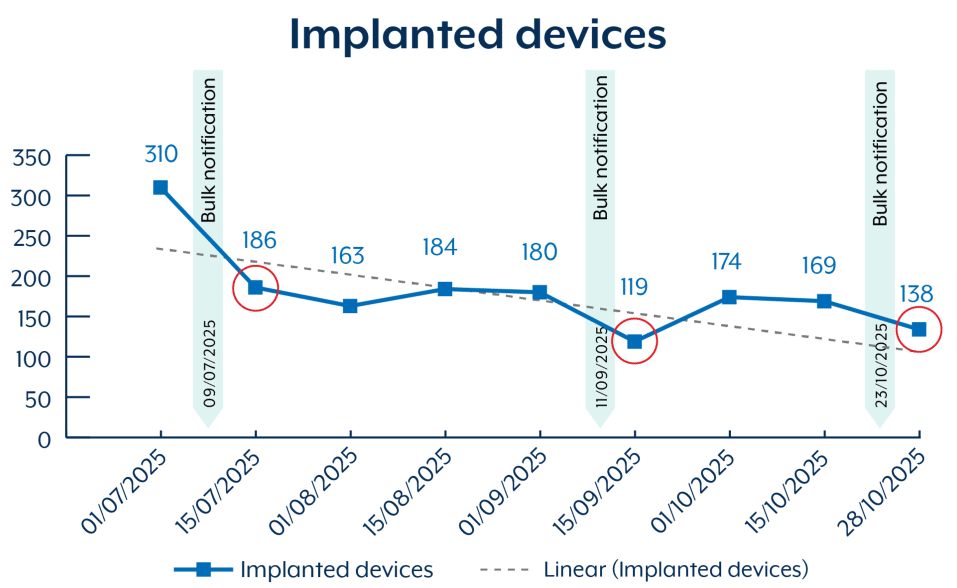

ASD’nin tavsiye niteliğindeki raporu, Temmuz 2025’ten bu yana Avustralya’da 400’den fazla cihazın BadCandy ile tehlikeye girdiğini ortaya koyuyor. ASD’nin hizmet sağlayıcılar aracılığıyla gönderdiği toplu mağdur bildirimlerinin ardından bu sayı azalmış olsa da, yıllar sonra 150’den fazla cihazın ele geçirilmiş durumda kalması, Avustralya kuruluşları genelinde güvenlik açığı yönetimi ve olaylara müdahale konusunda önemli zorlukların olduğunu gösteriyor.

Güvenlik Açığı Zinciri

BadCandy kampanyası, Cisco IOS XE Software’in web kullanıcı arayüzü özelliğini etkileyen iki güvenlik açığı zincirinden yararlanıyor.

CVE-2023-20198 (CVSS 10.0 Kritik): Bu güvenlik açığı, uzaktaki, kimliği doğrulanmamış saldırganların, etkilenen sistemlerde ayrıcalık düzeyi 15 erişimi olan hesaplar oluşturmasına olanak tanır. Ayrıcalık düzeyi 15, tam yönetici erişimi sağlayarak saldırganların cihazın tam kontrolünü ele geçirmesine olanak tanır. Kusur, web kullanıcı arayüzündeki kimlik doğrulama mekanizmasını etkileyerek herhangi bir kimlik doğrulama gereksinimi olmadan kimlik bilgisi oluşturulması için bir arka kapı sağlıyor.

CVE-2023-20273 (CVSS 7.2 Yüksek): Saldırganlar CVE-2023-20198 aracılığıyla erişim sağladıktan sonra bu ikinci güvenlik açığından yararlanarak komutları kök ayrıcalıklarıyla yürütürler. Yetersiz giriş doğrulamasından kaynaklanan bu komut enjeksiyon güvenlik açığı, BadCandy implantının cihazın dosya sistemine konuşlandırılmasına olanak tanıyor. Her iki güvenlik açığının birleşimi, tehdit aktörlerine kalıcı ayrıcalıklı erişim ve komut yürütme yetenekleri sağlar.

Güvenlik açıklarından ilk kez Ekim 2023’te, Cisco Talos araştırmacılarının BadCandy implantını tanımlayıp adlandırmasıyla yararlanıldı. İlk kampanyalarda dünya çapında on binlerce Cisco IOS XE cihazının güvenliği ihlal edildi ve bu durum, bunu son yıllarda yaşanan en önemli ağ altyapısı ihlallerinden biri haline getirdi.

Ayrıca okuyun: Cisco IOS XE Güvenlik Açıklarını Anlamak: CVE-2023-20198 ve Daha Fazlası

BadCandy’nin Arkasında Kim Var?

ASD’nin değerlendirmesi, herhangi bir tehdit aktörünün BadCandy implantından yararlanabileceğini ancak hem suç hem de devlet destekli siber aktörlerin bu güvenlik açığından yararlandığına inanıldığını gösteriyor.

Devlet destekli aktörler, stratejik istihbarat toplamak, olası yıkıcı saldırılara karşı konumlandırmak ve hedef ağlarda kalıcı varlık oluşturmak için ağ uç cihazlarını hedef alıyor. Güvenliği ihlal edilmiş yönlendiriciler ve anahtarlar, ağ trafiğini engellemek, dahili altyapıyı haritalamak ve daha derin ağ nüfuzu gerektirmeden ortadaki adam saldırılarını gerçekleştirmek için değerli görüş noktaları sağlar.

Suçlu aktörler, suç operasyonlarını anonimleştirmek için proxy ağları kurmak, dağıtılmış hizmet reddi (DDoS) saldırıları gerçekleştirmek, kripto madencilik kötü amaçlı yazılımlarını dağıtmak ve fidye yazılımı dağıtımı için konumlandırma dahil olmak üzere çeşitli amaçlarla ağ altyapısından yararlanıyor. BadCandy tarafından sağlanan ayrıcalıklı erişim, saldırganın motivasyonuna bakılmaksızın kapsamlı uzlaşma sonrası faaliyetlere olanak tanır.

ASD, siber aktörlerin, yamaların uygulanmadığı ve web arayüzünün internete açık kaldığı, daha önce güvenliği ihlal edilmiş cihazları yeniden kullandıklarının bilindiği konusunda kritik bir uyarıda bulunuyor. Bu durum, cihazlarına uygun şekilde yama yapmadan ve sertleştirmeden implantı çıkaran kuruluşların anında yeniden tehlikeye atılma riskiyle karşı karşıya kalmalarına neden oluyor.

Yeniden Kullanım Sorunu

Avustralya’da 150’den fazla cihazın, yamaların kullanıma sunulmasının üzerinden iki yıldan fazla bir süre geçtikten sonra risk altında kalması, güvenlik açığı yönetiminde sistemik zorlukları ortaya koyuyor. ASD’nin danışma belgesi yeniden sömürü konusunda açıkça uyarıyor. Tehdit aktörleri, savunmasız cihazları sürekli olarak tarar ve yamaların uygulanmadığı veya web arayüzlerinin uygun şekilde korunmadığı sistemleri derhal tehlikeye atar.

Bu model, ACSC’nin Yıllık Siber Tehdit Raporu 2024-25’te gözlemlenen daha geniş eğilimleri yansıtıyor; burada eski BT ve yetersiz yama uygulamasının Avustralya kuruluşlarındaki kritik güvenlik açıkları olduğu belirtiliyor. Ağ uç cihazları, genellikle özel yazılım çalıştırdıkları, hizmet kesintisini önlemek için dikkatli değişiklik yönetimi gerektirdikleri ve kurumsal BT altyapısından farklı ekipler tarafından yönetilebildikleri için belirli zorluklar yaratır.

Tehdit raporunda ayrıca Avustralya’nın kritik altyapıyı hedef alan artan siber tehditlerle karşı karşıya olduğu, özellikle telekomünikasyon, enerji ve ele geçirilen uç cihazların ciddi hasara veya kesintiye neden olabileceği hükümet ağlarına vurgu yapıldığı sonucuna varıldı.

BadCandy, dünya çapında yüzbinlerce yönlendiriciyi tehlikeye sokan VPNFilter (2018) ve Fortinet, Pulse Secure ve diğer VPN ve uç cihazlarını hedef alan daha yeni kampanyalar da dahil olmak üzere diğer ağ altyapısı kötü amaçlı yazılım aileleriyle aynı özellikleri paylaşıyor. Bu kampanyalar, ağ altyapısının yalnızca fırsatçı bir istismardan ziyade sonraki saldırılara olanak tanıyan stratejik bir hedefi temsil ettiğini göstermektedir.

BadCandy zaman çizelgesi de bu zorluğu gösteriyor:

- Ekim 2023: İlk kullanım ve implantın yerleştirilmesi gözlemlendi

- 22 Ekim 2023: Cisco her iki güvenlik açığı için de yamalar yayınladı

- Temmuz 2025: 400’den fazla Avustralya cihazının güvenliği ihlal edildi

- Ekim 2025 sonu: Toplu bildirimlere rağmen 150’den fazla cihazın güvenliği hâlâ ihlal ediliyor

Yama kullanılabilirliği ile kalıcı güvenlik ihlalleri arasındaki bu 24 aylık süre, etkilenen kuruluşların Cisco IOS XE dağıtımlarına ilişkin görünürlükten yoksun olduğunu, yama uygulama konusunda teknik veya operasyonel engellerle karşı karşıya olduğunu veya bu kritik güvenlik açığının iyileştirilmesine öncelik vermediğini gösteriyor.

Teknik Göstergeler ve Tespit Yöntemleri

Kuruluşlar, BadCandy’nin ihlalini ASD’nin tavsiye belgesinde tanımlanan çeşitli teknik göstergeler aracılığıyla tespit edebilir:

Ayrıcalıklı Hesap Anormallikleri: Ayrıcalık düzeyi 15’e sahip hesaplar için çalışan yapılandırmaları gözden geçirin. Beklenmedik veya onaylanmamış hesapları, özellikle de kullanıcı adı olarak rastgele dizelere sahip olanları veya “cisco_tac_admin”, “cisco_support”, “cisco_sys_manager” veya “cisco” adlı hesapları kaldırın. Bu hesap adları BadCandy kampanyalarında gözlemlenmiştir ve yasal olarak oluşturulmamışsa derhal soruşturma başlatılması gerekir.

Bilinmeyen Tünel Arayüzleri: Beklenmeyen tünel arayüzleri için çalışan yapılandırmaları inceleyin. Tüneller konfigürasyonlarda “arayüz tüneli” olarak görünür[number]” ve ardından IP adresleri, tünel kaynakları ve tünel hedefleri gelir. Yetkisiz tüneller, veri sızdırma veya komuta ve kontrol için gizli iletişim kanalları sağlayabilir.

Yapılandırma Değişikliği Günlükleri: TACACS+ AAA komut hesaplaması etkinse, yetkisiz yapılandırma değişiklikleri için günlükleri inceleyin. Bu, saldırgan faaliyetlerine ilişkin adli kanıt sağlar ve güvenlik ihlalinin kapsamının belirlenmesine yardımcı olur.

İmplant Dosyasının Bulunması: Varlığını kontrol edin /usr/binos/conf/nginx-conf/cisco_service.confBadCandy’nin kaydedildiği dosya yolu. İmplant kalıcı olmasa ve yeniden başlatılarak kaldırılsa da, varlığı aktif bir uzlaşmaya işaret ediyor.

Düzeltme Adımları

Acil Eylemler

- Cisco’nun güvenlik tavsiyesine göre CVE-2023-20198 ve CVE-2023-20273 yamalarını uygulayın

- Kalıcı olmayan BadCandy implantını kaldırmak için etkilenen cihazları yeniden başlatın

- Yetkisiz ayrıcalık-15 hesaplarını inceleyin ve çalışan yapılandırmalardan kaldırın

- Beklenmeyen tünel arayüzleri veya diğer yetkisiz değişiklikler açısından yapılandırmaları inceleyin

- Kötü amaçlı yapılandırma değişikliklerinin kanıtı için TACACS+ günlüklerini (varsa) inceleyin

Yeniden başlatma, BadCandy implantını kaldırır ancak tehdit aktörleri tarafından gerçekleştirilen ek eylemleri tersine çevirmez ve başlangıçtaki güvenlik açığını ÇÖZMEZ. Kuruluşların hem semptomları (implantasyon ve yetkisiz hesaplar) hem de temel nedeni (güvenlik açığı ve uygunsuz sertleşme) ele alması gerekir.

Sertleştirme Gereksinimleri

HTTP Sunucusu Özelliğini Devre Dışı Bırak: İşlemler için web kullanıcı arayüzü gerekli değilse, HTTP sunucusu özelliğini tamamen devre dışı bırakın. Bu, CVE-2023-20198’in kötüye kullanılmasına olanak tanıyan saldırı yüzeyini ortadan kaldırır.

Web Kullanıcı Arayüzü Erişimini Kısıtlayın: Web kullanıcı arayüzünün etkin kalması gerekiyorsa, hangi IP adreslerinin arayüze erişebileceğini sınırlayan katı erişim kontrolleri uygulayın. Yönetim arayüzlerini asla doğrudan internete maruz bırakmayın.

Cisco Sağlamlaştırma Kılavuzunu Takip Edin: Gereksiz hizmetlerin devre dışı bırakılması, erişim kontrol listelerinin uygulanması ve günlük kaydının doğru şekilde yapılandırılması da dahil olmak üzere, Cisco’nun IOS XE sağlamlaştırma kılavuzundaki kapsamlı sağlamlaştırma önerilerini uygulayın.

Uç Cihaz Güvenlik Stratejilerinin Uygulanması: ASD, kritik ağ bileşenlerindeki güvenlik açıklarının azaltılmasına yönelik kapsamlı rehberlik sağlayan uç cihazların güvenliğine ilişkin yayınının takip edilmesini önerir.