Yeni bir Android tabanlı kötü amaçlı yazılım serisi olan Badbox 2.0, günlük akıllı cihazları, çoğu zaman kullanıcıların evlerine ulaşmadan önce bir botnet’e dönüştürüyor. FBI şimdi bu kötü amaçlı yazılımı küresel bir tehdit olarak işaretledi ve Point Wild’ın LAT61 Tehdit İstihbarat Ekibi’nden son analizler 222 ülkede 1 milyondan fazla cihazın ve bölgelerden ödün verildiğini ortaya koyuyor.

Zulfikar Ramzan liderliğindeki LAT61 ekibi, enfeksiyon zincirini çekirdeğine kadar takip etti: libanl.socihaz ürün yazılımının derinliklerine gömülü. Kötü amaçlı yazılım, fabrika sıfırlamalarından kurtulmak, gizli operasyonları yürütmek ve gizli reklam tıklaması etkinliği yoluyla kâr elde etmek için tasarlanmıştır.

Açık görüşte gizlenmiş kötü amaçlı yazılım

Badbox 2.0’ı özellikle tehlikeli kılan şey, nasıl yayıldığıdır. Sadece kötü niyetli indirmeler veya sahte uygulamalardan itilmez. Enfekte cihazların çoğu, doğrudan fabrikadan kötü amaçlı yazılımlarla önceden yüklenir veya önceden yüklenir. Bu, kullanıcıların yeni bir cihaza güç verdikleri andan itibaren maruz kaldıkları anlamına gelir.

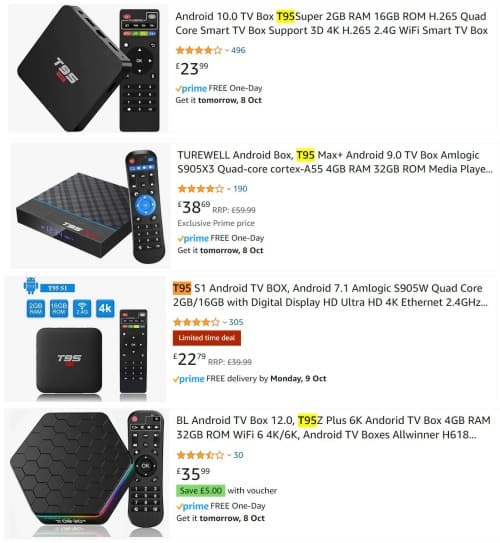

Badbox ilk olarak Ekim 2023’te, ev ağlarından ödün veren düşük maliyetli Android TV kutularında bulunan tanımlandı. En son saldırıda da, kurbanların çoğu, genellikle çevrimiçi pazarlardan satın alınan ve bazı durumlarda Amazon’da da mevcut olan genel marka akıllı TV’ler, akış kutuları, dijital projektörler veya tabletler gibi düşük maliyetli Android tabanlı IoT cihazlarının kullanıcılarıdır. Bu cihazlar tipik olarak düzensiz tedarik zincirleri ile üretilir ve uygun güvenlik kontrolleri olmadan dünya çapında gönderilir.

Kötü amaçlı yazılım gerçekte ne yapar

Etkin olduktan sonra Badbox 2.0, cihazı bir konut proxy ağında bir düğüme dönüştürür. Bu düğümler daha sonra tıklama sahtekarlığı, kimlik bilgisi doldurma ve diğer siber saldırılar sırasında izlerini gizlemek için kullanan suç gruplarına satılır.

Point Wild’ın hackread.com ile paylaşılan blog yazısına göre, analistler tarafından tanımlanan temel bileşenler şunları içerir:

- libanl.so: Önyüklemede kötü amaçlı yazılım modüllerini tetikleyen yerel bir arka kapı

- P.Jar ve Q.Jar: Yeni yükleri indirmek ve kalıcılığı korumaktan sorumlu Java Modülleri

- com.hs.app: Arka kapıyı yükleyen sistem düzeyinde bir android uygulaması

- catmore88 (.) com ve ipmoyu (.) com: Enfekte cihazlarla iletişim kurmak için kullanılan komut ve kontrol (C2) alan adları

Kötü amaçlı yazılım arka planda sessizce çalışabilir. Mağdurlar sadece yüksek CPU kullanımı, aşırı ısınma, durgun performans veya cihaz boşta kaldığında olağandışı internet trafiği gibi belirtileri fark edebilirler.

Gizli ve ölçek

Point Wild’ın telemetrisi, 222’den fazla ülkeye yayılmış enfeksiyonlar, birçoğu kutudan çıkıyor. Kullanıcıların hiçbir şey indirmeleri veya kötü niyetli bir bağlantıyı tıklamanız gerekmez. Sadece cihazı takmak bir botnet’in parçası olmak için yeterlidir.

Daha da kötüsü, tasarım kalıcı erişim, uzak sunucularla şifreli iletişim ve görünmez reklam tıklatma modülleri aracılığıyla gelir üretimine izin verir.

Enfekte olabileceğiniz işaretler

Cihazınız halsiz hissediyorsa, beklenmedik bir şekilde ısınırsa veya boşta olsa bile alışılmadık internet aktivitesi belirtileri gösterirse, enfekte olabilir. Diğer kırmızı bayraklar, Google Play Protect’in devre dışı bırakılması veya tamamen eksik olması, kendi başlarına görünen alışılmadık uygulamalar veya cihazın doğrulanmış ürün yazılımı olmadan marka dışı bir üreticisinden olması yer alır. Bu işaretler, arka planda sessizce çalışan Badbox 2.0 gibi kötü amaçlı yazılımlara işaret edebilir.

Kullanıcılar ayrıca bilinmeyen satıcılardan markasız veya ultra ucuz cihazlar satın almaktan kaçınmalıdır. Devam eden ürün yazılımı desteği sunan ve net güvenlik belgelerini yayınlayan üreticilere sadık kalın.

Unutmayın, Badbox 2.0 sadece bir değirmen kötü amaçlı yazılım değil. Ucuz tüketici cihazlarını sessizce siber suçlular için araçlara dönüştüren, dolandırıcılık ve diğer saldırılar için kiralayan büyük, koordineli bir operasyonun bir parçası.

Arkasındaki gruplar muhtemelen Çin’de yaşıyor ve onu özellikle tehlikeli kılan şey, ne kadar derinden gömülü olduğudur. Kötü amaçlı yazılımlar genellikle üretim sırasında önceden yüklendiğinden, tespit veya çıkarma sırasında tipik enfeksiyonlarla uğraşmaktan çok daha zordur.