Siber suçlular kontrol altında Kimkurt 2 milyondan fazla cihaza bulaşan yıkıcı bir botnet, yakın zamanda kontrol panelini tehlikeye attıklarını belirten bir ekran görüntüsü paylaştı. Kötü Kutu 2.0birçok Android TV yayın kutusuna önceden yüklenmiş olarak gelen, kötü amaçlı yazılımla desteklenen, Çin merkezli geniş bir botnet. Hem FBI hem de Google, Badbox 2.0’ın arkasındaki kişileri aradıklarını söylüyorlar ve Kimwolf bot yöneticilerinin övünmeleri sayesinde artık bu konuda çok daha net bir fikre sahip olabiliriz.

2026’nın ilk hikayemiz Kimwolf Botnet, Yerel Ağınızı Takip Ediyor, Kimwolf’un yayılmak için kullandığı benzersiz ve son derece istilacı yöntemleri ayrıntılarıyla anlatıyor. Hikaye, Kimwolf’un bulaştığı sistemlerin büyük çoğunluğunun, genellikle tek seferlik bir ücret karşılığında sınırsız (korsan) film ve TV yayın hizmetlerini izlemenin bir yolu olarak pazarlanan resmi olmayan Android TV kutuları olduğu konusunda uyardı.

8 Ocak tarihli haberimiz Aisuru ve Kimwolf Botnet’lerinden Kimler Yararlandı?, Kimwolf’un mevcut yöneticilerinin “” takma adlarını kullandığını söyleyen birçok kaynaktan alıntı yapıldı.Orada” Ve “Kar.” Bu ayın başlarında, Dort ve Snow’un eski yakın bir çalışanı, Kimwolf bot yöneticilerinin Badbox 2.0 botnet kontrol panelinde oturum açarken aldıkları bir ekran görüntüsünü paylaştığını söyledi.

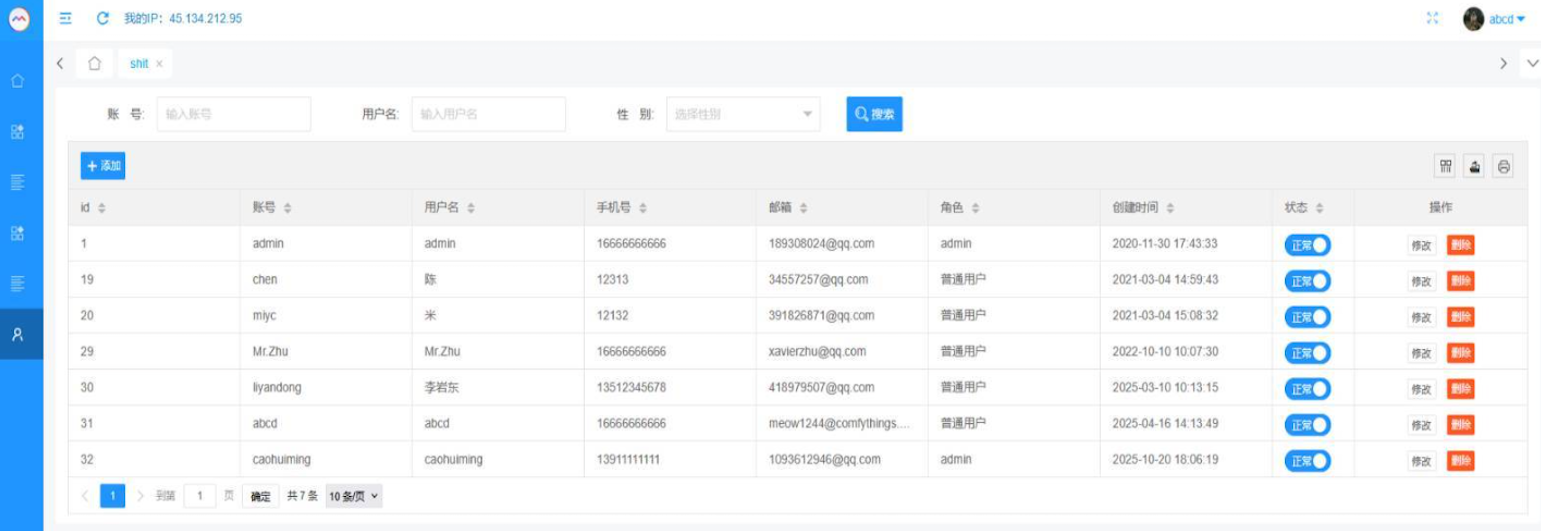

Aşağıda bir kısmı gösterilen bu ekran görüntüsü, biri diğerleriyle pek eşleşmeyen biri de dahil olmak üzere kontrol panelinin yedi yetkili kullanıcısını gösteriyor: Kaynağıma göre, hesap “ABCD” (giriş yapmış olan ve ekran görüntüsünün sağ üst köşesinde listelenen), bir şekilde e-posta adreslerini Badbox 2.0 botnet’inin geçerli bir kullanıcısı olarak nasıl ekleyeceğini çözen Dort’a ait.

Badbox 2.0 botnet’in kontrol panelinde yedi yetkili kullanıcı ve onların e-posta adresleri listeleniyor. Büyütmek için tıklayın.

Badbox’ın, Kimwolf’un Ekim 2025’teki yükselişinden çok öncesine uzanan hikayeli bir geçmişi var. Temmuz 2025’te Google, Google’ın reklam sahtekarlığı yapan on milyondan fazla onaylanmamış Android yayın cihazından oluşan bir botnet olarak tanımladığı Badbox 2.0’ı çalıştırmakla suçlanan kimliği belirsiz 25 sanığa karşı bir “John Doe” davası (PDF) açtı. Google, Badbox 2.0’ın, satın almadan önce birden fazla cihaz türünü tehlikeye atmanın yanı sıra, resmi olmayan pazarlardan kötü amaçlı uygulamaların indirilmesini gerektirerek cihazlara da bulaşabileceğini söyledi.

Google’ın davası, Haziran 2025 tarihli bir tavsiye kararının hemen ardından geldi. Federal Soruşturma Bürosu (FBI), siber suçluların, ürünleri kullanıcının satın almadan önce kötü amaçlı yazılımla yapılandırarak veya genellikle kurulum işlemi sırasında arka kapılar içeren gerekli uygulamaları indirirken cihaza bulaşarak ev ağlarına yetkisiz erişim sağladığı konusunda uyardı.

FBI, Badbox 2.0’ın, orijinal Badbox kampanyasının 2024’te kesintiye uğramasından sonra keşfedildiğini söyledi. Orijinal Badbox, 2023’te tanımlandı ve esas olarak, satın alınmadan önce arka kapı kötü amaçlı yazılımlarıyla tehlikeye atılan Android işletim sistemi cihazlarından (TV kutuları) oluşuyordu.

KrebsOnSecurity başlangıçta Kimwolf bot yöneticilerinin Badbox 2.0 botnet’ini hacklediği iddiasına şüpheyle yaklaştı. Ta ki yukarıdaki ekran görüntüsünde qq.com e-posta adreslerinin geçmişini araştırmaya başlayana kadar.

KAT BAŞI

Adres için çevrimiçi arama [email protected] (yukarıdaki ekran görüntüsünde kullanıcı olarak resmedilmiştir)Çen“), aşağıdakiler de dahil olmak üzere Çin merkezli bir dizi teknoloji şirketi için bir iletişim noktası olarak listelendiğini gösteriyor:

–Pekin Hong Dake Wang Bilim ve Teknoloji Co Ltd.

–Beijing Hengchuang Vision Mobil Medya Teknolojisi Co. Ltd.

–Moxin Pekin Bilim ve Teknoloji Ltd.

Pekin Hong Dake Wang Science’ın web sitesi asmeisvip[.]açıktarafından Mart 2025 tarihli bir raporda işaretlenen bir alan adıdır. İNSAN Güvenliği Badbox 2.0 botnet’in dağıtımı ve yönetimiyle bağlantılı birkaç düzine siteden biri olarak. Aynı şey için moyix[.]iletişimBeijing Hengchuang Vision Mobile ile ilişkili bir alan adıdır.

İhlal izleme hizmetinde bir arama Constella İstihbaratı [email protected] adresini bulur ve bir noktada “şifreyi kullanır”cdh76111.” Constella’da bu parolanın özetlenmesi, parolanın yalnızca iki e-posta hesabı tarafından kullanıldığı bilindiğini gösteriyor: [email protected] Ve [email protected].

Constella, [email protected] adresinin 2021 yılında jd.com’da (Çin’in en büyük çevrimiçi perakendecisi) “陈代海” adı altında kayıtlı bir hesap buldu; bu, “” anlamına geliyor.Chen Daihai.” Buna göre DomainTools.comChen Daihai adı moyix’in orijinal kayıt kayıtlarında (2008) mevcut[.]com, e-posta adresiyle birlikte kedikafası@astrolink[.]cn.

Bu arada, astrolink[.]cn ayrıca HUMAN Security’nin 2025 raporunda tanımlanan Badbox 2.0 alanları arasında yer alıyor. DomainTools cathead@astrolink’i bulur[.]cn bir düzineden fazla alan adını kaydetmek için kullanıldı; vmud[.]açıkHUMAN Security tarafından etiketlenen başka bir Badbox 2.0 alanı daha.

XAVIER

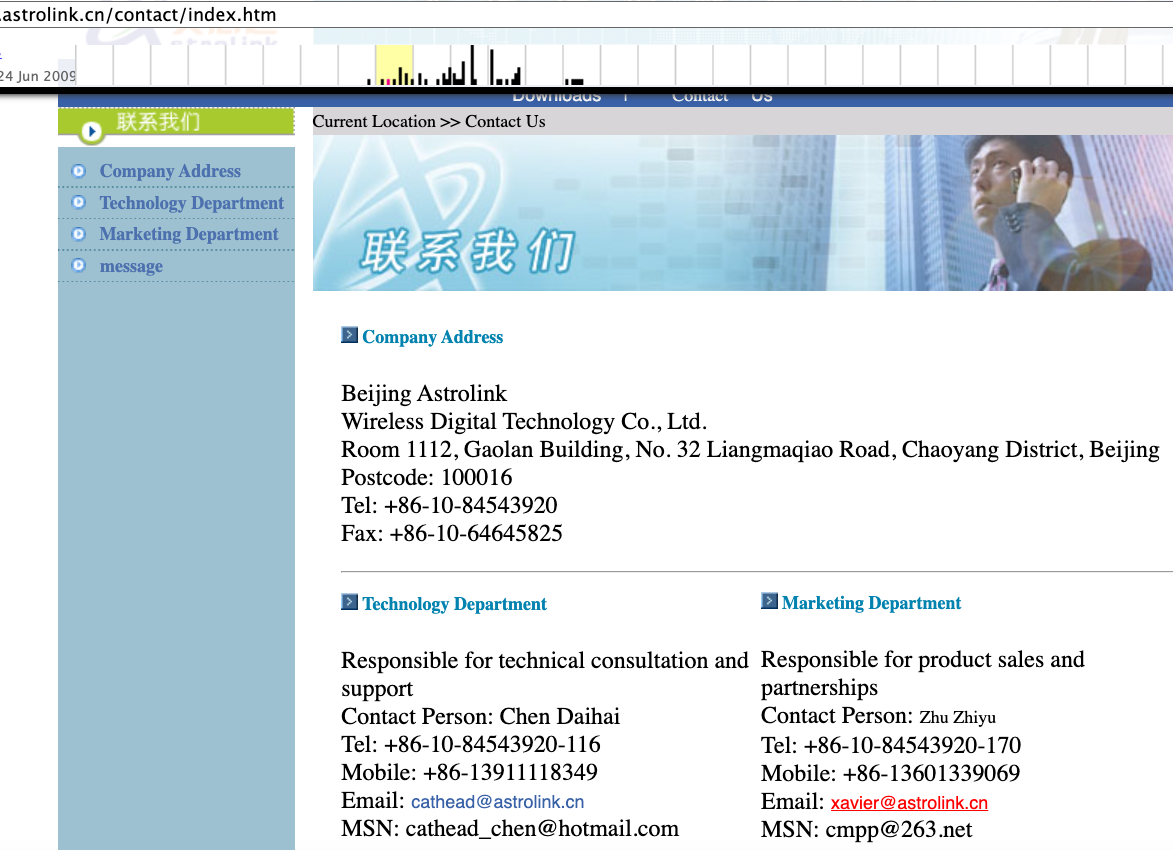

Astrolink’in önbelleğe alınmış bir kopyası[.]archive.org’da saklanan cn, web sitesinin tam adı olan bir mobil uygulama geliştirme şirketine ait olduğunu gösteriyor Pekin Astrolink Kablosuz Dijital Teknoloji Co. Ltd. Arşivlenen web sitesinde Chen Daihai’nin şirketin teknoloji departmanının bir parçası olarak listelendiği bir “Bize Ulaşın” sayfası ortaya çıkıyor. Bu iletişim sayfasında yer alan diğer kişi Zhu Zhiyuve e-posta adresleri şu şekilde listeleniyor: xavier@astrolink[.]cn.

Astrolink’in web sitesinin Google tarafından çevrilmiş versiyonu, 2009 civarı. Resim: archive.org.

Zeki okuyucular, kullanıcının Bay Zhu Badbox 2.0 panelinde e-posta adresi kullanıldı [email protected]. Constella’da bu adresi aramak, Zhu Zhiyu adına kayıtlı bir jd.com hesabını ortaya çıkarır. Bu hesap tarafından kullanılan oldukça benzersiz bir şifre, adresin kullandığı şifreyle eşleşiyor [email protected]DomainTools’un astrolink’in asıl tescil sahibi olduğunu tespit ettiği alan adı[.]cn.

YÖNETİCİ

Badbox 2.0 panelinde listelenen ilk hesap (Kasım 2020’de kayıtlı “admin”) e-posta adresini kullanıyordu [email protected]. DomainTools, bu e-postanın alanın 2022 kayıt kayıtlarında bulunduğunu gösteriyor Guilincloud[.]cntescil ettiren adını içeren “Huang Guilin.”

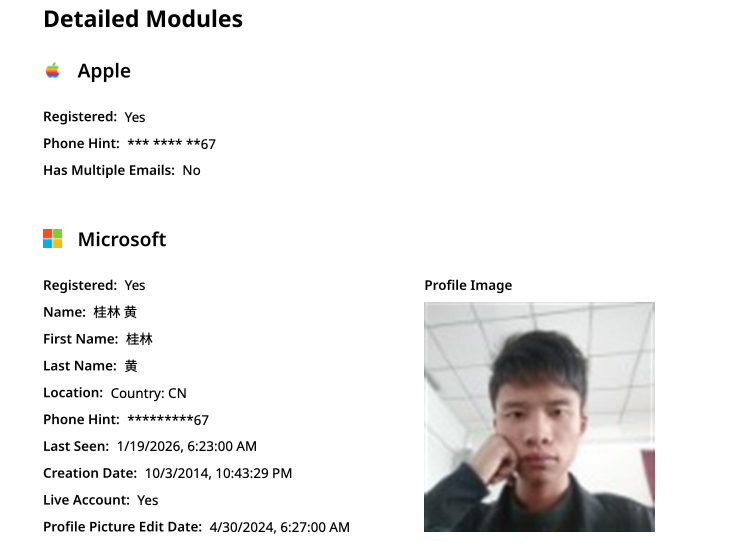

Constella, [email protected] adresinin Çin telefon numarasıyla ilişkili olduğunu tespit etti 18681627767. İhlal izleme hizmeti osint.industries Bu telefon numarasının 2014 yılında Microsoft adı altında oluşturulan bir Microsoft profiline bağlı olduğu ortaya çıkıyor Guilin Huang (Guilin Huang). Siber istihbarat platformu Spycloud telefon numarasının 2017 yılında Çin sosyal medya platformu Weibo’da kullanıcı adı altında hesap oluşturmak için kullanıldığını söylüyorh_guilin.”

İhlal izleme hizmeti osintindustries.com’a göre Guilin Huang’ın Microsoft hesabına eklenen kamuya açık bilgiler.

Geriye kalan üç kullanıcı ve ilgili qq.com e-posta adreslerinin tümü Çin’deki bireylerle bağlantılıydı. Ancak bunların hiçbirinin (ya da Bay Huang’ın) Chen Daihai ve Zhu Zhiyu tarafından oluşturulan ve işletilen kuruluşlarla veya bu konuda herhangi bir kurumsal kuruluşla görünürde bir bağlantısı yoktu. Ayrıca bu kişilerden hiçbiri yorum taleplerine yanıt vermedi.

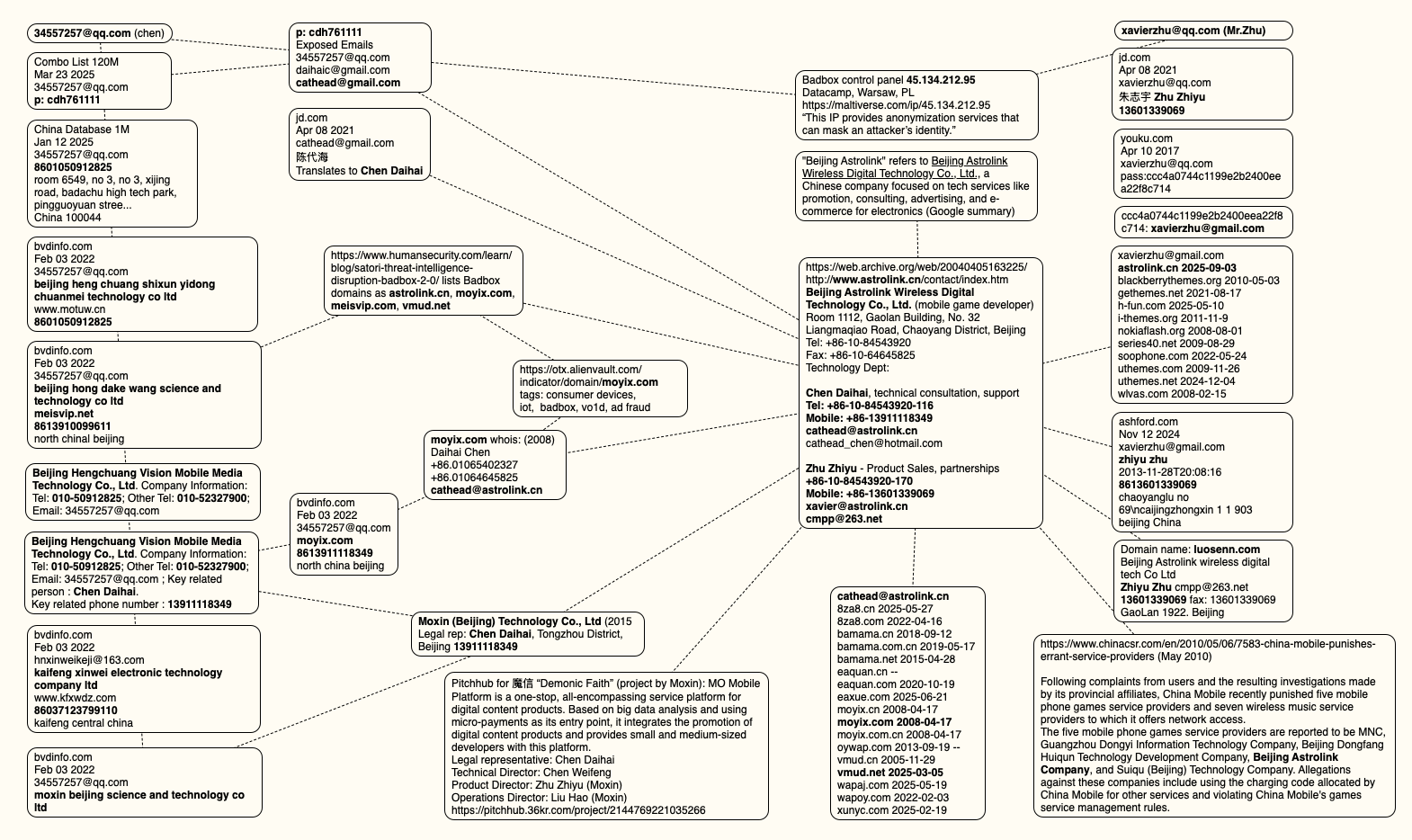

Aşağıdaki zihin haritası, Chen Daihai, Zhu Zhiyu ve Badbox 2.0 arasında bir bağlantı olduğunu öne süren e-posta adresleri, şirket adları ve telefon numaralarıyla ilgili arama pivotlarını içerir.

Bu zihin haritası, Chen Daihai ve Zhu Zhiyu’yu Badbox 2.0’a bağlayan e-posta adresleri, şirket adları ve telefon numaralarıyla ilgili arama pivotlarını içerir. Büyütmek için tıklayın.

YETKİSİZ ERİŞİM

Kimwolf bot yöneticilerinin Badbox 2.0 botnet’e doğrudan erişebilecekleri fikri büyük bir fikir, ancak bunun tam olarak neden olduğunu açıklamak, Kimwolf’un yeni cihazlara nasıl yayıldığına dair biraz bilgi gerektiriyor. Bot yöneticileri, şüphelenmeyen kullanıcının yerel ağındaki güvenlik duvarının arkasındaki savunmasız cihazlara kötü amaçlı komutlar aktarmaları için yerleşik proxy hizmetlerini kandırabileceklerini anladılar.

Kimwolf’un araştırdığı savunmasız sistemler öncelikle onaylanmamış Android TV kutuları ve yerleşik olarak fark edilebilir bir güvenlik veya kimlik doğrulaması olmayan dijital fotoğraf çerçeveleri gibi Nesnelerin İnterneti (IoT) cihazlarıdır. Basitçe söylemek gerekirse, eğer bu cihazlarla iletişim kurabiliyorsanız, tek bir komutla onları tehlikeye atabilirsiniz.

2 Ocak’taki hikayemizde proxy takip firmasının araştırmasına yer verildi Sentetik11 farklı konut proxy sağlayıcısını, proxy uç noktalarının bu tür yerel ağ incelemesi ve kullanımı için kötüye kullanıma karşı savunmasız olduğu konusunda uyardı.

Bu savunmasız proxy sağlayıcıların çoğu, o zamandan beri müşterilerin yerel proxy uç noktaları ağlarına doğru ilerlemesini engellemek için adımlar attı ve görünen o ki Kimwolf, bazı konut proxy sağlayıcılarından yararlanarak artık milyonlarca cihaza hızlı bir şekilde yayılamaz.

Ancak Badbox 2.0 ekran görüntüsünün kaynağı, Kimwolf bot yöneticilerinin her zaman bir kozları olduğunu söyledi: Badbox 2.0 botnet kontrol paneline gizli erişim.

Kaynak, “Dort’a yetkisiz erişim sağlandı” dedi. “Yani normal proxy sağlayıcıları buna yama yaptı. Ancak Badbox kendi başına proxy satmıyor, dolayısıyla yama yapılmadı. Ve Dort, Badbox’a erişebildiği sürece Kimwolf kötü amaçlı yazılımını doğrudan Badbox 2.0 ile ilişkili TV kutularına yükleyebilecekler.”

Kaynak, Dort’un Badbox botnet paneline nasıl erişim sağladığının net olmadığını söyledi. Ancak Dort’un mevcut hesabının çok daha uzun süre dayanması pek olası değil: Kontrol paneli ekran görüntüsünde listelenen qq.com e-posta adreslerine gönderilen tüm bildirimlerimiz, bu görüntünün bir kopyasının yanı sıra, sahte olduğu anlaşılan ABCD hesabıyla ilgili soruları da aldı.