FBI, Badbox 2.0 kötü amaçlı yazılım kampanyasının 1 milyondan fazla ev internete bağlı cihaza bulaştığını ve tüketici elektroniğini kötü amaçlı etkinlik için kullanılan konut vekillerine dönüştürdüğünü uyarıyor.

Badbox botnet genellikle Çin Android tabanlı akıllı TV’lerde, akış kutularında, projektörlerde, tabletlerde ve diğer Nesnelerin İnterneti (IoT) cihazlarında bulunur.

FBI, “Badbox 2.0 Botnet milyonlarca enfekte olmuş cihazdan oluşuyor ve siber suçlu aktörlerin çeşitli suç faaliyetleri için kullanılacak tehlikeye atılmış ev ağlarına satarak veya ücretsiz erişim sağlayarak sömürdüğü vekil hizmetlere çok sayıda arka planı koruyor.”

Bu cihazlar, Badbox 2.0 kötü amaçlı yazılım botnet ile önceden yüklenir veya ürün yazılımı güncellemeleri yüklendikten sonra ve Google Play ve üçüncü taraf uygulama mağazalarına gizlice giren kötü amaçlı Android uygulamaları aracılığıyla enfekte olur.

FBI, “Siber suçlular, kullanıcılar satın almadan önce veya enfekte etmeden önce ürünün kötü amaçlı yazılımlarla yapılandırarak, genellikle kurulum işlemi sırasında arka planları içeren gerekli uygulamaları indirdikleri için ev ağlarına yetkisiz erişim elde ediyor” diye açıklıyor.

“Bu tehlikeye atılan IoT cihazları ev ağlarına bağlandıktan sonra, enfekte olmuş cihazlar kötü amaçlı etkinlik için kullanıldığı bilinen Badbox 2.0 Botnet ve Konut Proxy Hizmetlerinin bir parçası olmaya yatkındır.”

Enfekte olduktan sonra, cihazlar saldırganın komut ve kontrol (C2) sunucularına bağlanır ve burada uzlaşmış cihazlarda yürütme komutları alırlar:

- Konut Proxy Networks: Kötü amaçlı yazılım, mağdurların ev IP adresleri aracılığıyla diğer siber suçlulardan gelen trafiği, kötü niyetli etkinlikleri maskeliyor.

- Reklam sahtekarlığı: Badbox, tehdit aktörleri için reklam geliri elde ederek arka plandaki reklamları yükleyebilir ve tıklayabilir.

- Kimlik Bilgisi Dolması: Kurban IPS’den yararlanarak, saldırganlar çalınan kimlik bilgilerini kullanarak diğer insanların hesaplarına erişmeye çalışırlar.

Badbox 2.0, T95 gibi ucuz, isimsiz Android TV kutularında önceden yüklendikten sonra 2023’te tanımlanan orijinal Badbox kötü amaçlı yazılımından gelişti.

Yıllar boyunca, kötü amaçlı yazılım Botnet, enfekte olmuş cihazlar ve saldırganın altyapısı arasındaki iletişimi yatıştırarak, kötü amaçlı yazılımı etkili bir şekilde işe yaramaz hale getirerek, Almanya’nın siber güvenlik ajansının ülkedeki botnet’i bozduğu 2024 yılına kadar genişlemeye devam etti.

Ancak bu, tehdit aktörlerini durdurmadı, araştırmacılar bir hafta sonra 192.000 cihazda kötü amaçlı yazılım bulduklarını söylediler. Daha da önemlisi, kötü amaçlı yazılım, Yandex TV’ler ve Hisense akıllı telefonlar gibi daha ana akım markalarda bulundu.

Ne yazık ki, önceki kesintiye rağmen, Botnet büyümeye devam etti, insanın Satori tehdit istihbaratı Mart 2025’e kadar 1 milyondan fazla tüketici cihazının enfekte olduğunu belirtti.

Bu yeni daha büyük botnet, kötü amaçlı yazılım kampanyasının yeni bir izini belirtmek için Badbox 2.0 olarak adlandırılıyor.

“Bu şema etkilendi 1 milyondan fazla tüketici cihazı. Badbox 2.0 işlemine bağlı cihazlar arasında düşük fiyat noktası, “OFF Marka”, sertifikalandırılmamış tabletler, bağlı TV (CTV) kutuları, dijital projektörler ve daha fazlasını içeriyor. “

“Enfekte cihazlar Android Açık Kaynak Proje Cihazlarıdır, Android TV OS cihazları değil veya Play Protect Sertifikalı Android cihazları değil. Tüm bu cihazlar anakara Çin’de üretilmiştir ve küresel olarak sevk edilir; gerçekten de, insan gözlemlenen Badbox 2.0 ile ilişkili trafikten Dünya çapında 222 ülke ve bölgede. “

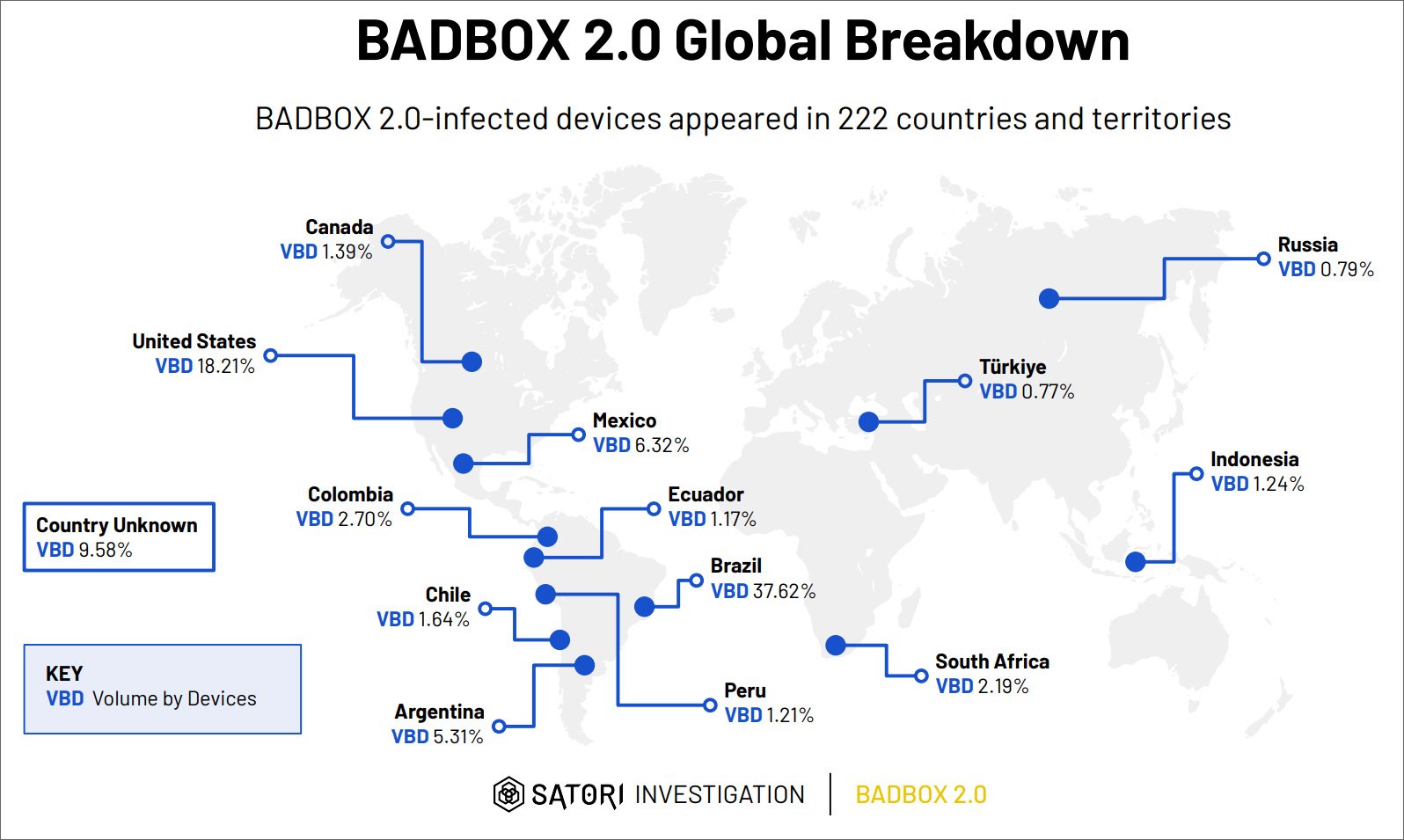

İnsandaki araştırmacılar, Badbox 2.0 Botnet’in Brezilya’da (%37.6), ABD (%18.2), Meksika (%6.3) ve Arjantin (%5.3) ‘de en fazla uzlaşmış cihaza sahip 222 ülkeyi kapsadığını tahmin ediyor.

Kaynak: İnsan Satori

İnsan’ın Satori ekibi ve Google, Trend Micro, Shadowserver Foundation ve diğer ortaklar tarafından yönetilen ortak bir operasyonda Badbox 2.0 Botnet, 500.000’den fazla enfekte cihazın saldırganın sunucularıyla iletişim kurmasını önlemek için tekrar bozuldu.

Bununla birlikte, bu aksamalarla bile, tüketiciler daha fazla tehlikeye atılmış ürün satın aldıkça ve bunları internete bağladıkça botnet büyümeye devam ediyor.

Badbox kötü amaçlı yazılımlardan etkilendiği bilinen cihazların bir listesi aşağıda listelenmiştir:

| Cihaz modeli | Cihaz modeli | Cihaz modeli | Cihaz modeli |

| TV98 | X96q_max_p | Q96L2 | X96q2 |

| X96mini | S168 | UMS512_1H10_NATV | X96_s400 |

| X96mini_rp | Tx3mini | HY-001 | MX10PRO |

| X96mini_plus1 | Longtv_gn7501e | XTV77 | Netbox_b68 |

| X96q_pr01 | AV-M9 | ADT-3 | Ocbn |

| X96mate_plus | KM1 | X96q_pro | Projector_t6p |

| X96qpro-tm | sp7731e_1h10_native | M8SPROW | TV008 |

| X96mini_5g | Q96Max | Orbsmart_tr43 | Z6 |

| TVBOX | Akıllı | KM9PRO | A15 |

| Aktarmak | KM7 | isinbox | I96 |

| Smart_tv | Fujicom-smarttv | MOX9PRO | Moks |

| X96Q | isinbox | Moks | R11 |

| Oyun kutusu | KM6 | X96max_plus2 | TV007 |

| S9 Stick | SP7731E | H6 | X88 |

| X98k | TXCZ |

Badbox 2.0 enfeksiyonunun belirtileri arasında şüpheli uygulama pazarları, devre dışı Google Play koruma ayarları, kilidi açılmış veya ücretsiz içerik, bilinmeyen markalardan cihazlar ve şüpheli internet trafiğinden erişebildiği reklamı yapılan TV akışı cihazları bulunur.

Ayrıca, bu kötü amaçlı yazılım genellikle Google Play Protect Sertifikalı değil cihazlarda bulunur.

FBI, tüketicilere şu adımları izleyerek kendilerini botnetten korumalarını şiddetle tavsiye eder:

- Şüpheli etkinlik için ev ağlarına bağlı tüm IoT cihazlarını değerlendirin.

- “Ücretsiz akış” uygulamaları sunan resmi olmayan pazar yerlerinden asla uygulamaları indirmeyin.

- Ev ağlarına gidip gelen internet trafiğini izleyin.

- Evinizdeki tüm cihazları en son yamalar ve güncellemelerle güncel tutun.

Son olarak, cihazınızın tehlikeye atıldığından şüpheleniyorsanız, ağın geri kalanından izole etmeli ve internet erişimini kısıtlamalısınız, kötü amaçlı yazılımları etkili bir şekilde bozmalısınız.

Manuel yama modası geçmiş. Yavaş, hataya eğilimli ve ölçeklenmesi zor.

Eski yöntemlerin neden yetersiz kaldığını görmek için 4 Haziran’da Kandji + Tines’e katılın. Modern ekiplerin otomasyonu nasıl daha hızlı yama, riski kesmek, uyumlu kalmak ve karmaşık komut dosyalarını atlamak için otomasyonu nasıl kullandığına dair gerçek dünya örneklerine bakın.