Rus-Ukrayna ihtilaf bölgesindeki şirketleri hedef alan siber saldırılarla bağlantılı bir bilgisayar korsanı grubu hakkında yeni bulgular, bunun daha önce düşünülenden çok daha uzun süredir var olabileceğini ortaya koyuyor.

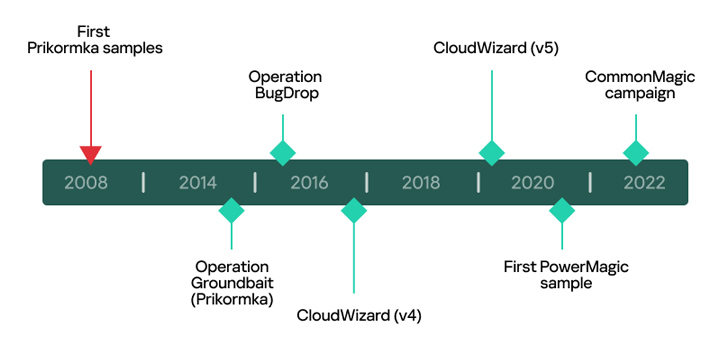

Takip edilen tehdit aktörü Kötü Büyü (namı diğer Red Stinger), yalnızca yeni ve sofistike bir kampanyayla değil, aynı zamanda ilk olarak Mayıs 2016’da gün ışığına çıkan bir etkinlik kümesiyle de bağlantılı.

Rus siber güvenlik şirketi Kaspersky yayınladığı teknik raporda, “Önceki hedefler öncelikle Donetsk, Luhansk ve Kırım bölgelerinde bulunurken, şimdi kapsam Batı ve Orta Ukrayna’daki bireyleri, diplomatik kuruluşları ve araştırma kuruluşlarını içerecek şekilde genişledi.” dedi. geçen hafta.

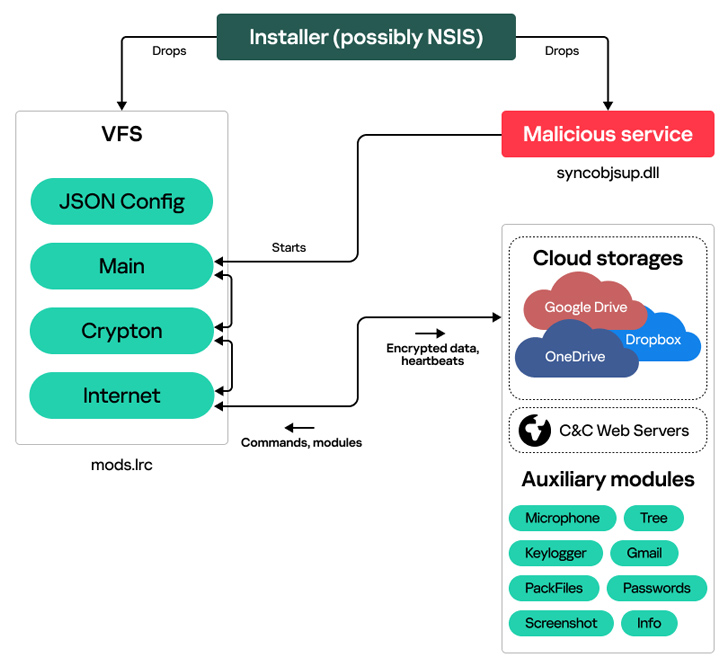

Kampanya, ekran görüntüsü alma, mikrofon kaydetme, tuş vuruşlarını günlüğe kaydetme, şifreleri alma ve Gmail gelen kutularını toplama özelliklerine sahip CloudWizard kod adlı yeni bir modüler çerçevenin kullanılmasıyla karakterize ediliyor.

Bad Magic, şirket tarafından ilk olarak Mart 2023’te belgelendi ve grubun Ukrayna’nın Rus işgali altındaki bölgelerini hedef alan saldırılarda PowerMagic (aka DBoxShell veya GraphShell) adlı bir arka kapı ve CommonMagic adlı modüler bir çerçeve kullandığını ayrıntılarıyla belgeledi.

Ardından bu ayın başlarında Malwarebytes, grubun Aralık 2020’ye kadar uzanan en az beş casusluk saldırısı dalgasını ortaya çıkardı.

Kaspersky tarafından paylaşılan daha derin içgörü, Bad Magic’i geçmiş telemetri verilerinin taranmasına dayalı önceki etkinlikle ilişkilendirerek şirketin CloudWizard çerçevesiyle ilişkili çeşitli yapıları tanımlamasına olanak tanır.

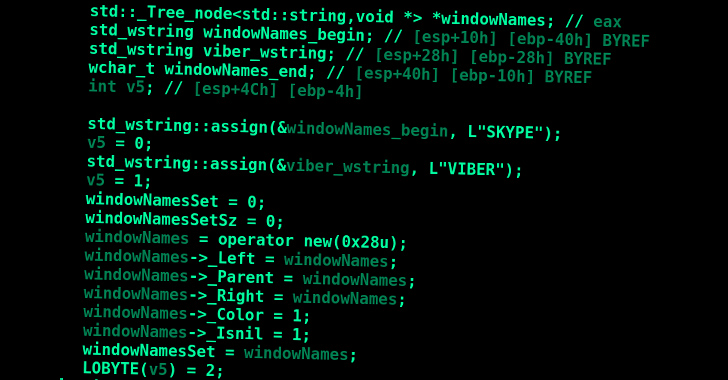

Birinci aşama yükleyiciyi bırakmak için kullanılan ilk erişim vektörü şu anda bilinmiyor. Bununla birlikte, kötü amaçlı yazılım, bir Windows hizmetini (“syncobjsup.dll”) ve hassas verileri toplamak ve sızdırmak için üç farklı modül içeren ikinci bir dosyayı (“mods.lrc”) bırakacak şekilde yapılandırılmıştır.

Bilgiler, şifrelenmiş biçimde aktör tarafından kontrol edilen bir bulut depolama uç noktasına (OneDrive, Dropbox veya Google Drive) iletilir. Hizmetlerden hiçbirinin erişilememesi durumunda bir geri dönüş mekanizması olarak bir web sunucusu kullanılır.

Kaspersky, CloudWizard’ın eski bir sürümü ile 2016 yılında Slovak siber güvenlik şirketi ESET tarafından keşfedilen Prikormka olarak bilinen başka bir kötü amaçlı yazılım arasında kaynak kodunun çakıştığını tespit ettiğini söyledi.

|

| Görüntü Kaynağı: ESET |

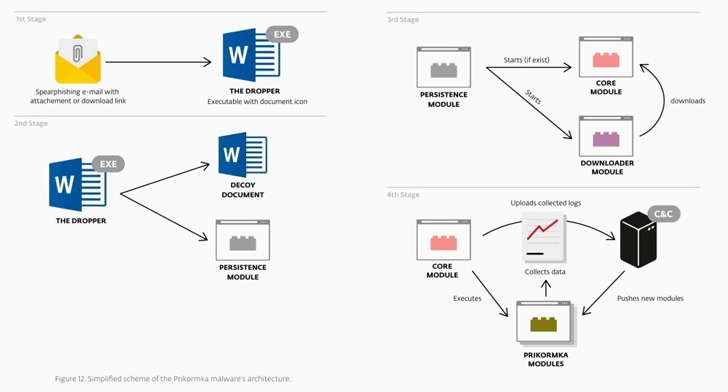

ESET tarafından Groundbait Operasyonu adı altında izlenen casusluk kampanyası, öncelikle Donetsk ve Luhansk’taki hükümet karşıtı ayrılıkçıları ve Ukraynalı hükümet yetkililerini, politikacıları ve gazetecileri seçti.

Prikormka, kötü amaçlı e-posta eklerinde bulunan bir damlalık yoluyla dağıtılır ve güvenliği ihlal edilmiş makinelerden çeşitli türde verileri toplamak için 13 farklı bileşen içerir. ESET tarafından toplanan kanıtlar, kötü amaçlı yazılımın en az 2008’den beri seçici olarak kullanıldığını gösteriyor.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

CloudWizard ayrıca, 2017’de CyberX (o zamandan beri Microsoft tarafından satın alındı) tarafından açıklanan ve endüstriyel siber güvenlik şirketi tarafından Groundbait’ten daha gelişmiş olarak tanımlanan BugDrop adlı ilgili bir izinsiz giriş seti ile benzerlikler sergiliyor.

CloudWizard ve CommonMagic arasında, mağduriyet ve kaynak kodu çakışmaları da dahil olmak üzere, tehdit aktörünün kötü amaçlı yazılım cephaneliğini tekrar tekrar ince ayar yaptığını ve yaklaşık 15 yıldır hedeflere bulaştığını gösteren ortak noktalar da ortaya çıkarıldı.

CloudWizard çerçevesini Groundbait Operasyonu ve BugDrop Operasyonu’nun arkasındaki aktöre atfedilen en son gelişme, gizemli grubun kökenlerinin daha büyük resmini eninde sonunda ortaya çıkarmayı ümit eden yapbozun bir başka parçasını daha sağlıyor.

Kaspersky araştırmacısı Georgy Kucherin, “Bu operasyonlardan sorumlu tehdit aktörü, 15 yılı aşkın bir süredir araç setini sürekli olarak geliştirerek ve ilgili kuruluşları hedef alarak siber casusluk konusunda ısrarlı ve süregelen bir bağlılık sergiledi.” dedi.

“Jeopolitik faktörler, APT saldırıları için önemli bir itici güç olmaya devam ediyor ve Rusya-Ukrayna çatışma alanındaki hakim gerilim göz önüne alındığında, bu aktörün öngörülebilir gelecekte operasyonlarına devam edeceğini tahmin ediyoruz.”