Binary Security tarafından yapılan son keşifler, Azure API Management’ta (APIM) minimum ayrıcalıklara sahip saldırganların erişimlerini artırmasına ve APIM hizmeti üzerinde tam kontrol sahibi olmasına olanak verebilecek kritik güvenlik açıklarını ortaya çıkardı.

Bu güvenlik açıkları Microsoft’a bildirildi ve bazı düzeltmeler sağlandı. Ancak bazı sorunlar çözülmeden kalıyor ve eski API sürümlerini manuel olarak devre dışı bırakmadıkları sürece birçok kullanıcı açığa çıkıyor.

Azure API Yönetimi’ndeki güvenlik açıkları

Azure API Management, Microsoft’un API’leri uygun ölçekte yönetmeye yönelik bulut tabanlı teklifidir.

Kurumsal düzeyde API yönetimi için gerekli olan API tanımı, güvenlik politikaları ve hız sınırlama gibi özellikler sağlar.

Şirket içi bir SOC oluşturun veya Hizmet Olarak SOC’yi dış kaynak olarak kullanın -> Maliyetleri Hesaplayın

Ancak Azure Resource Manager (ARM) API’sinin eski sürümlerindeki güvenlik açıkları, ayrıcalık yükseltmeye yönelik önemli bir saldırı vektörünü açığa çıkardı.

Birincil sorun eski API sürümlerinin kullanımıyla ilgilidir. Microsoft’un güncellemelerine rağmen ARM API’nin eski sürümlerine hala erişilebilir durumda ve saldırganlar tarafından bu sürümlerden yararlanılabilir.

Bu API’ler, Okuyucu izinlerine (yalnızca salt okunur erişime sahip olması amaçlanan) sahip kullanıcıların, yöneticilere ayrılmış eylemleri gerçekleştirmesine olanak tanır. Bu eylemler şunları içerir:

- Yeni API’leri dağıtma

- Mevcut API’leri değiştirme

- Hassas sırları ve abonelik anahtarlarını okuma

Dikkate değer bir güvenlik açığı, APIM’deki API’lere erişim izni vermek için kullanılan abonelik anahtarlarını ve sırları içerir.

Okuyucu ayrıcalıklarına sahip saldırganlar, API çağrılarını eski ARM API sürümlerine yönlendirerek ve Microsoft’un yeni sürümlerde getirdiği kısıtlamaları atlayarak tüm abonelik anahtarlarını boşaltabilir.

Örneğin, aşağıda gösterilene benzer eski bir API çağrısı, tüm abonelik anahtarlarını alabilir:

GET /Microsoft.ApiManagement/service/tmp-apim-sf/subscriptions?api-version=2014-02-14&$top=20 HTTP/1.1

Host: management.azure.com

Authorization: Bearer eyJ…En ciddi güvenlik açığı, saldırganların ayrıcalıkları Okuyucu’dan tam Yönetici rolüne yükseltmesine olanak tanır.

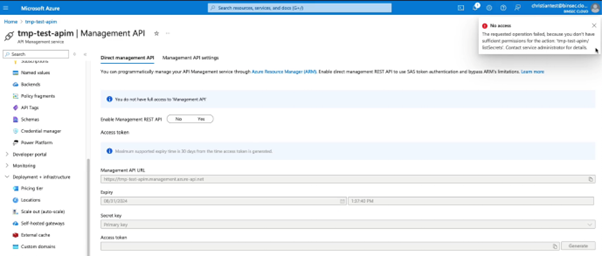

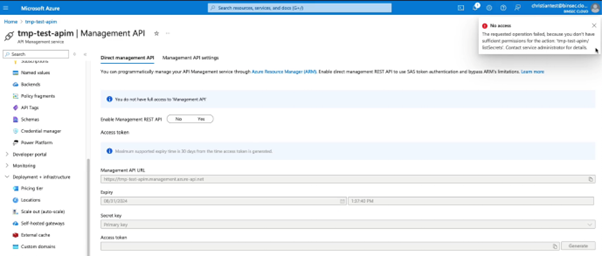

Saldırganlar, eski API uç noktalarından yararlanarak bir Paylaşılan Erişim İmzası (SAS) belirtecini alarak onlara APIM hizmetine yönetim erişimi sağlayabilir.

Tam denetim elde etmek için yararlanılabilecek SSO belirtecini alan API çağrısının bir örneğini burada bulabilirsiniz:

GET /providers/Microsoft.ApiManagement/service/tmp-apim-sf/getssotoken?api-version=2016-07-07 HTTP/1.1

Host: management.azure.com

Authorization: Bearer eyJ…Döndürülen belirteç, saldırganın yönetici olarak kimlik doğrulamasına olanak tanıyarak tüm hizmetin tehlikeye atılmasına olanak tanır.

Microsoft, bu riski azaltmak için “Eski API sürümlerini devre dışı bırak” adlı bir geçiş özelliğini kullanıma sundu. Ancak, geçiş varsayılan olarak etkin değildir ve birçok APIM hizmetinin korunmasız kalmasına neden olur.

Binary Security, Microsoft’un sorunu ele alış biçimini eleştirerek, bazı düzeltmeler uygulanmasına rağmen önemli güvenlik açıklarının hâlâ istismar edilebilir olduğunu belirtti.

Şirket ayrıca Microsoft’un bu güvenlik açıklarına ilişkin iletişiminin eksik olduğunu da kaydetti.

Microsoft, Azure API Yönetimindeki bazı güvenlik açıklarını gidermiş olsa da geri kalan sorunlar, dikkatli kalmanın ve bulut güvenliği için en iyi uygulamaları uygulamanın önemini vurgulamaktadır.

APIM kullanan kuruluşlar, eski API’lerin devre dışı bırakıldığından emin olmalı ve API ortamlarını ayrıcalık yükseltme saldırılarına karşı korumak için proaktif adımlar atmalıdır.

Run private, Real-time Malware Analysis in both Windows & Linux VMs. Get a 14-day free trial with ANY.RUN!