.webp?w=696&resize=696,0&ssl=1)

Azure Active Directory (Azure AD) yapılandırmalarında, hassas uygulama kimlik bilgilerini ortaya çıkaran ve saldırganlara bulut ortamlarına benzeri görülmemiş erişim sağlayan kritik bir güvenlik açığı ortaya çıkmıştır.

Bu güvenlik açığı, ClientId ve ClientSecret kimlik bilgilerini içeren AppSettings.json dosyalarının maruz kalmasına odaklanır ve rakipleri etkin bir şekilde Microsoft 365 kiracılara anahtarlar verir.

Güvenlik açığı, Azure AD uygulama kimlik bilgilerinin kamuya erişilebilir yapılandırma dosyalarında keşfedildiği son siber güvenlik değerlendirmeleri sırasında tanımlandı.

Key Takeaways

1. Exposed Azure AD secrets in config files allow attackers to impersonate applications.

2. Enables data theft from Microsoft 365 and malicious app deployment.

3. Bypasses security controls and can compromise entire cloud tenants.

Bu pozlama, tehdit aktörlerinin Microsoft’un OAuth 2.0 uç noktalarına karşı doğrudan kimlik doğrulaması yapmalarına, güvenilir uygulamalar olarak maskelenmesine ve hassas organizasyonel verilere yetkisiz erişim elde etmelerini sağlar.

Müşteri Kimlik Bilgileri Akış İstismarı

Resculity, saldırı vektörünün OAuth 2.0’daki istemci kimlik bilgilerinden yararlandığını bildirir;

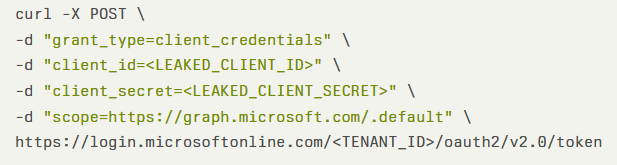

Sızan ClientID ve ClientSecret’i kullanarak, kötü amaçlı aktörler Azure’un token uç noktasına HTTP yayın isteklerini yürütebilir:

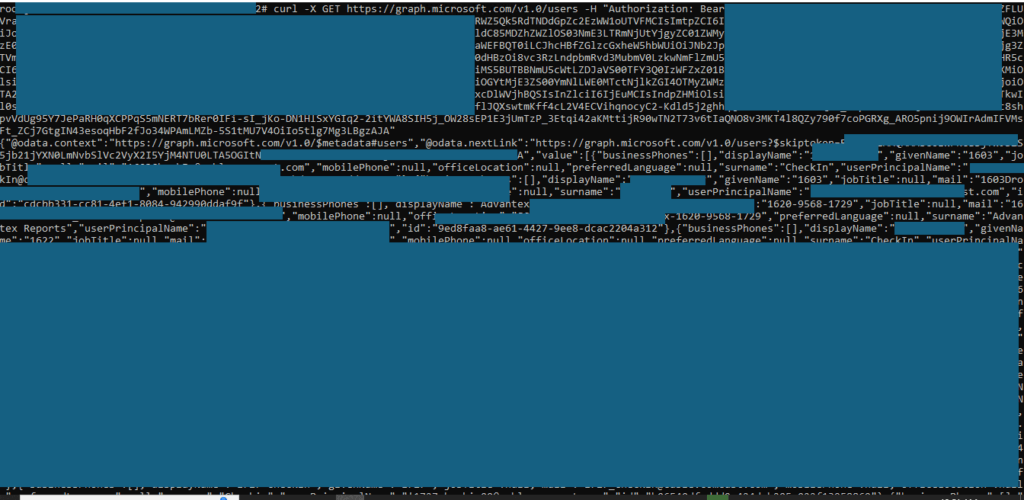

Kimlik doğrulandıktan sonra, saldırganlar kullanıcıları, grupları ve dizin rollerini numaralandırmak için Microsoft Graph API’sına erişebilir.

Uygulamalara dizin.read.all veya mail.read gibi aşırı izinler verildiğinde, SharePoint, OneDrive ve Exchange Online’da kapsamlı veri hasatına izin verildiğinde güvenlik açığı özellikle tehlikeli hale gelir.

Maruz kalan appsettings.json dosyası genellikle örnek url (https://login.microsoftonline.com/), dizin tanımlama için tenantid, geri arama işleme için regirecturi ve en eleştirel olarak, uygulamanın kimlik doğrulama şifresi olarak hizmet veren istemciler dahil kritik Azure AD yapılandırma parametreleri içerir.

Bu güvenlik açığı, örgütsel güvenlik için önemli riskler oluşturan birden fazla saldırı senaryosu sağlar.

Saldırganlar, Microsoft Graph uç noktalarını organizasyonel yapıları haritalamak için sorgulayarak kapsamlı bir keşif yapabilir, yüksek pratik hesapları belirleyebilir ve hassas veri depolarını bulabilirler, raporu okur.

OAUTH2PermissionGrants’ı numaralandırma yeteneği, hangi uygulamaların hangi kaynaklara erişebileceğini ve saldırganlara daha fazla sömürü için bir yol haritası sağladığını ortaya koyuyor.

Daha da önemlisi, tehdit aktörlerinin tehlikeye atılan kiracı altında kötü amaçlı uygulamalar uygulayabileceği uygulama taklit etme potansiyelidir.

Meşru başvurunun kimliğini kullanarak, saldırganlar, tam idari kontrole sınırlı okuma erişiminden potansiyel olarak artan ek izinler talep edebilir.

Bu teknik, geleneksel güvenlik kontrollerini atlar, çünkü istekler güvenilir, önceden onaylanmış uygulamalardan kaynaklanır.

Güvenlik açığı ayrıca bulut kaynakları arasında yanal hareket sağlar. Maruz kalan yapılandırma dosyasının depolama hesabı anahtarları veya veritabanı bağlantı dizeleri gibi ek sırlar içerdiğini varsayalım. Bu durumda, saldırganlar üretim verilerine doğrudan erişebilir, kritik iş bilgilerini değiştirebilir veya bulut altyapısı içinde kalıcı arka planlar oluşturabilir.

Kullanıcı verilerine yetkisiz erişim GDPR, HIPAA veya SOX ihlallerini tetikleyebileceğinden, kuruluşlar ciddi uyumluluk sonuçlarıyla karşı karşıyadır.

Bu masmavi reklam güvenlik açığı, bulut ortamlarında uygun sır yönetiminin kritik öneminin altını çizmektedir.

Kuruluşlar derhal yapılandırma dosyalarını denetlemeli, Azure Key Vault gibi güvenli kimlik bilgisi depolama çözümleri uygulamalı ve şüpheli kimlik doğrulama modelleri için izleme oluşturmalıdır.

Maruz kalan uygulama kimlik bilgilerinin sonuçları, basit veri ihlallerinin çok ötesine uzanır, potansiyel olarak tüm bulut ekosistemlerini tehlikeye atar ve aylarca tespit edilmeyecek sofistike, uzun vadeli saldırılar sağlar.

Bu hikayeyi ilginç bul! Daha fazla anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin.