ÖNEMLİ BULGULAR

- Azerbaycan hedeflerini hedef alan yeni bir kötü amaçlı yazılım kampanyası keşfedildi.

- Kampanya, Rust programlama dilinde yazılmış yeni bir kötü amaçlı yazılım implantı kullanıyor.

- İmplantın güvenlik çözümleri ve tersine mühendislik yoluyla tespit edilmesi zordur.

- Saldırganlar, kampanyada Azerbaycan MOD sembolünün sahte görüntü dosyasını kullandı.

Kuruluşların, yazılımlarını güncel tutarak, çalışanlarını siber güvenlik konusunda en iyi uygulamalar konusunda eğiterek ve kapsamlı bir güvenlik çözümü kullanarak kendilerini bu kampanyadan korumak için adımlar atması gerekiyor.

Deep Instinct Threat Lab tarafından Azeri altyapısını hedef alan yeni bir kötü amaçlı yazılım kampanyası keşfedildi. Kampanya, Rust programlama dilinde yazılmış yeni bir kötü amaçlı yazılım implantının kullanılmasıyla dikkat çekiyor.

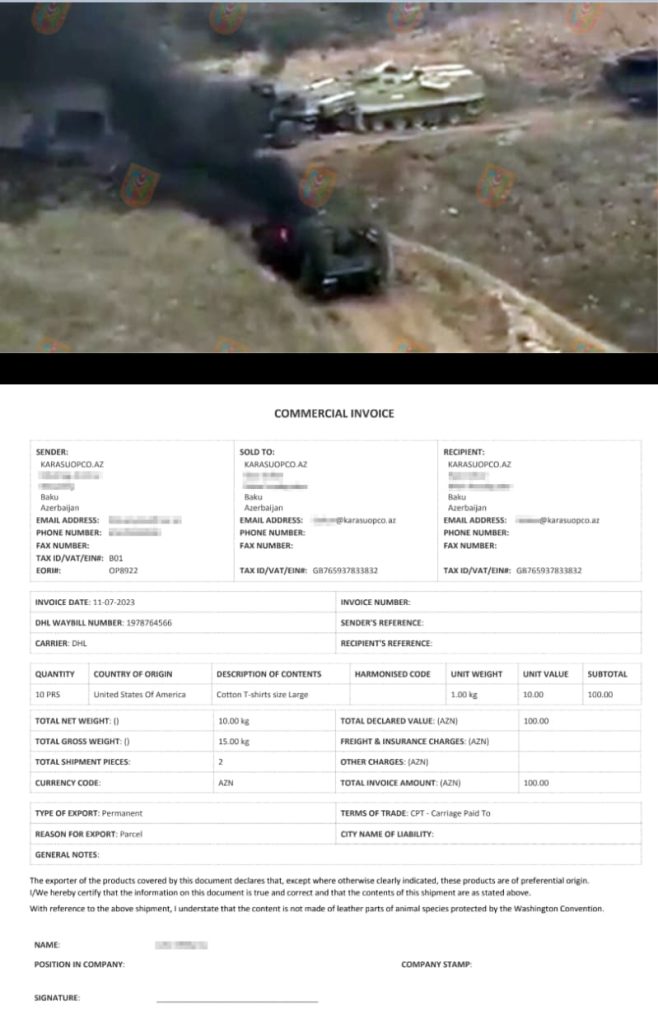

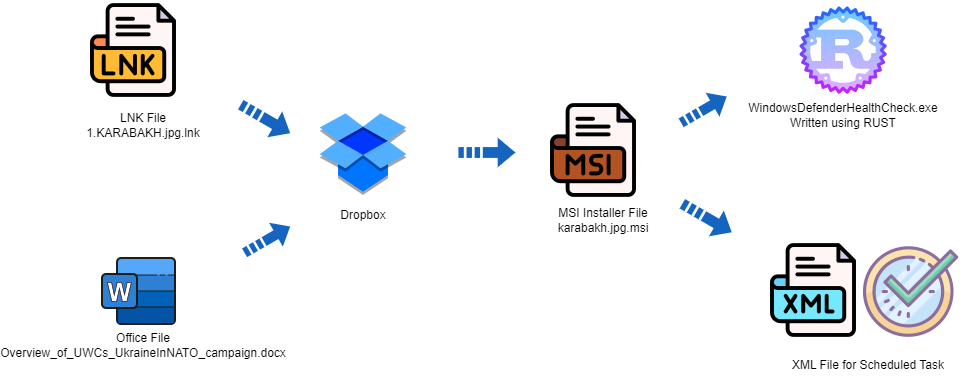

Kampanyanın en az iki farklı başlangıç erişim vektörü var. Bunlardan ilki, “1.KARABAKH.jpg.lnk” dosya adına sahip, kötü amaçlı bir LNK dosyasıdır. Bu dosya, Dağlık Karabağ’daki son askeri çatışmayla ilgili bir resim dosyası gibi göründüğünden, kurbanı tıklamaya ikna etmek için çift uzantıya sahiptir.

LNK dosyası, Dropbox’ta barındırılan bir MSI yükleyicisini indirir ve çalıştırır. Bu yükleyici daha sonra Rust’ta yazılmış bir implantı, implantı yürütmek için zamanlanmış bir görev için bir XML dosyasını ve bir sahte görüntü dosyasını bırakır. Görüntü dosyasında Azerbaycan Savunma Bakanlığı (MOD) sembolünün filigranları yer alıyor.

İkinci başlangıç erişim vektörü, daha önce Storm-0978 grubu tarafından kullanılan bir belgenin değiştirilmiş versiyonudur. Bu belge, kötü amaçlı bir MSI dosyasını indirip yüklemek için Microsoft Denklem Düzenleyicisi’ndeki CVE-2017-11882’den yararlanmaktadır. Bu MSI dosyasında aynı Rust implantının bir çeşidinin yanı sıra sahte bir PDF faturası da yer alıyor.

Rust implantı çalıştırıldığında 12 dakika boyunca uyku moduna geçer. Bu, güvenlik araştırmacıları ve sanal alanlar tarafından tespit edilmekten kaçınmak için bilinen bir yöntemdir. Daha sonra implantın bilgi toplaması ve saldırganın sunucusuna göndermesi bekleniyor.

Deep Instinct Threat Lab’ın blog yazısına göre bu saldırılar bilinen herhangi bir tehdit aktörüne bağlanamıyor. Ancak VirusTotal’a ilk yüklendiğinde her iki Rust implantının da sıfır algılamaya sahip olması, kötü amaçlı yazılımların ezoterik dillerde yazılmasının birçok güvenlik çözümünü atlayabileceğini gösteriyor.

Kampanyanın Etkileri

Bu kampanyada Rust implantının kullanılması çeşitli nedenlerden dolayı önemlidir. Birincisi, Rust nispeten yeni bir programlama dilidir ve henüz kötü amaçlı yazılım yazarları tarafından yaygın olarak kullanılmamaktadır. Bu, güvenlik ürünlerinin Rust kötü amaçlı yazılımlarını tespit etmesini zorlaştırır.

İkincisi, Rust derlenmiş bir dildir; bu, kötü amaçlı yazılımın çalıştırılmadan önce makine koduna dönüştürüldüğü anlamına gelir. Bu, kötü amaçlı yazılıma tersine mühendislik uygulanmasını zorlaştırır.

Azerbaycan ve Ermenistan, önemli sayıda siber saldırıya tanık olan çeşitli çatışmalara girmiştir. Ancak, bu kötü amaçlı yazılım kampanyasının potansiyel bir nedeni olarak Azerbaycan ile İran arasındaki son gerilimleri göz ardı etmemek veya göz ardı etmemek önemlidir.

Kuruluşlara Yönelik Öneriler

Kuruluşların bu kampanya ve benzeri saldırılardan kendilerini korumak için aşağıdaki adımları atması gerekmektedir:

- İşletim sistemleri ve güvenlik çözümleri de dahil olmak üzere yazılımları güncel tutun.

- Bilinen gönderenlerden geliyor gibi görünseler bile, e-posta ve mesajlardaki bağlantılara tıklama konusunda dikkatli olun.

- Çalışanlarınızı kimlik avı farkındalığı ve şifre güvenliği gibi en iyi siber güvenlik uygulamaları konusunda eğitin.

- Ezoterik dillerde yazılmış kötü amaçlı yazılımları tespit edip engelleyebilen bir güvenlik çözümü kullanın.

Çözüm

Azerbaycan hedeflerini hedef alan bu yeni kötü amaçlı yazılım kampanyası, saldırganların güvenlik çözümlerini atlatmak için sürekli olarak yeni teknikler geliştirdiğini hatırlatıyor. Kuruluşların kendilerini bu tehditlerden korumak için gerekli adımları atmaları gerekmektedir.

Sağduyu bu tür saldırılara karşı değerli bir savunma olsa da kuruluşların ek bir güvenlik önlemi olarak altyapılarını Windows’tan Linux’a geçirmeyi de düşünmeleri gerekiyor.