Ayrıcalıkların yükseltilmesi kusurları, kötü amaçlı amaçlarla veya riskli araçları tehlikeli bir şekilde indirerek ağlarda yetkisiz faaliyetler gerçekleştirirken şirket içerisindeki kişilerin yararlandığı en yaygın güvenlik açığıdır.

Crowdstrike’ın Ocak 2021 ile Nisan 2023 arasında toplanan verilere dayanan bir raporu, içeriden gelen tehditlerin arttığını ve ayrıcalık yükseltme kusurlarının kullanılmasının yetkisiz faaliyetlerin önemli bir bileşeni olduğunu gösteriyor.

Rapora göre, şirket tarafından kaydedilen içeriden gelen tehditlerin %55’i ayrıcalık yükseltme istismarlarına dayanıyor, geri kalan %45’i ise farkında olmadan saldırgan araçların indirilmesi veya kötüye kullanılması yoluyla riskler ortaya çıkarıyor.

İçerideki sahtekar kişiler genellikle kendilerine mali teşvik verildiği için, kin gütmeden veya amirleriyle olan anlaşmazlıklar nedeniyle işverenlerine karşı gelirler.

CrowdStrike ayrıca, yazılım yüklemek veya güvenlik testi gerçekleştirmek için açıklardan yararlanılması gibi bir şirkete yönelik kötü niyetli saldırılar olmadığında da olayları içeriden gelen tehditler olarak sınıflandırır.

Ancak bu durumlarda, şirkete saldırmak için kullanılmasalar da genellikle riskli bir şekilde kullanılırlar ve potansiyel olarak ağa tehdit aktörlerinin kötüye kullanabileceği tehditler veya kötü amaçlı yazılımlar bulaştırırlar.

Crowdstrike, hedeflenen kuruluşlardan başlatılan saldırıların kötü niyetli olaylar için ortalama 648.000 ABD Doları, kötü niyetli olmayan olaylar için ise 485.000 ABD Doları tutarında bir maliyete sahip olduğunu tespit etti. Bu rakamlar 2023 yılında daha da yüksek olabilir.

İçeriden gelen tehditlerin ciddi mali maliyetinin yanı sıra Crowdstrike, marka ve itibar zararlarının dolaylı yansımalarını da vurguluyor.

Tipik bir içeriden saldırı

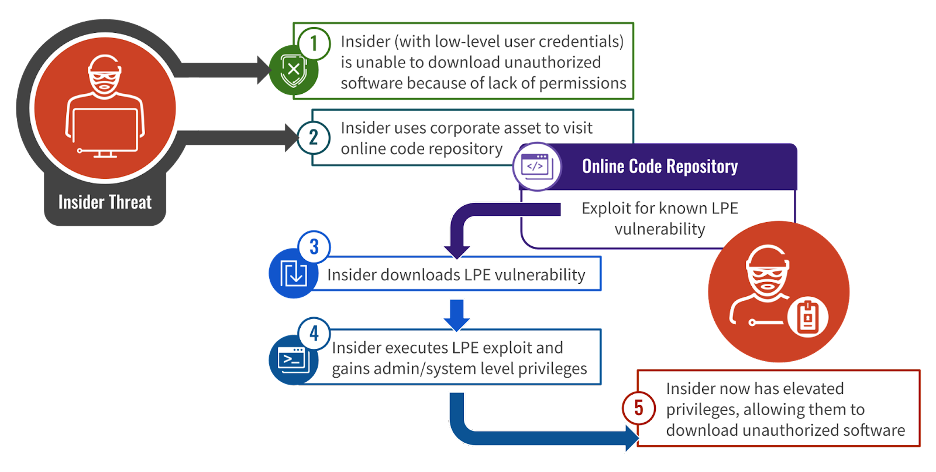

Crowdstrike, yönetici ayrıcalıkları elde etmek için ayrıcalık yükseltme güvenlik açıklarından yararlanmanın birçok içeriden saldırı için kritik öneme sahip olduğunu, çoğu durumda hileli içerideki kişilerin ağ ortamlarına düşük düzeyde erişimle başladığını açıklıyor.

Daha yüksek ayrıcalıklar, saldırganların yetkisiz yazılım indirme ve yükleme, günlükleri silme ve hatta yönetici ayrıcalıkları gerektiren araçları kullanarak bilgisayarlarındaki sorunları teşhis etme gibi eylemleri gerçekleştirmesine olanak tanır.

CrowdStrike’ın gözlemlerine göre, yerel ayrıcalıkların artırılmasına yönelik olarak içeriden hileli kişilerin en çok yararlandığı kusurlar şunlardır:

- CVE-2017-0213: Windows kusuru, COM altyapısından yararlanma yoluyla ayrıcalıkların yükseltilmesine izin verir.

- CVE-2022-0847 (Kirli Boru): Linux çekirdek kanalı işlemleri yönetimi kusuru.

- CVE-2021-4034 (PwnKit): Polkit sistem hizmetini etkileyen Linux hatası.

- CVE-2019-13272: Çekirdek işlemlerinde kullanıcı ayrıcalıklarının hatalı işlenmesiyle ilgili Linux güvenlik açığı.

- CVE-2015-1701: Yetkisiz kod yürütülmesine yönelik ‘win32k.sys’ çekirdek modu sürücüsünü içeren Windows hatası.

- CVE-2014-4113: Ayrıca ‘win32k.sys’yi de hedefler ancak farklı bir yararlanma yöntemi içerir.

Yukarıdaki kusurlar, geçmişte tehdit aktörlerinin saldırılarında kullanılmış olduğundan, CISA’nın Bilinen İstismar Edilen Güvenlik Açıkları Kataloğu’nda (KEV) zaten listelenmiştir.

Bir sistem bu kusurlar için yamalanmış olsa bile, içerdeki kişiler yükseltilmiş ayrıcalıklarla çalışan uygulamalardaki DLL ele geçirme kusurları, güvenli olmayan dosya sistemi izinleri veya hizmet yapılandırmaları veya Kendi Savunmasız Sürücünüzü Getirin (BYOVD) saldırıları gibi başka yollarla yükseltilmiş ayrıcalıklar elde edebilirler. .

Kaynak: Crowdstrike

Crowdstrike, Avrupa’daki bir perakende firmasını etkileyen, CVE-2017-0213’ün istismar edildiği çok sayıda vakaya tanık oldu; burada bir çalışan, uTorrent’i yüklemek ve oyun oynamak için WhatsApp aracılığıyla bir açıktan yararlanma yazılımı indirdi. Başka bir dava, ABD’deki bir medya kuruluşunun işine son verilen bir çalışanla ilgilidir

PwnKit’in istismarı, Avustralyalı bir teknoloji şirketinin bilgisayarda sorun giderme amacıyla idari haklar kazanmaya çalışan bir çalışanı tarafından gözlemlendi.

CVE-2015-1701’in kötüye kullanılmasına bir örnek, yetkisiz bir Java sanal makinesi kurmak için mevcut kontrolleri atlamaya çalışan ABD’li bir teknoloji firması çalışanıyla ilgilidir.

Bu içeriden gelen tehdit olaylarının neredeyse tamamı kötü niyetli saldırılar olarak kabul edilmese de, bir cihazın çalışma şeklini değiştirerek veya ağda potansiyel olarak kötü amaçlı veya güvenli olmayan programlar çalıştırarak risk oluştururlar.

İçeriden öğrenilen hatalar risk getirir

Crowdstrike tarafından kaydedilen içeriden öğrenilen olayların neredeyse yarısı, istismar testinin kontrolden çıkması, saldırgan güvenlik araçlarının uygun koruma önlemleri olmadan çalıştırılması ve denetlenmemiş kodun indirilmesi gibi kasıtsız aksiliklerle ilgilidir.

Örneğin CrowdStrike, bazı olayların, ağın geri kalanından bölümlere ayrılmış bir sanal makine yerine, doğrudan bir üretim iş istasyonunda açıkları ve istismar kitlerini test eden güvenlik profesyonellerinden kaynaklandığını söylüyor.

Analistler, bu tür vakaların çoğunun Metasploit Framework ve ElevateKit gibi araçları içerdiğini, dikkatsiz faaliyetler sonucunda en sık ortaya çıkan güvenlik açıklarının ise şunlar olduğunu belirtiyor:

- CVE-2021-42013: Apache HTTP Sunucusu 2.4.49 ve 2.4.50’deki yol geçiş güvenlik açığı.

- CVE-2021-4034 (PwnKit): Polkit sistem hizmetindeki sınır dışı güvenlik açığı.

- CVE-2020-0601: Windows CryptoAPI’deki kimlik sahtekarlığı güvenlik açığı.

- CVE-2016-3309: Windows çekirdeğinde ayrıcalık yükseltme sorunu.

- CVE-2022-21999: Windows Yazdırma Biriktiricisi’nde ayrıcalık yükselmesi güvenlik açığı.

Bu kusurların kurumsal ağlara dahil edilmesi, ağda zaten bir dayanağı olan tehdit aktörlerine istismar için ek vektörler sağlayarak genel güvenlik riskini artırabilir.

Ancak daha da önemlisi, tehdit aktörlerinin sahte kavram kanıtı saldırıları veya cihazlara kötü amaçlı yazılım yükleyen güvenlik araçları oluşturması alışılmadık bir durum değildir.

Örneğin, mayıs ayında tehdit aktörleri, Cobalt Strike arka kapısına sahip cihazlara bulaşan sahte Windows kavram kanıtlama yazılımlarını dağıttı.

Başka bir saldırıda Rapid7, tehdit aktörlerinin Windows ve Linux kötü amaçlı yazılımlarını yükleyen sıfır gün saldırıları için sahte PoC’ler dağıttığını keşfetti.

Her iki senaryoda da, sahte istismarın bir iş istasyonuna kurulması, kurumsal bir ağa ilk erişime izin verecek ve bu da siber casusluğa, veri hırsızlığına veya fidye yazılımı saldırılarına yol açabilecek.