Siber güvenlik araştırmacıları, daha önce belgelenmemiş bir arka kapı keşfettiler. Ölü Glif Stealth Falcon olarak bilinen bir tehdit aktörü tarafından siber casusluk kampanyasının bir parçası olarak kullanılıyor.

ESET, The Hacker News ile paylaştığı yeni bir raporda “Deadglyph’in mimarisi sıra dışı çünkü biri yerel x64 ikili dosyası, diğeri .NET derlemesi olmak üzere işbirliği yapan bileşenlerden oluşuyor” dedi.

“Bu kombinasyon alışılmadık bir durum çünkü kötü amaçlı yazılım, bileşenleri için genellikle tek bir programlama dili kullanıyor. Bu fark, bu iki bileşenin ayrı ayrı geliştirildiğini ve aynı zamanda kullandıkları farklı programlama dillerinin benzersiz özelliklerinden yararlandığını gösteriyor olabilir.”

Ayrıca, farklı programlama dillerinin kullanılmasının, analizi engellemeye yönelik kasıtlı bir taktik olduğundan, gezinmeyi ve hata ayıklamayı çok daha zor hale getirdiğinden şüpheleniliyor.

Kendi türündeki diğer geleneksel arka kapılardan farklı olarak komutlar, oyuncu tarafından kontrol edilen bir sunucudan, yeni süreçler oluşturmasına, dosyaları okumasına ve ele geçirilen sistemlerden bilgi toplamasına olanak tanıyan ek modüller biçiminde alınır.

Stealth Falcon (diğer adıyla FruityArmor), ilk olarak 2016 yılında Citizen Lab tarafından açığa çıkarıldı ve bunun, Orta Doğu’da bubi tuzaklı bağlantılar içeren hedef odaklı kimlik avı yemleri kullanarak BAE’deki gazetecileri, aktivistleri ve muhalifleri hedef alan bir dizi hedefli casus yazılım saldırısıyla bağlantısı olduğu ortaya çıktı. keyfi komutları yürütebilen özel bir implant sunmak için makro bağlantılı belgelere işaret ediyor.

Reuters tarafından 2019’da gerçekleştirilen bir sonraki araştırma, DarkMatter adlı bir siber güvenlik firması tarafından Arap monarşisini eleştiren hedefler hakkında casusluk yapmak üzere işe alınan bir grup eski ABD istihbarat görevlisinin dahil olduğu Project Raven adlı gizli bir operasyonu ortaya çıkardı.

Taktikler ve hedeflemedeki örtüşmeler nedeniyle Stealth Falcon ve Project Raven’ın aynı grup olduğuna inanılıyor.

Grup o zamandan beri CVE-2018-8611 ve CVE-2019-0797 gibi Windows kusurlarının sıfır gün istismarıyla ilişkilendirildi ve Mandiant, Nisan 2020’de casusluk aktörünün “diğer gruplardan daha fazla sıfır gün kullandığını” belirtti. 2016’dan 2019’a kadar.

2019’da ESET, düşmanın, komut ve kontrol (C2) iletişimleri için Windows Arka Plan Akıllı Aktarım Hizmeti’ni (BITS) kullandığı ve bir uç noktanın tam kontrolünü ele geçirdiği tespit edilen Win32/StealthFalcon adlı bir arka kapıyı kullandığını ayrıntılarıyla anlattı.

Orta Doğu’daki isimsiz bir devlet kurumuna yapılan izinsiz girişi analiz eden Slovak siber güvenlik firmasına göre Deadglyph, Stealth Falcon’un cephaneliğine eklenen en son eklenti.

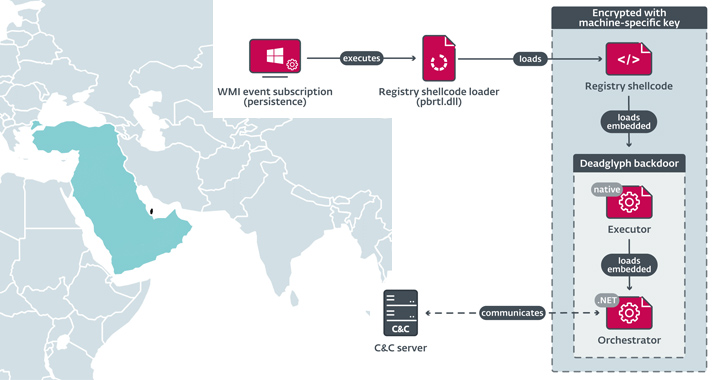

İmplantı teslim etmek için kullanılan kesin yöntem şu anda bilinmiyor, ancak yürütülmesini etkinleştiren ilk bileşen, Windows Kayıt Defterinden kabuk kodunu çıkarıp yükleyen ve daha sonra Deadglyph’in Yürütücü olarak adlandırılan yerel x64 modülünü başlatan bir kabuk kodu yükleyicisidir.

Yürütücü daha sonra Orkestratör olarak bilinen bir .NET bileşenini yüklemeye devam eder ve bu bileşen daha sonraki talimatları beklemek için komut ve kontrol (C2) sunucusuyla iletişim kurar. Kötü amaçlı yazılım aynı zamanda radarın altından geçmek için bir dizi kaçınma manevrası da yapıyor ve kendini kaldırma yeteneğini de sayıyor.

Sunucudan alınan komutlar yürütülmek üzere sıraya alınır ve üç kategoriden birine girebilir: Orkestratör görevleri, Yürütücü görevleri ve Yükleme görevleri.

ESET, “Yürütücü görevleri arka kapıyı yönetme ve ek modülleri yürütme olanağı sunuyor” dedi. “Orkestratör görevleri, Ağ ve Zamanlayıcı modüllerinin yapılandırmasını yönetme ve ayrıca bekleyen görevleri iptal etme olanağı sunar.”

Yapay Zeka ve Yapay Zeka: Yapay Zeka Destekli Risklere Karşı Yapay Zeka Savunmalarından Yararlanma

Yapay zekanın yönlendirdiği yeni siber güvenlik zorluklarının üstesinden gelmeye hazır mısınız? Siber güvenlikte artan üretken yapay zeka tehdidini ele almak için Zscaler ile kapsamlı web seminerimize katılın.

Becerilerinizi Güçlendirin

Tanımlanan Executor görevlerinden bazıları süreç oluşturma, dosya erişimi ve sistem meta verileri toplamayı içerir. Zamanlayıcı modülü, HTTPS POST isteklerini kullanarak C2 iletişimlerini uygulayan Ağ modülüyle birlikte C2 sunucusunu periyodik olarak yoklamak için kullanılır.

Adından da anlaşılacağı gibi yükleme görevleri, arka kapının komutların ve hataların çıktısını yüklemesine olanak tanır.

ESET ayrıca, Katar’dan VirusTotal’a yüklenen bir kontrol paneli (CPL) dosyasının da tespit edildiğini ve bunun, bazı kod benzerliklerini paylaşan bir kabuk kodu indiricisinin önünü açan çok aşamalı bir zincir için bir başlangıç noktası olarak işlev gördüğü söyleniyor. Ölü Glif.

C2 sunucusundan alınan kabuk kodunun doğası belirsizliğini korurken, içeriğin potansiyel olarak Deadglyph kötü amaçlı yazılımının yükleyicisi olarak hizmet edebileceği teorize edildi.

Deadglyph, adını arka kapıda bulunan yapılardan (Zamanlayıcı modülü ve yapılandırması için onaltılık kimlikler 0xDEADB001 ve 0xDEADB101) ve Kayıt Defteri kabuk kodu yükleyicisinin VERSIONINFO kaynağında Microsoft’un (“Ϻicrоsоft Corpоratiоn”) kimliğine bürünen bir homoglif saldırısının varlığından alır.

Şirket, “Deadglyph, sistem süreçlerinin sürekli izlenmesi ve rastgele ağ modellerinin uygulanması da dahil olmak üzere bir dizi karşı tespit mekanizmasına sahiptir” dedi. “Ayrıca, arka kapı belirli durumlarda tespit edilme olasılığını en aza indirmek için kendi kendini kaldırabilme yeteneğine sahiptir.”