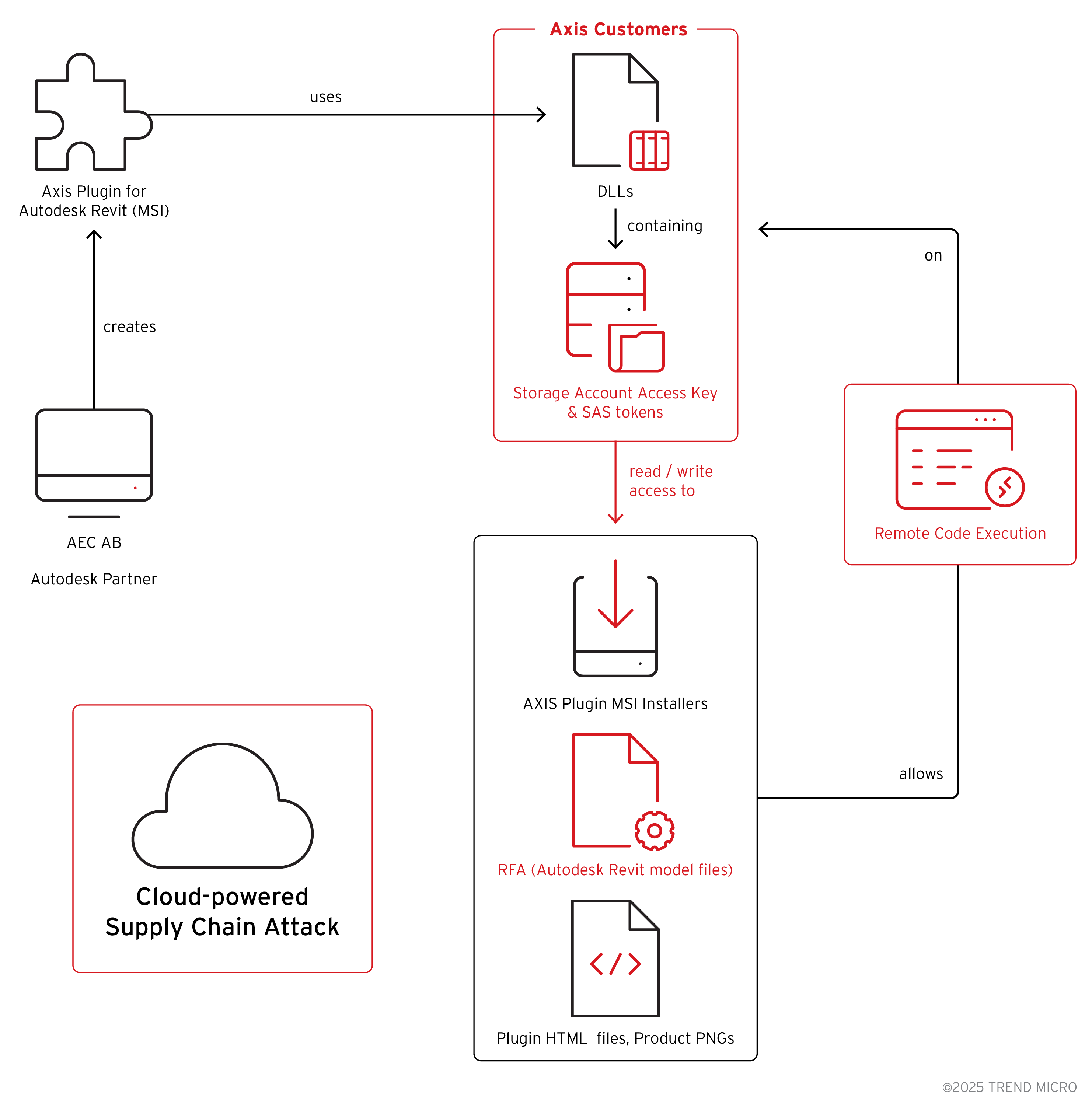

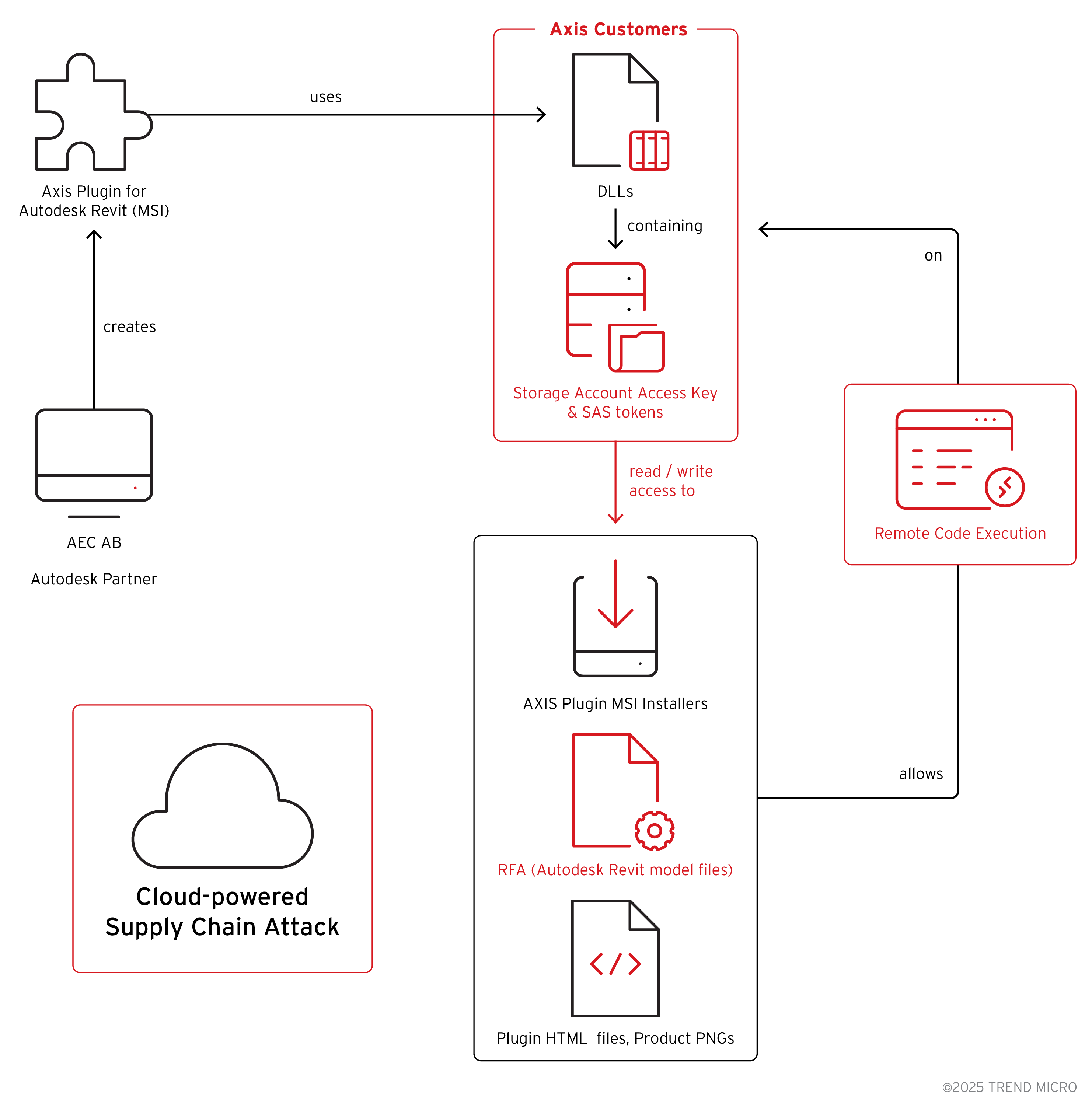

Ağ video ve gözetleme çözümlerinin lider sağlayıcısı Axis Communications, Autodesk® Revit® eklentisinde, imzalı DLL’lerdeki Azure Depolama Hesabı kimlik bilgilerini açığa çıkaran kritik bir güvenlik açığını doğruladı.

Temmuz 2024’te Trend Micro’nun Zero Day Initiative™ (ZDI) tarafından keşfedilen güvenlik açığı, saldırganların Axis ve müşterilerine ait bulut varlıklarına erişmesine ve bunları yönetmesine olanak tanıdı.

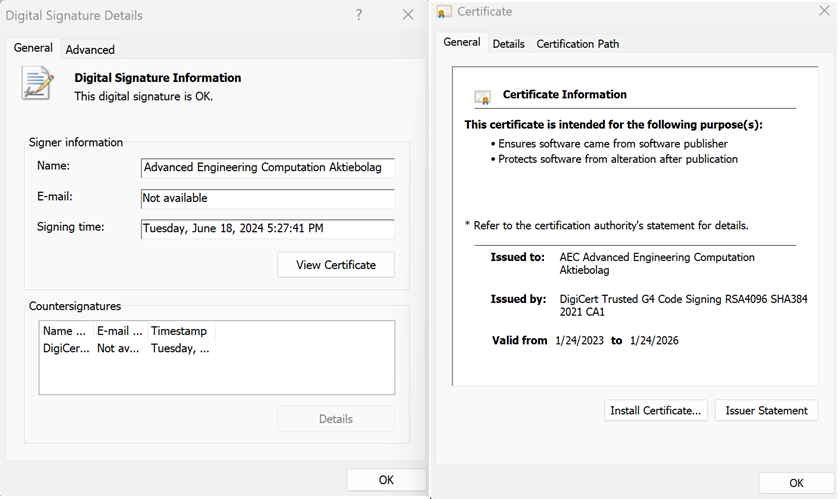

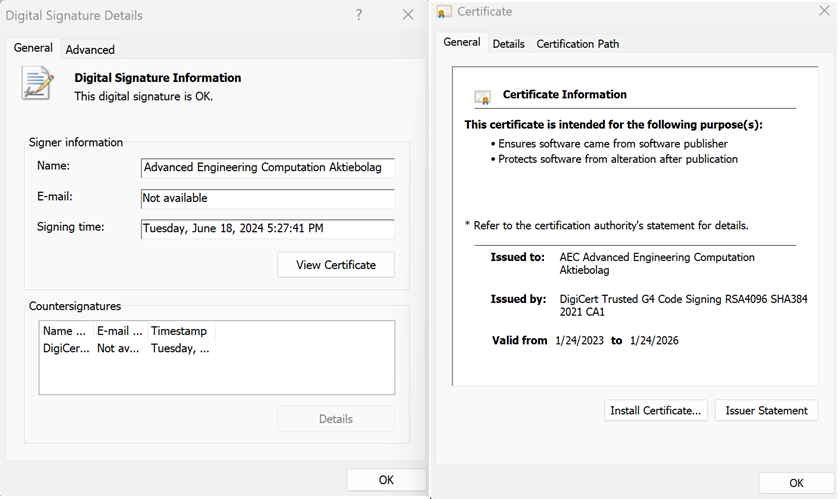

8 Temmuz 2024’te ZDI araştırmacıları, Autodesk Revit için AXIS Eklentisi içinde paketlenmiş, dijital olarak imzalanmış bir DLL olan AzureBlobRestAPI.dll’yi tespit etti.

Bir Axis ortağı olan AEC Advanced Engineering Computation AB tarafından imzalanan bu DLL, açık metin Azure Paylaşılan Erişim İmzası (SAS) belirteçlerini ve “axisfiles” ve “axiscontentfiles” adlı iki depolama hesabı için erişim anahtar çiftlerini içeriyordu.

Geçerli kimlik bilgilerinin DLL kodunun özel bir yöntemine yerleştirilmesi, eklentinin yüklü olduğu herhangi bir kullanıcının, depolanan kaynakları okuma, yazma ve değiştirme dahil olmak üzere bu hesapları kontrol etmesine olanak tanıdı.

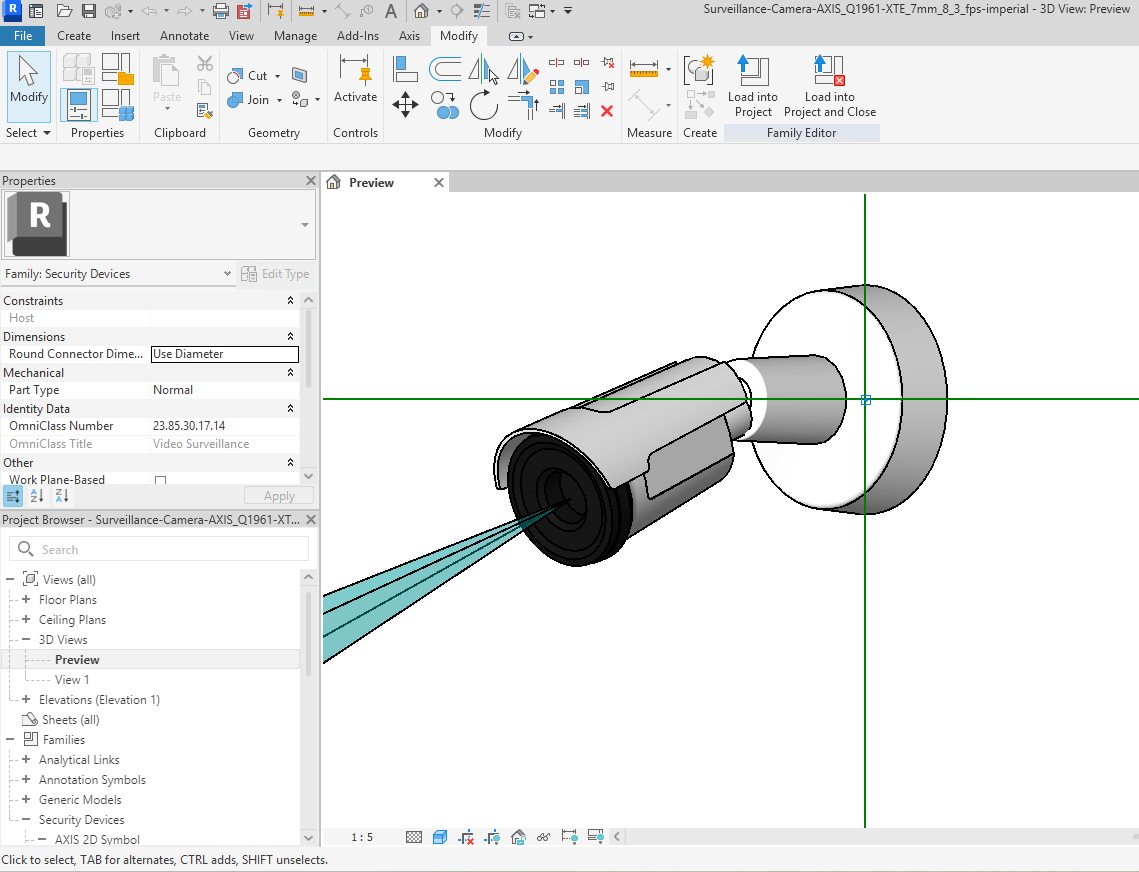

Araştırma, her iki depolama hesabının da Revit eklentisi için MSI yükleyicilerini ve IP kameralar ve radarlar gibi Axis ürünleri için özel RFA model dosyalarını barındırdığını ortaya çıkardı.

Bu yükleyiciler ve RFA dosyaları, açığa çıkan depolama hesapları aracılığıyla dağıtıldığından, herhangi bir saldırgan, yükleyicileri indirebilir veya mimarlar ve mühendisler tarafından bina bilgi modelleme iş akışlarında kullanılan model dosyalarında değişiklik yapabilir.

Satıcı Yanıtı ve Yama Gelişimi

ZDI-24-1181 danışma belgesi uyarınca yapılan açıklamanın ardından Axis, eklentinin .NET gizleme yoluyla kimlik bilgilerini gizleyen 25.3.710 sürümünü yayınladı.

Ancak de4dot gibi araçlar, SAS belirteçlerini ve erişim anahtarlarını kolayca kurtardı ve bu da ZDI-24-1328 ve ZDI-24-1329 ek tavsiyelerinin alınmasına yol açtı.

Buna yanıt olarak Axis, depolama hesabı erişim anahtarlarını tamamen kaldıran ve yeni bir hesap için salt okunur bir SAS belirteci yerleştiren 25.3.711 sürümünü yayınladı.

Bu ayrıcalıklar azaltılsa da, yeni token, saldırganların önceki MSI yükleyicilerini listelemesine ve almasına izin veriyordu; bunlardan bazıları orijinal, daha izin verici kimlik bilgilerini içeriyordu.

Son danışma belgesi olan ZDI-25-858, Axis’in orijinal depolama hesabı anahtarlarını iptal etmesini ve Mart 2025’te 25.3.718 sürümünü yayınlamasını sağladı.

Bu güncelleme, yerleşik kimlik bilgilerini ortadan kaldırdı ve en az ayrıcalıklı erişimi zorunlu kılarak yalnızca yetkili müşterilerin eklenti varlıklarını ve model dosyalarını indirebilmesini sağladı.

Axis ayrıca tüm savunmasız eklenti sürümlerini depolama altyapısından kaldırdı ve etkilenen iş ortaklarına hemen yükseltme yapmalarını bildirdi.

Tedarik Zinciri ve RCE Riskleri

Kimlik bilgisi sızıntılarının ötesinde, ZDI araştırmacıları ele geçirilen RFA dosyalarının potansiyel yansımalarını inceledi. Revit ailesi dosyaları 3D modelleme için girdi görevi görür ve tarihsel olarak ayrıştırıcı güvenlik açıklarına eğilimlidir.

Trend ZDI, Revit’in RFA işlemesinde, bir saldırganın meşru model dosyalarını Axis’in depolama hesaplarında barındırılan kötü amaçlı değişkenlerle değiştirmesi durumunda uzaktan kod yürütülmesine olanak verebilecek çeşitli güvenlik açıklarını ortaya çıkardı.

Başarılı bir yararlanma zinciri, kötü niyetli yükleyicilerin veya değiştirilmiş RFA dosyalarının dünya çapındaki mühendislik firmaları arasında dağıtılması nedeniyle tedarik zincirinin tehlikeye atılmasına neden olabilir.

Bu olay, 2023’te Microsoft’un PC Yöneticisi aracını içeren ve açığa çıkan SAS belirteçlerinin WinGet paketleri, alt alan adları ve URL kısaltma hizmetleri üzerinde tam kontrole izin verdiği bir vakayı hatırlatıyor.

Her iki örnek de imzalı ikili dosyaların güvenliği garanti etmediğini ve müşterinin karşılaştığı altyapıda kimlik bilgilerinin açığa çıkmasının çok aşamalı saldırılar için bir sıçrama tahtası görevi görebileceğinin altını çiziyor.

Axis Communications, güvenlik açığını 25.3.718 sürümüyle tamamen kapattı. Bununla birlikte vaka, üçüncü taraf eklentilerin sürekli güvenlik incelemesine, bulut kimlik bilgileri için en az ayrıcalık ilkesine sıkı sıkıya bağlı kalınmasına ve sıkı dosya formatı ayrıştırma önlemlerine olan ihtiyacın altını çiziyor.

Bulut dağıtım mekanizmalarından ve üçüncü taraf uzantılarından yararlanan kuruluşların, tedarik zinciri istismarlarını önlemek için proaktif olarak güveni doğrulaması, sağlam gizli yönetim uygulaması ve anormallikleri izlemesi gerekir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.